Xác thực và trao đổi khóa trong mạng di động 5G

GIỚI THIỆU

3GPP đã phát triển các tiêu chuẩn cho 3G, 4G và hiện nay đang tiếp tục phát triển tiêu chuẩn cho thông số kỹ thuật của 5G, giúp thế hệ di động mới này cung cấp hỗ trợ thiết lập bảo mật và tính riêng tư tốt hơn các thế hệ mạng di động trước, góp phần phát triển thế giới thực nhằm thúc đẩy chuyển đổi số trong cuộc cách mạng công nghiệp 4.0. 3GPP đã công khai một số các tài liệu kỹ thuật về kiến trúc an ninh và các giao thức của 5G. Phiên bản mới nhất v17.1.0 là bản phát hành 17 được xuất bản vào tháng 3/2021 (TS 33.501). Trong đó xác thực và trao đổi khóa vẫn là mối quan tâm chính, bởi nó cung cấp hỗ trợ việc xác thực, nhằm tránh lộ lọt thông tin, vị trí người dùng, tránh được các tấn công như đã chỉ ra ở mạng 4G trước đó [1].

Xác thực và trao đổi khóa đạt được bằng việc thực thi giao thức xác thực giữa người dùng và mạng. Mỗi thế hệ mạng di động có các giao thức xác thực riêng. Mạng 5G có 3 giao thức xác thực gồm: 5G-AKA, EAP-AKA’ và EAP-TLS. Hai giao thức đầu là 5G-AKA và EAP-AKA’ sử dụng khóa đối xứng được chia sẻ trước (với sự khác biệt nhỏ trong cách lấy khóa phiên) và giao thức cuối cùng EAP-TLS dựa vào mật mã khóa công khai. Mặc dù cả 3 giao thức đều cung cấp cơ chế xác thực lẫn nhau giữa thuê bao và mạng, tuy nhiên các giao thức khác nhau được sử dụng trong các trường hợp khác nhau.

XÁC THỰC TRONG MẠNG 5G

Kiến trúc mạng di động 5G

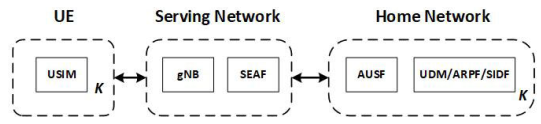

Từ ngữ cảnh xác thực, mạng di động 5G bao gồm 3 thành phần cơ bản: Thiết bị người dùng UE (User Equipment), mạng dịch vụ SN (Serving Network), và mạng thường trú HN (Home Network) như trong Hình 1.

Hình 1. 03 thành phần chính trong mạng di động 5G [3]

UE là thiết bị di động kết nối với mạng thường trú thông qua giao diện vô tuyến. Mỗi UE có một thẻ mạch tích hợp chung UICC (Universal Integrated Cicuit Card), lưu trữ ít nhất một USIM (Universal Subscriber Identity Module), USIM là nơi lưu trữ:

- Định danh cố định của thuê bao SUPI (Subscription Permanent Identifier).

- Khóa mật mã được chia sẻ trước giữa thuê bao và mạng thường trú.

- Khóa công khai của mạng thường trú.

Mạng dịch vụ gồm 2 phần tử: gNB là trạm gốc thay thế cho eNodeB của mạng 4G [1], chức năng kết nối an ninh SEAF (Security Anchor Function) giữ vai trò là trung gian kết nối giữa UE và mạng thường trú. SEAF có thể từ chối xác thực từ UE, nhưng nó cũng phụ thuộc vào mạng thường trú để chấp nhận xác thực UE.

Mạng thường trú gồm các thành phần sau:

- Chức năng máy chủ xác thực AUSF (Authentication Server Function) là một thành phần của mạng thường trú. AUSF thực thi quyết định việc xác thực UE.

- Quản lý dữ liệu hợp nhất UDM (Unified Data Management) là thực thể lưu trữ các chức năng liên quan đến quản lý dữ liệu, chẳng hạn ARPF và SIDF.

- Chức năng lưu trữ và xử lý thông tin xác thực ARPF (Authentication Credential Repository and Processing Function), lựa chọn một trong 3 phương pháp xác thực dựa vào danh tính của thuê bao và chính sách đã cấu hình. Đồng thời, tính toán dữ liệu xác thực và dẫn xuất khóa cho AUSF (nếu cần).

- Chức năng trích xuất định danh của thuê bao SIDF (Subscription Identifier De-concealing Function) chịu trách nhiệm giải mã định danh ẩn của thuê bao SUCI (Subscription Concealed Identifier) để có được định danh cố định của thuê bao (SUPI).

Khung xác thực 5G

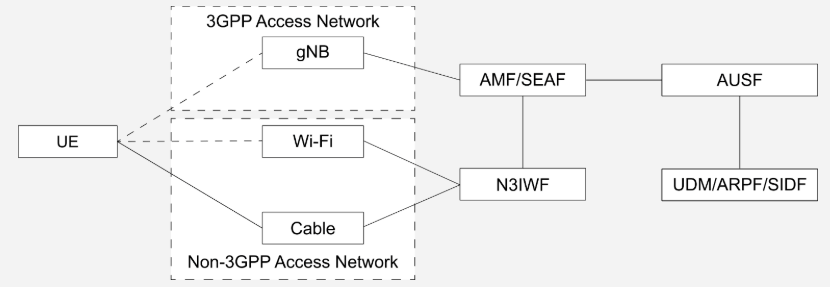

Khung xác thực được định nghĩa để thực thi xác thực 5G cho cả mạng truy cập 3GPP và mạng phi truy cập 3GPP (Non-3GPP) (Hình 2).

Hình 2. Khung xác thực của 5G [5]

Một khi giao thức xác thực mở rộng được sử dụng (EAP-AKA’ hoặc EAP-TLS), thì SEAF đóng vai trò chuyển tiếp giữa UE và AUSF.

Khi UE kết nối với mạng Wifi hoặc mạng dây gọi là mạng phi truy cập 3GPP (Non-3GPP), thì thực thể mới cụ thể là chức năng liên kết N3IWF (Non-3GPP Interworking Function), được yêu cầu hoạt động như một máy chủ VPN để cho phép UE truy cập vào mạng lõi 5G qua mạng phi truy cập thông qua các đường hầm IPsec (bảo mật IP).

Khởi tạo và lựa chọn phương pháp xác thực

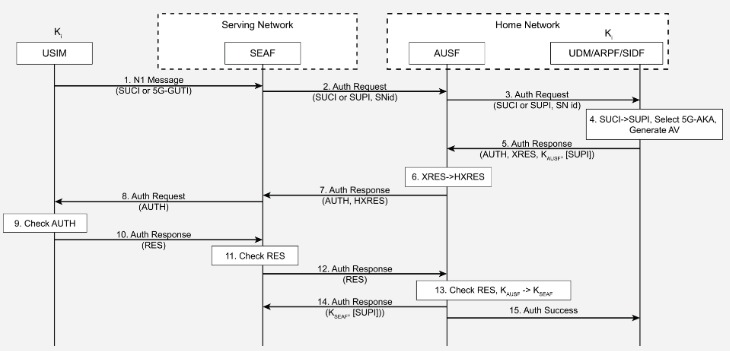

5G xác định các thực thể mới liên quan tới xác thực. Ví dụ, AUSF cung cấp dịch vụ thông qua xác thực Nausf_UE, và quản lý dữ liệu hợp nhất cung cấp dịch vụ xác thực thông qua xác thực Nudm_UE. Để đơn giản, các thông báo chung như yêu cầu xác thực và phản hồi xác thực được sử dụng trong Hình 4 mà không tham chiếu tới các tên dịch vụ thực tế. Hơn nữa, véc-tơ xác thực gồm một tập dữ liệu, nhưng chỉ một tập con được hiển thị trong Hình 3.

Hình 3. Thủ tục xác thực 5G-AKA [5]

Trong 5G, SEAF có thể khởi tạo thủ tục xác thực sau khi nhận được thông báo từ UE. Thông báo này chứa định danh tạm thời (5G-GUTI) hoặc định danh ẩn của thuê bao (SUCI). Nếu 5G-GUTI chưa được phân bổ từ mạng phục vụ cho UE thì SUCI được sử dụng. Khi đó, SUCI sử dụng khóa công khai của mạng thường trú để mã hóa SUPI. Do đó, định danh cố định SUPI của UE không được gửi dưới dạng rõ qua mạng vô tuyến trong 5G. Tính năng này được coi là cải tiến bảo mật hơn so với các thế hệ trước như 4G.

SEAF chuyển tiếp yêu cầu xác thực cùng với định danh của mạng dịch vụ SNid tới AUSF, yêu cầu này được xác minh từ mạng dịch vụ được ủy quyền. Sau khi thành công, AUSF tiếp tục gửi yêu cầu xác thực tới UDM/ARPF. UDM/ARPF lựa chọn một trong 3 phương pháp xác thực: 5G-AKA, EAP-AKA’ và EAP- TLS dựa vào định danh cố định của người dùng SUPI và chính sách đã cấu hình.

Giao thức 5G-AKA

Nếu SUCI được cung cấp bởi AUSF, thì SIDF sẽ được gọi để giải mã SUCI từ đó lấy được SUPI, khi đó SUPI được sử dụng để lựa chọn phương pháp xác thực đã cấu hình cho thuê bao di động. Trong trường hợp này, 5G-AKA được chọn và sẽ được thực thi. UDM/ARPF khởi tạo 5G-AKA bằng việc gửi phản hồi xác thực tới AUSF cùng với véc-tơ xác thực, véc-tơ xác thực này chứa thẻ xác thực AUTH, giá trị XRES, khóa KAUSF và SUPI (nếu có), cùng với dữ liệu khác.

Khi nhận được thông báo phản hồi từ UDM/ ARPF, AUSF lưu lại KAUSF đồng thời tính toán giá trị HXRES và gửi thông báo phản hồi xác thực chứa (AUTH và HXRES) cho SEAF.

Lưu ý, SUPI không được gửi tới SEAF trong thông báo phản hồi xác thực này. Nó chỉ được gửi tới SEAF sau khi xác thực UE thành công.

SEAF lưu giá trị HXRES và gửi thẻ xác thực AUTH tới UE. UE kiểm tra thẻ xác thực AUTH nhận được bằng cách sử dụng khóa bí mật được chia sẻ trước giữa UE và HSS. Nếu đúng thì mạng được xác thực. UE tiếp tục tính toán giá trị RES và gửi giá trị này cho SEAF, khi đó SEAF kiểm tra giá trị RES nhận được nếu hợp lệ SEAF gửi giá trị RES tới AUSF để xác minh.

Lưu ý, AUSF nằm trong mạng thường trú HSS, AUSF thực hiện quyết định cuối cùng trong thủ tục xác thực. Nếu giá trị RES từ UE gửi tới là đúng, AUSF tính toán khóa chung KSEAF và gửi nó tới SEAF, cùng với SUPI (nếu có). Đồng thời AUSF cũng gửi kết quả xác thực cho UDM/ ARPF để chúng có thể ghi các sự kiện cho mục đích kiểm tra.

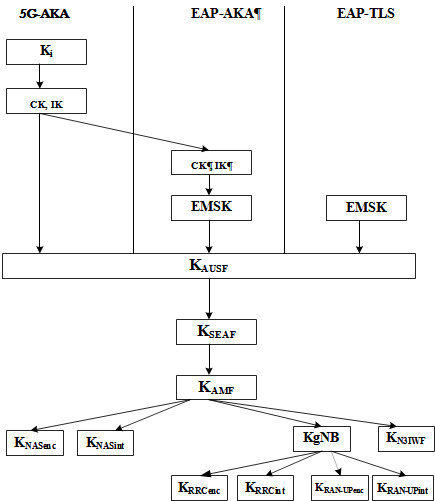

Khi nhận được KSEAF, SEAF dẫn xuất khóa KAMF (và xóa khóa KSEAF ngay) và gửi khóa KAMF tới chức năng truy cập vị trí và quản lý di động AMF. Sau đó AMF dẫn xuất khóa KAMF như Hình 4.

Hình 4. Hệ thống phân cấp khóa trong 5G [2]

a) Khóa KAMF là khóa được dùng để bảo vệ tính toàn vẹn và bảo mật các thông báo báo hiệu giữa UE và AMF.

b) Một khóa khác KgNB được gửi tới trạm cơ sở thế hệ mới NodeB (gNB) để dẫn xuất trực tiếp các khóa sử dụng để bảo vệ liên lạc tiếp theo giữa UE và gNB. Lưu ý, UE có khóa dài hạn, khóa này chính là khóa gốc của mô hình dẫn xuất khóa. Do đó, UE có thể có được tất cả các khóa trên, kết quả có một bộ khóa được chia sẻ giữa UE và mạng.

Giao thức EAP-AKA’

EAP-AKA’ (Extensible Authentication Protocol - Authentication and Key Agreement) [3] là phương pháp xác thực khác được hỗ trợ trong 5G. EAP-AKA’ cũng là giao thức hỏi - đáp dựa vào khóa mật đã được chia sẻ trước giữa UE và mạng thường trú. Nó đạt được mức bảo mật như 5G-AKA vì nó dựa vào EAP, các luồng thông báo của nó khác với các luồng của 5G-AKA [2]. Lưu ý, các thông báo của EAP được đóng gói trong các thông điệp NAS giữa UE và SEAF và trong các thông báo dịch vụ 5G giữa SEAF và AUSF.

Những điểm khác biệt giữa 5G-AKA và EAP-AKA’

Vai trò của SEAF trong xác thực có khác nhau ở một số điểm. Trong EAP-AKA’, các thông điệp trao đổi EAP giữa UE và AUSF thông qua SEAF, SEAF không liên quan đến bất kỳ quyết định xác thực nào. Trong 5G-AKA, SEAF lại kiểm tra phản hồi xác thực từ UE và có thể thực hiện hành động nếu việc xác minh không thành công [3].

Dẫn xuất khóa cũng khác đôi chút. Trong 5G-AKA, KAUSF được tính toán bởi UDM/ARPF và gửi đến AUSF. Trong EAP-AKA’, AUSF dẫn xuất khóa KAUSF một phần dựa vào các khóa chủ nhận được từ UDM/ARPF. Đặc biệt hơn, AUSF dẫn xuất khóa phiên chủ mở rộng EMSK (Extended Master Session Key) dựa vào các khóa chủ nhận được từ UDM chuyển tiếp đến EAP và sau đó sử dụng 256 bit của khóa phiên chủ mở rộng EMSK làm KAUSF.

Giao thức EAP-TLS

EAP-TLS (Extensible Authentication Protocol - Transport Layer Security) [2][4] được định nghĩa trong 5G để xác thực thuê bao trong các trường hợp sử dụng hạn chế như mạng riêng và môi trường IoT. Khi UDM/ARPF lựa chọn phương pháp xác thực là EAP-TLS, thì liên lạc giữa UE và AUSF thông qua SEAF, SEAF hoạt động như một trình xác thực bằng cách chuyển tiếp các thông điệp EAP-TLS qua lại giữa UE và AUSF.

Như vậy, để thực hiện việc xác thực lẫn nhau, cả UE và AUSF có thể xác minh chứng chỉ của nhau hoặc khóa chia sẻ trước PSK (Pre-Shared Key) nếu nó đã được thiết lập trong quá trình bắt tay bảo mật tầng vận tải (TLS). Kết thúc giao thức EAP-TLS, EMSK được dẫn xuất và 256 bit của EMSK được sử dụng làm khóa KAUSF. Giống như trong 5G-AKA và EAP-AKA’, KAUSF được sử dụng để dẫn xuất KSEAF (Hình 4). Khóa này tiếp tục được sử dụng để dẫn xuất các khóa khác nhằm bảo vệ liên lạc giữa UE và mạng.

Những điểm khác biệt giữa EAP-TLS khác với 5G-AKA và EAP-AKA’

Điểm khác biệt đầu tiên là thiết lập độ tin cậy giữa UE và mạng, tức là EAP-TLS sử dụng một mô hình tin cậy khác. Trong EAP-TLS, xác thực lẫn nhau giữa UE và mạng 5G chủ yếu dựa trên độ tin cậy của các chứng chỉ khóa công khai, có thể thực hiện TLS với khóa đã được chia sẻ trước PSK nhưng ít được sử dụng để khôi phục phiên. Phương pháp dựa vào AKA, độ tin cậy chỉ dựa trên một khóa đối xứng được chia sẻ giữa UE và mạng.

Sự khác biệt cơ bản như vậy có ý nghĩa quan trọng vì EAP-TLS loại bỏ nhu cầu lưu trữ một số lượng lớn các khóa dài hạn trong mạng thường trú (trong UDM), do đó giảm rủi ro vận hành trong vòng đời của quản lý khóa đối xứng. Mặt khác, EAP-TLS giới thiệu chi phí mới trong quản lý chứng chỉ, chẳng hạn như cấp và thu hồi chứng chỉ.

KẾT LUẬN

Xác thực và trao đổi khóa có vai trò quyết định đến độ bảo mật mạng di động, vì chúng tạo nền tảng để xác thực giữa người dùng và mạng. Từ đó, dẫn xuất các khóa nhằm thực hiện bảo mật liên lạc giữa người dùng và mạng. Xác thực và trao đổi khóa trong mạng di động 5G dựa trên giao thức xác thực và trao đổi khóa 4G, nhưng được cải thiện để bảo vệ danh tính UE tốt hơn, chức năng của mạng thường trú được nâng cao, và phân tách khóa nhiều hơn trong dẫn xuất khóa. Chính vì vậy, việc tìm hiểu giao thức xác thực và trao đổi khóa trong 5G đang là vấn đề cần thiết bởi mạng 5G đang và sẽ dần thay thế mạng 4G.

|

TÀI LIỆU THAM KHẢO 1. Trần Thị Ngà, “Xác thực và thỏa trao đổi trong mạng di động 4G”, Tạp chí An toàn thông tin, số 02 (060) 2021. 2. 3GPP, “Security Architecture and Procedures for 5G System” (Release 17), Technical Specification (TS) 33.501, v17.1.0, March 2021. 3. Maede Hojjati, Alireza Shafieinejad, Halim Yanikomeroglu “A Blockchain-Based Authentication and Key Agreement (AKA) Protocol for 5G Networks”,IEEE, volume8 2020. 4. The Transport Layer Security (TLS) Protocol Version 1.2, document RFC5246, Aug. 2008. 5. https://www.cablelabs.com/insights/a-comparative-introduction-to-4g-and-5g-authentication |

ThS. Trần Thị Ngà, ThS. Lê Hải Hường