Xác thực và trao đổi khóa trong mạng di động 4G

Tiếp theo các thế hệ đầu tiên như 2G, 3G, dự án hợp tác thế hệ thứ 3 (3rd Generation Partnership Project - 3GPP) không ngừng được đầu tư phát triển và với thành quả triển khai mạng 4G cho tốc độ nhanh hơn, băng thông cao hơn và độ trễ ít hơn, đồng thời hỗ trợ bảo mật và tính riêng tư tốt hơn so với các thế hệ trước. 4G/LTE (4th Generation/Long Term Evolution) được thiết kế để hỗ trợ dịch vụ chuyển mạch gói (Packet Switching), không hỗ trợ chuyển mạch kênh (Circuit Switching - CS) như trong các hệ thống thông tin thế hệ trước.

4G/LTE cung cấp kết nối IP giữa thiết bị đầu cuối và mạng dữ liệu gói (Packet Data Network). Thuật ngữ LTE đã bao hàm sự đột phá về kết nối mạng vô tuyến với mạng hữu tuyến đem đến khả năng cải tiến kiến trúc hệ thống (System Architecture Evolution - SAE) [3], bao gồm cả lõi chuyển mạch gói cải tiến (Evolved Packet Core). LTE và SAE cùng kết hợp tạo thành hệ thống mạng chuyển mạch gói (Evolved Packet System - EPS).

Các vấn đề an toàn trong mạng di động, đặc biệt trong mạng truy cập vô tuyến (Radio Access Network - RAN) luôn được được các nhà nghiên cứu và phát triển quan tâm. Để nâng cao tính an toàn đồng thời phù hợp với tài nguyên tính toán và hiệu suất truyền tin, 3GPP đưa giao thức xác thực và thỏa thuận khóa EPS-AKA sử dụng trong mạng 4G.

Giới thiệu chung về xác thực trong mạng 4G

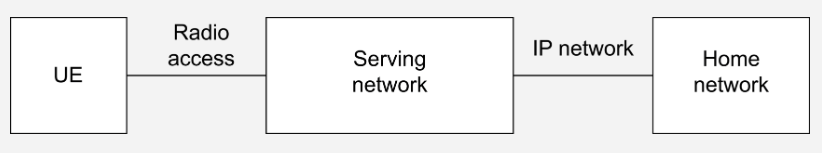

Từ ngữ cảnh xác thực, mạng di động 4G bao gồm 3 thành phần cơ bản như Hình 1. Bao gồm: các thiết bị người dùng (User Equipment - UE), mạng dịch vụ (Service Network - SN), và mạng thường trú (Home Network - HN).

Hình 1. 03 thành phần chính trong mạng 4G

Mỗi UE có một thẻ mạch tích hợp chung (Universal Integrated Circuit Card - UICC), lưu trữ ít nhất một USIM (Universal Subscriber Identity Module). USIM lưu trữ khóa mật mã được chia sẻ trước với thuê bao của mạng thường trú. Mạng dịch vụ trong 4G bao gồm thiết bị truy cập vô tuyến như trạm gốc (eNodeB), các thực thể quản lý di động (Mobility Management Entities - MME) và một số thiết bị khác. UE giao tiếp với mạng thường trú thông qua giao diện vô tuyến (Radio Access).

Mạng thường trú trong 4G bao gồm các máy chủ xác thực như máy chủ thuê bao thường trú (Home Subscriber Server - HSS), nơi lưu trữ thông tin đăng nhập và xác thực người dùng. Liên lạc giữa mạng dịch vụ và mạng thường trú là dựa vào v; các thực thể lõi kết nối qua mạng IP được gọi chung là hệ thống EPS.

Giao thức 4G EPS-AKA

Giao thức AKA (Authentication and Key Agreement) là giao thức xác thực dựa vào thủ tục hỏi - đáp sử dụng khóa đối xứng được chia sẻ trước giữa các thuê bao và mạng thường trú. Sau khi xác thực, dữ liệu khóa mật mã được dẫn xuất để bảo vệ thông tin liên lạc giữa thuê bao di động và mạng dịch vụ, bao gồm thông điệp báo hiệu và dữ liệu người dùng (ví dụ qua các kênh vô tuyến).

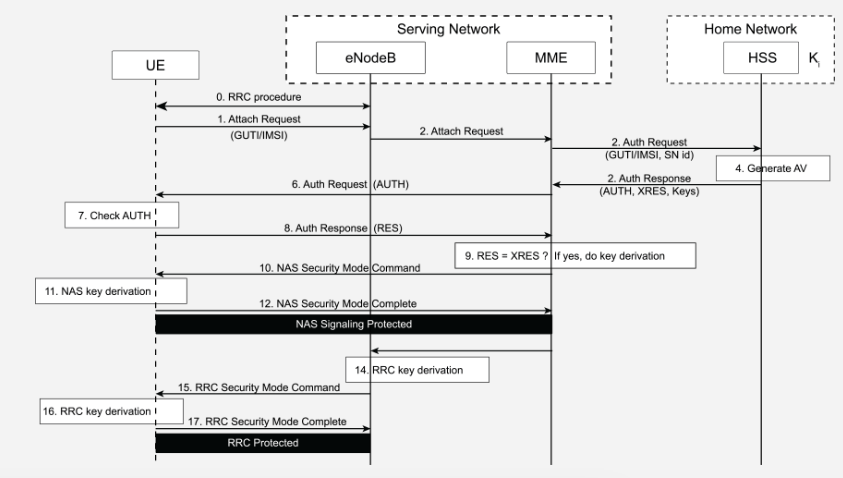

Thủ tục xác thực EPS-AKA (Evolved Packet System - Authentication and Key Agreement) trong mạng 4G/LTE như Hình 2. Theo đó:

- EPS-AKA được kích hoạt sau khi UE hoàn thành quy trình kiểm soát tài nguyên vô tuyến (Radio Resource Control - RRC) với eNodeB và gửi một thông báo yêu cầu kết nối tới MME.

- MME gửi yêu cầu xác thực tới HSS nằm trong mạng thường trú, bao gồm định danh UE (ví dụ IMSI - định danh cố định của UE để nhà mạng có thể nhận dạng thuê bao) và nhận dạng mạng dịch vụ.

- HSS thực hiện các hoạt động mật mã dựa trên khóa bí mật Ki (đã được chia sẻ với UE), để lấy một hoặc nhiều véc-tơ xác thực (AV), véc-tơ này được gửi trở lại MME trong thông báo phản hồi xác thực. Véc-tơ xác thực bao gồm thẻ xác thực (AUTH) và thẻ phản hồi xác thực mong đợi (XRES), cùng với các dữ liệu khác.

- Sau khi nhận được mã thông báo phản hồi xác thực từ HSS, MME gửi trả thẻ xác thực AUTH tới UE. UE xác thực HSS dựa vào thẻ xác thực AUTH bằng cách so sánh thẻ xác thực AUTH nhận được với thẻ xác thực AUTH do UE tạo ra dựa vào khóa Ki, nếu thành công, UE tính giá trị RES cũng dựa trên Ki và gửi cho MME kiểm tra.

- MME so sánh giá trị RES nhận từ UE với giá trị XRES của HSS. Nếu chúng bằng nhau, MME thực hiện việc dẫn xuất khóa và gửi thông báo thiết lập chế độ bảo mật tới UE, sau đó dẫn xuất các khóa liên quan để bảo vệ các tín hiệu điều khiển kênh tại tầng NAS (Non Access Stratum).

- MME cũng gửi cho eNodeB một khóa từ các khóa được tạo ra để bảo vệ kênh RRC. Sau đó UE cũng nhận được các khóa tương ứng và liên lạc tiếp theo giữa UE với eNodeB được bảo vệ.

Hình 2. Thủ tục xác thực 4G/LTE [5]

Một số điểm yếu trong giao thức EPS-AKA

Mặc dù đã được cải thiện nhiều so với các phiên bản trước nhưng giao thức EPS-AKA trong mạng 4G vẫn đang tồn tại những điểm yếu, cụ thể như sau:

- Lộ lọt định dạng cố định (International Mobile Subscriber Identity - IMSI): Để người dùng truy cập vào mạng, thì mạng dịch vụ yêu cầu UE gửi định danh tạm thời (GUTI) hoặc IMSI tới mạng dịch vụ (MME) dưới dạng rõ qua giao diện vô tuyến. Do đó, kẻ tấn công có thể chặn bắt và đọc thông báo định danh UE này và làm ảnh hưởng tới tính riêng tư của người dùng;

- Lộ lọt định danh mạng dịch vụ (SN id): Theo các đặc tả của 3GPP [3], SN id là sự kết hợp của mã di động quốc gia (MCC) và mã mạng di động (MNC). Trong thông báo yêu cầu thông tin xác thực, MME gửi SN id tới mạng thường trú HSS mà không được mã hóa. Do đó, kẻ tấn công có thể chặn bắt và đọc thông báo chứa SN id, sau đó giả mạo mạng dịch vụ MME;

- Theo dõi GUTI: định danh UE gửi trên mạng vô tuyến không được mã hóa. Mặc dù, định danh tạm thời GUTI có thể được sử dụng để ẩn định danh thuê bao cố định IMSI, nhưng nhiều nhà nghiên cứu chỉ ra rằng GUTI có điểm yếu: GUTI không được thay đổi thường xuyên khi cần [1], và phân bố GUTI có thể dự đoán được (ví dụ với các byte cố định) [4].

- Khóa bị rò rỉ: Liên lạc giữa mạng dịch vụ MME và mạng thường trú HSS thường thực hiện dưới dạng rõ, vì vậy kẻ tấn công có thể chặn bắt các thông tin này để lấy khóa. Khóa này được dẫn xuất để tạo ra các khóa nhằm bảo vệ tính toàn vẹn, tính bí mật giữa UE và mạng;

- Rò rỉ đường truyền: Liên lạc giữa các thực thể trong mạng lõi là liên lạc có dây. Việc truyền thông tin qua mạng có dây và có thể không được bảo vệ và được truyền dưới dạng rõ. Do đó, kẻ tấn công có thể chặn bắt và chia sẻ thông tin làm ảnh hưởng đến tính riêng tư và tính bí mật của mạng;

- Chuyển hướng lưu lượng truy cập: Theo đặc tả kỹ thuật của 3GPP [3], UE sử dụng giá trị AUTH để xác thực HSS và MME sử dụng giá trị RES để xác thực UE, trong khi UE không xác thực MME và MME không xác thực HSS. Do đó, kẻ tấn công có thể thực hiện chuyển hướng lưu lượng từ mạng thật sang mạng giả.

Kết luận

Giao thức EPS-AKA trong mạng di động 4G mặc dù đã cung cấp cơ chế xác thực và trao đổi khóa bảo mật hơn so với các thế hệ trước, tuy nhiên vẫn còn tồn tại những điểm yếu ảnh hưởng đến tính riêng tư và tính bí mật của người dùng. Chính vì vậy, việc tìm hiểu các vấn đề liên quan đến xác thực và bảo mật trong mạng di động này vẫn đang được nhiều nhà nghiên cứu quan tâm. Tiếp theo thế hệ 4G, mạng di động 5G đã dần được áp dụng phổ biến trên thế giới. Bên cạnh các ưu điểm vượt trội về hiệu suất và tính năng so với các thế hệ trước, mạng 5G cũng đã cải tiến, triển khai các giải pháp xác thực, bảo mật mạnh mẽ hơn. Các nội dung này sẽ được tiếp tục trình bày trong các số tiếp theo.

|

TÀI LIỆU THAM KHẢO 1. Byeongdo Hong, Sangwook Bae, and Yongdae Kim, “GUTI Reallocation Demystified: Cellular Location Tracking with Changing Temporary Identifier,” Proceedings of the Internet Society Symposium on Network and Distributed System Security (NDSS), February 2018. 2. Zhenhua Li, Weiwei Wang, Christo Wilson, Jian Chen, Chen Qian, Taeho Jung, Lan Zhang, Kebin Liu, Xiangyang Li, and Yunhao Liu, “FBS-Radar: Uncovering Fake Base Stations at Scale in the Wild,” Proceedings of the Internet Society Symposium on Network and Distributed System Security (NDSS), February 2017. 3. Altaf Shaik, Ravishankar Borgaonkar, N. Asokan, Valtteri Niemi, and Jean-Pierre Seifert, “Practical Attacks Against Privacy and Availability in 4G/LTE Mobile Communication Systems,” Proceedings of the Internet Society Symposium on Network and Distributed System Security (NDSS), Feburary 2016. 4. 3GPP, “3GPP System Architecture Evolution (SAE) - Security Architecture” (Release 15), technical specification (TS) 33.401, v15.2.0, September 2018. 5. https://www.cablelabs.com/insights/a-comparative-introduction-to-4g-and-5g-authentication |

ThS. Trần Thị Ngà (Học viện Kỹ thuật mật mã)