Tấn công APT, khai thác lỗ hổng Zero-day và tấn công chuỗi cung ứng: Sự khác biệt và cách phòng chống (phần 1)

Tấn công mạng từ lâu đã là vấn đế nhức nhối đối với an ninh mạng của nhiều quốc gia trên thế giới, trong đó có cả Việt Nam. Với sự phát triển của công nghệ hiện nay, các hình thức tấn công mạng ngày càng nhiều và tinh vi hơn. Các hình thức tấn công mạng như tấn công có chủ đích (Advanced Persistent Threat - APT), khai thác lỗ hổng Zero-day và tấn công chuỗi cung ứng (Supply chain attack) đang ngày càng trở nên phổ biến, nhắm mục tiêu tới các tổ chức/doanh nghiệp hoạt động trong mọi lĩnh vực với mọi vị trí địa lý. Chúng được gọi chung bằng một thuật ngữ “các mối đe dọa nâng cao”.

Bài báo cung cấp bức tranh tổng quan về 3 hình thức mối đe dọa nâng cao là tấn công Zero-day, tấn công APT và tấn công chuỗi cung ứng thông qua việc phân tích mối liên hệ giữa chúng, đồng thời đề xuất các giải pháp phù hợp, hiệu quả để bảo vệ hệ thống an ninh mạng trước các mối đe dọa nâng cao này.

Tấn công APT, khai thác lỗ hổng Zero-day, tấn công chuỗi cung ứng là gì?

Viện Tiêu chuẩn và Công nghệ Quốc gia (National Institute of Standards and Technology - NIST) là một bộ phận của Bộ Thương mại Hoa Kỳ có nhiệm vụ phát triển khoa học, tiêu chuẩn và công nghệ đo lường nhằm tăng cường an ninh kinh tế và cải thiện chất lượng cuộc sống đã đưa ra định nghĩa 3 mối đe dọa nâng cao này như sau:

Tấn công Zero-day

Zero-day là một tấn công khai thác lỗ hổng phần cứng, phần sụn hoặc phần mềm chưa được biết đến trước đó. Zero-day từ lâu đã trở thành vũ khí “tối thượng” của giới tội phạm mạng. Với khả năng xâm nhập hệ thống một cách âm thầm và hiệu quả, Zero-day được mua bán với giá cao trên thị trường chợ đen, có thể lên tới hàng trăm nghìn USD. Tuy nhiên, việc tìm kiếm và khai thác các lỗ hổng mới đòi hỏi phải có trình độ hiểu biết cao. Các lỗ hổng Zero-day không phải lúc nào cũng được phát hiện bởi các quốc gia có nguồn tài chính dồi dào hoặc tội phạm có tổ chức. Tuy nhiên, chỉ khi nào lỗ hổng đó được dùng để tấn công, trục lợi thì mới trở thành mối đe dọa. Nhiều hacker mũ trắng, mũ xám đã phát hiện và báo cáo lỗ hổng để nhận tiền thưởng.

Các quốc gia có nguồn lực thường tập trung phát triển Zero-day bởi các nhóm chuyên gia có kỹ năng tìm và khai thác các lỗ hổng một cách chuyên nghiệp, bằng việc sử dụng kỹ thuật che giấu tinh vi để khai thác lỗ hổng càng lâu càng tốt. Zero-day thường được sử dụng trong những cuộc tấn công mạng tinh vi, nhắm vào những mục tiêu có giá trị cao. Điển hình là vụ tấn công vào máy chủ Microsoft Exchange hồi tháng 3/2021. Bằng cách khai thác 4 lỗ hổng Zero-day, tin tặc đã âm thầm xâm nhập và kiểm soát hàng trăm nghìn máy chủ trên toàn cầu. Khi sự việc bị phát giác, chúng ngay lập tức tung ra một chiến dịch tấn công quy mô lớn, gây thiệt hại nặng nề trước khi các bản vá được phát hành.

Tấn công APT

APT là một dạng tấn công mạng tinh vi, sử dụng nhiều kỹ thuật để xâm nhập hệ thống, leo thang đặc quyền và đánh cắp thông tin trong thời gian dài. Mục tiêu của các tấn công APT là ẩn náu trong hệ thống lâu nhất có thể và thu thập càng nhiều thông tin càng tốt để đánh cắp được nhiều dữ liệu có giá trị cao. Tấn công APT đòi hỏi kẻ tấn công có trình độ chuyên môn cao và nguồn lực đáng kể.

Theo NIST, tấn công APT sử dụng nhiều cách khác nhau để xâm nhập hệ thống, tạo chỗ đứng vững chắc trong cơ sở hạ tầng công nghệ thông tin của các tổ chức rồi đánh cắp thông tin hoặc phá hoại. Một ví dụ về tấn công APT điển hình là vụ việc sử dụng Stuxnet, một biến thể phần mềm độc hại do Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) tạo ra vào năm 2011 được cho là nhằm vào chương trình hạt nhân của Iran. Gần đây hơn, tấn công SolarWinds SUNBURST sử dụng nhiều kỹ thuật nâng cao để tránh bị phát hiện trong quá trình triển khai trojan ban đầu và thiết lập, cũng như duy trì các kênh chỉ huy và kiểm soát (Command and control - C2). Kết quả, tin tặc đã ở lại trong mạng SolarWinds trong nhiều tháng, thực hiện các hành động âm thầm và có chủ đích để xâm phạm môi trường của mạng này và trojan hóa bản cập nhật SolarWinds Orion đã được ký và xác thực. Sau đó, các kỹ thuật nâng cao tương tự được sử dụng để cài đặt và duy trì sự tồn tại trong các tổ chức nạn nhân.

Tấn công chuỗi cung ứng

Đây là hình thức tấn công tinh vi, nhằm cài cắm mã độc vào phần mềm, phần cứng hoặc dịch vụ trước khi phát hành đến tay người dùng cuối. Mục tiêu là đánh cắp dữ liệu, phá hoại hoặc kiểm soát hệ thống. Các cuộc tấn công này thường được thực hiện bởi các nhóm có nguồn lực lớn, như quốc gia hoặc nhóm tội phạm có tổ chức. Theo báo cáo chuỗi cung ứng năm 2020, các tấn công chuỗi cung ứng đã tăng 430% chỉ trong một năm từ 2019 đến 2020. Hình thức tấn công này hiện đang nhắm vào các môi trường phát triển và chia sẻ phần mềm, đây chính là cốt lõi của chuỗi cung ứng. Các tấn công chuỗi cung ứng có thể sử dụng nhiều kỹ thuật khác nhau, bao gồm khai thác Zero-day và các kỹ thuật của tấn công APT để xâm phạm vành đai và thực hiện hoạt động độc hại bên trong chuỗi cung ứng.

Xét về vụ việc SolarWinds SUNBURST, kẻ tấn công đã truy cập vào máy chủ dựng cho SolarWinds Orion và tạo ra lỗ hổng riêng trong kênh cập nhật phần mềm, sử dụng các kỹ thuật nâng cao để nhúng phần mềm độc hại vào bản vá Orion mà không đưa ra bất kỳ cảnh báo nào. Sau khi khách hàng cài đặt bản vá, kẻ tấn công sẽ truy cập vào máy nạn nhân mà không bị phát hiện, cho đến khi FireEye, một trong những công ty hàng đầu thế giới về cung cấp các giải pháp, sản phẩm và dịch vụ an ninh mạng cảnh báo về các vi phạm này.

Tấn công chuỗi cung ứng đã đưa tính liên tục nâng cao của tấn công APT và sự tinh vi của Zero-day lên một tầm cao mới. Sau khi mã độc đã được chèn vào bản cập nhật phần mềm, tấn công đã lan sang các nạn nhân khác trong chuỗi cung ứng và ẩn náu, cho đến khi bị phát hiện, thì bản cập nhật của SolarWinds đã cài đặt cho hơn 18.000 máy người dùng.

Sự khác biệt của 3 hình thức tấn công nâng cao

Tấn công Zero-day khai thác các lỗ hổng mới chưa được biết đến để tận dụng cơ hội khi chưa có thông tin hoặc bản vá cho các lỗ hổng đó. Mục tiêu của tấn công này là lây nhiễm các hệ thống và duy trì quyền kiểm soát bằng cách giữ bí mật về Zero-day cho đến khi kẻ tấn công khai thác được các hệ thống mục tiêu. Zero-day thường được giữ bí mật để có thể gây tác động tối đa. Tấn công Zero-day được coi là một hình thức tấn công mạng nâng cao vì việc tìm kiếm và khai thác các lỗ hổng thường đòi hỏi trình độ kỹ thuật cao và sự am hiểu sâu sắc về hệ thống. Các tấn công Zero-day có thể bao gồm các kỹ thuật nâng cao để khai thác các lỗ hổng và tồn tại mà không tạo ra bất kỳ cảnh báo nào. Zero-day cũng có thể được bao gồm trong một cuộc tấn công APT lớn hơn như là vectơ tấn công ban đầu hoặc để lây lan nội bộ theo những cách mới chưa được biết đến.

Trong khi đó, tấn công APT có khả năng cài đặt, ẩn và thực hiện các hành vi độc hại khác bên trong tổ chức bị tấn công trong thời gian dài mà không tạo ra cảnh báo. Tấn công APT là tấn công có hệ thống, nhiều giai đoạn, được thiết kế để ẩn náu mà không bị phát hiện trong thời gian dài và thường chỉ bị phát hiện bởi một bên thứ ba. Các tấn công APT chủ yếu sử dụng các lỗ hổng đã biết và không phải lúc nào cũng liên quan đến Zero-day. Sự tinh vi của hình thức tấn công này nằm ở cách thức xâu chuỗi nhiều bước của tội phạm, từ email lừa đảo ban đầu đến xâm nhập, lan truyền ngang, thiết lập các dịch vụ chỉ huy và kiểm soát, sao chép và gửi dữ liệu ra ngoài. Các hoạt động này đều được ẩn bằng cách tắt hoặc lẩn tránh các giải pháp bảo mật phát hiện.

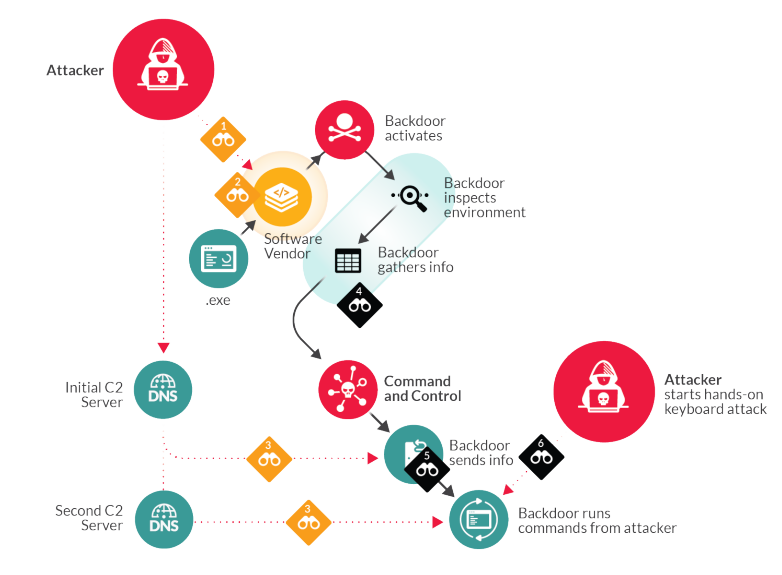

Hình 1. Bản đồ tấn công mở rộng: từ Zero-day đến tấn công chuỗi cung ứng

Còn hình thức tấn công chuỗi cung ứng sẽ bắt đầu điểm xâm nhập vào một nhà cung cấp và sau đó lây lan sang khách hàng của họ thông qua các ứng dụng, chương trình, API hay bản cập nhật an toàn và đáng tin cậy. Tấn công chuỗi cung ứng có lẽ là một trong những hình thức tấn công nâng cao tinh vi nhất vì chúng lợi dụng mối quan hệ tin cậy giữa các nhà phát triển phần mềm và kho lưu trữ, giữa nhà phát triển phần mềm và khách hàng trong chuỗi cung ứng. Các tấn công chuỗi cung ứng có thể sử dụng bất kỳ Zero-day và APT nào để cài đặt, thiết lập kênh chỉ huy và kiểm soát và duy trì sự hiện diện bằng cách tắt hoặc tránh các công cụ bảo mật và nguồn cấp dữ liệu tình báo.

Không phải tất cả các tấn công nâng cao đều bao gồm Zero-day, nhưng hầu như tất cả các tấn công Zero-day đều được coi là nâng cao vì sự không phổ biến của chúng. Không phải tất cả các tấn công chuỗi cung ứng đều triển khai Zero-day, nhưng các tấn công chuỗi cung ứng nằm trong số các tấn công nâng cao nhất mà các doanh nghiệp và tổ chức phải đối phó. Các hình thức tấn công nâng cao có thể hoạt động độc lập hoặc kết hợp với nhau trong một chuỗi tấn công lớn hơn. Hình 1 minh họa cách thức các kỹ thuật tấn công nâng cao kết hợp cùng nhau trong một “siêu” tấn công.

(còn tiếp)

Hoàng Thu Phương, Viện Khoa học Công nghệ Mật mã