Bảo mật hệ thống điều khiển công nghiệp

Lựa chọn giải pháp thiết kế kiến trúc an toàn mạng phù hợp

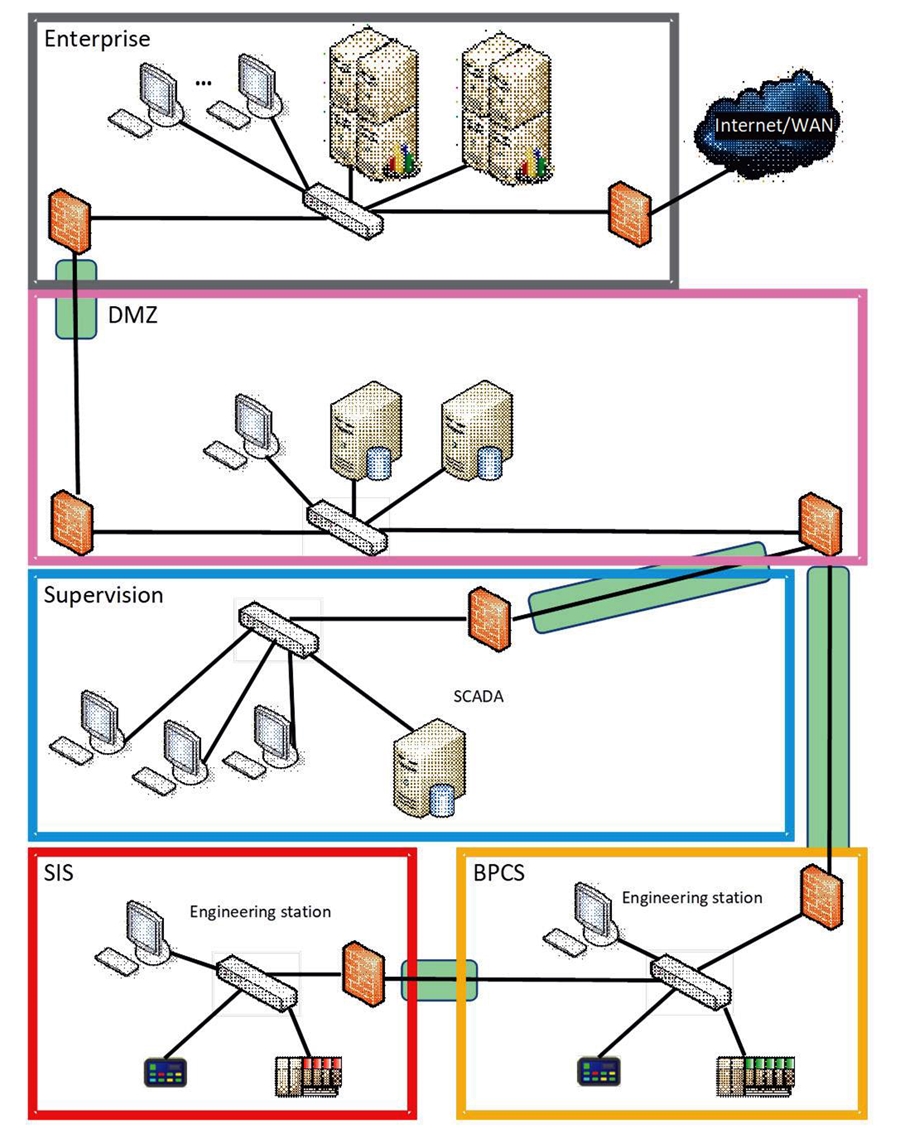

Thiết lập mạng phân tách hệ thống công nghệ vận hành (Operational Technology - OT) và công nghệ thông tin (Information Technology - IT), bảo vệ hệ thống OT để hạn chế khả năng tấn công hệ thống OT ngay cả trong trường hợp hệ thống IT bị xâm phạm. Xác định khu vực phi quân sự (DMZ) giúp loại bỏ giao tiếp không được kiểm soát giữa hệ thống OT và hệ thống IT (Hình 1).

Phân lập các tài sản, dữ liệu của mạng OT thành các vùng dựa trên mức độ quan trọng, mức độ cần thiết đối với hoạt động của hệ thống (Hình 1). Xác định kết nối giữa các vùng và triển khai giải pháp kiểm soát an toàn để lọc luồng dữ liệu mạng và giám sát giao tiếp giữa các vùng. Ngăn cấm các giao thức điều khiển công nghiệp (ICS protocol) đi ngang qua mạng IT.

Hình 1. Minh họa phân chia các vùng trong hệ thống điều khiển công nghiệp

Phát triển các giải pháp thay thế hoặc cơ chế điều khiển thủ công để đảm bảo khả năng tách biệt hệ thống điều khiển công nghiệp khi xảy ra các nguy cơ mất an toàn. Thường xuyên kiểm tra hệ thống điều khiển thủ công trong hệ thống OT, để duy trì hoạt động chức năng quan trong trong trường hợp xảy ra các sự cố mất an toàn.

Thực hiện sao lưu dữ liệu đều đặn và thường xuyên.

Xây dựng quy trình, thủ tục, chính sách quản lý tài khoản người dùng dựa trên nguyên tắc đặc quyền tối thiểu và nguyên tắc tách biệt nhiệm vụ.

Triển khai giải pháp phòng chống mã độc, thực hiện rò quét định kỳ.

Triển khai giám sát luồng dữ liệu, ngăn chặn các truy cập trái phép.

Sử dụng các giải pháp bảo mật để giảm thiểu nguy cơ bị tấn công

Sử dụng giải pháp xác thực đa nhân tố truy cập từ xa vào hệ thống OT và hệ thống IT.

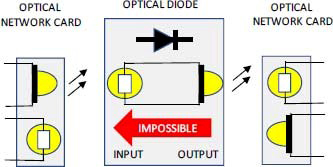

Sử dụng cổng một chiều (data diode) cho phép dữ liệu di chuyển một chiều (hình 2).

Hình 2. Minh họa data diode

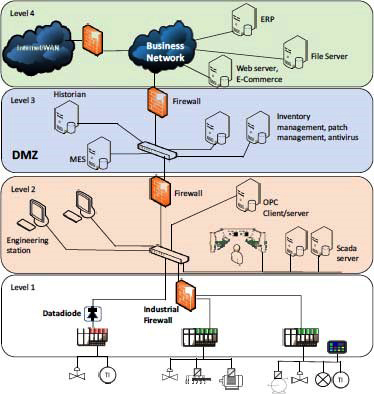

Sử dụng kết hợp các giải pháp an ninh bao gồm data diode, tường lửa, hệ thống phòng chống xâm nhập trái phép… (Hình 3).

Hình 3. Minh họa kiến trúc giải pháp an ninh kết hợp data diode, tường lửa và hệ thống phòng chống xâm nhập trái phép công nghiệp

Tăng cường giải pháp lọc thư rác để ngăn chặn các thư phising, loại bỏ các thư điện tử chứa tệp thực thi.

Đào tạo nâng cao nhận thức người dùng tránh truy cập vào các trang web độc hại; có thao tác, kỹ năng phù hợp và hành động đúng đắn khi nhận được những email, đường link khả nghi.

Lọc luồng dữ liệu mạng để loại bỏ dữ liệu độc hại đi, đến/xuất phát từ địa chỉ IP độc hại đã biết, ngăn chặn người dùng truy cập các trang web độc hại.

Cập nhật bản vá phần mềm bao gồm hệ điều hành, ứng dụng, phần sụn trên mạng IT và OT định kỳ. Triển khai hệ thống quản lý bản vá tập trung, sử dụng chiến lược đánh giá nguy cơ để xác định tài sản và khu vực mạng OT cần phải thực hiện cập nhật bản vá thường kỳ; kịp thời cập nhật các mẫu mới cho hệ thống phát hiện xâm nhập, hệ thống phòng chống mã độc,… cho hệ thống mạng IT và OT.

Định kỳ dò quét hệ thống để phát hiện kịp thời lỗ hổng, điểm yếu và mã độc trong hệ thống.

Vận hành quy trình ứng cứu sự cố

Tổ chức cần xây dựng và vận hành quy trình ứng cứu sự cố, bao gồm các lưu ý:

- Cô lập hệ thống bị tấn công, lây nhiễm mã độc.

- Tắt các thiết bị và những máy tính khác nhằm tránh bị tấn công hoặc lây nhiễm, trường hợp đã bị lây nhiễm nhằm đề phòng dữ liệu bị mã hóa trên các máy tính/thiết bị này.

- Đảm bảo an toàn cho dữ liệu đã được sao lưu.

- Phối hợp với các đơn vị an ninh chuyên nghiệp để xử lý.

Tuy nhiên, đây chỉ là những biện pháp mang tính chất tiếp cận thụ động đối với các cuộc tấn công nói chung và tấn công sử dụng mã độc nói riêng. Các tiếp cận truyền thống này vẫn đang đi sau các cuộc tấn công có chủ đích (APT). Do vậy, trong tương lai cần có một tư duy mới trong phòng chống tấn công hệ thống IT nói chung và hệ thống OT nói riêng.

Thay đổi tư duy phòng chống tấn công

Điểm thiếu hiện nay của phương pháp phòng chống tấn công truyền thống là giải pháp giám sát an toàn mạng và cảnh báo sớm, khả năng cập nhật các lỗ hổng bảo mật mới được công bố, các giải pháp phát hiện, chống tấn công trên hệ thống và thiết bị đầu cuối. Tuy nhiên, khả năng nhận dạng thông minh các hành vi tấn công đối với các loại tấn công, mã độc mới chưa được kịp thời.

Khi các hình thái tấn công mạng đã thay đổi và được cải tiến liên tục thì hầu hết doanh nghiệp, tổ chức còn đang rất bị động trong phòng thủ. Phần lớn doanh nghiệp, tổ chức dựa trên các giải pháp và thiết bị bảo mật thương mại được các đối tác cung cấp và triển khai sử dụng các kiến trúc an ninh mạng truyền thống, chủ yếu tập trung vào việc ngăn chặn tin tặc xâm nhập và tập trung vào vùng biên, do đó không thể đối phó với những chiêu thức tấn công mới.

Ngoài ra, lực lượng nhân sự chuyên trách đảm bảo an toàn mạng còn rất mỏng và chất lượng chưa cao, việc sử dụng các kiến trúc an toàn mạng cũ cũng gây khó khăn trong việc chủ động điều chỉnh các thành phần trong kiến trúc này khi đối phó với các cuộc tấn công kiểu mới. Hậu quả là hàng loạt cuộc tấn công xâm nhập và chiếm đoạt thành công dữ liệu của các tổ chức trong một thời gian dài mà các kiến trúc an toàn mạng và nhân sự chuyên trách không hề phát hiện ra.

Để thay đổi được cán cân phòng thủ và tư duy phòng chống tấn công hiện nay đòi hỏi các tổ chức phải thay đổi tư duy phòng thủ chấp nhận: mọi hệ thống đều có thể bị xâm nhập, hệ thống càng lớn thì khả năng đã có tin tặc đang "nằm vùng" càng cao.

Thực tế là không thể ngăn chặn được tin tặc xâm nhập, đặc biệt là các nhóm tin tặc có nguồn lực dồi dào hay được chính phủ bảo trợ. Vì vậy, thay vì sử dụng các kiến trúc an toàn mạng truyền thống tập trung vào việc ngăn chặn xâm nhập, cần phải chuyển dịch sang kiến trúc mới với tiền đề là không cho tin tặc đạt được mục đích khi nhắm vào một tổ chức.

Hiện nay, mục tiêu của các nhóm tin tặc có tổ chức thường là các dữ liệu, tài sản trí tuệ, dữ liệu quý giá. Trên thế giới, nền công nghiệp an toàn mạng đã bắt đầu có xu hướng dịch chuyển sang kiến trúc an ninh mạng mới này, ưu tiên vào việc phát hiện sớm các dấu hiệu xâm nhập và trích xuất dữ liệu quan trọng ra khỏi tổ chức, từ đó có các biện pháp ngăn chặn kịp thời.

Đề xuất, kiến nghị

Trong bối cảnh Việt Nam đang nỗ lực thực hiện Cuộc Cách mạng công ngiệp 4.0 với chuyển đổi số sâu rộng trong tất các lĩnh vực, do đó các hệ thống trọng yếu quốc gia bao gồm hệ thống CNTT - Viễn thông, hệ thống điều khiển công nghiệp đang phải đối diện với nguy cơ tấn công mạng ngày càng tinh vi và phức tạp. Để đối phó tấn công và giảm thiếu tác hại, các chuyên gia đề xuất một số kiến nghị như sau:

- Đối với các tấn công có chủ đích APT xuất hiện với tần xuất ngày càng nhiều hơn và tinh vi phức tạp hơn, như cuộc tấn công ransomware vừa qua nhằm vào công ty điều hành đường ống dẫn nhiên liệu lớn nhất của Mỹ Colonial Pipeline, thì việc xử lý kịp thời khắc phục các sự cố cần phải có đội ngũ chuyên gia nghiên cứu chuyên sâu, nhiều kinh nghiệm trong lĩnh vực ATTT. Vì vậy, cần thành lập đội chuyên gia tác nghiệp ATTT thực hiện xử lý sự cố và ứng phó các tình huống khẩn cấp mất ATTT trong các hệ thống điều khiển công nghiệp quan trọng, tác động và ảnh hưởng lớn đến quốc phòng, an ninh, kinh tế - xã hội.

- Vấn đề đảm bảo an toàn và bảo mật thông tin cho mạng điều khiển công nghiệp đóng một vai trò hết sức quan trọng. Vì vậy, cần có sự đầu tư thích hợp vào hướng nghiên cứu này để phát triển giải pháp, sản phẩm, hệ thống phòng chống tấn công vào các hệ thống điều khiển công nghiệp.

- Thiết kế chương trình giáo dục, đào tạo các khóa học nhằm nâng cao nhận thức về các loại hình tội phạm, các công nghệ an toàn, từ đó phát triển của mô hình toàn diện về an toàn, an ninh mạng cộng đồng. Cuối cùng, cần xây dựng một chương trình đào tạo an toàn, an ninh mạng khả thi, rộng khắp và bền vững. Song song là các chương trình chuyên sâu cho lĩnh vực hệ thống điều công nghiệp nhằm xây dựng nguồn nhân lực ATTT cho lĩnh vực này.

|

Tài liệu tham khảo 1. Cybersecurity of Industrial Systems, Jean-Marie Flaus, Wiley-ISTE 2019 ISBN: 9781786304216. 2. Cyber security best practices for industrial control systems, https://www.cisa.gov/publication/cybersecurity-best-practices-for-industrial-control-systems. |

TS. Phạm Duy Trung, Học viện Kỹ thuật mật mã