Nguy cơ mất an toàn hệ thống điều khiển công nghiệp

Công nghệ vận hành (Operational Technology - OT) là khái niệm chỉ các phần cứng và phần mềm được sử dụng để vận hành các hệ thống điều khiển công nghiệp (Industrial Control System - ICS) như Các hệ thống điều phối và thu thập dữ liệu (Supervisory Control and Data Acquisition System - SCADA), đóng vai trò là nền tảng trong các lĩnh vực khác nhau của cơ sở hạ tầng trọng yếu, bao gồm các ngành công nghiệp then chốt đối với an ninh và phúc lợi cộng đồng, ví dụ như các nhà máy điện, nhà máy sản xuất, nhà máy nước, các tổ chức chăm sóc sức khỏe, giao thông vận tải, truyền tải năng lượng,….

Những mối đe dọa, nguy cơ tấn công mất an toàn đối với hệ thống OT, đặc biệt trong các cơ sở hạ tầng trọng yếu như giao thông vận tải, y tế và năng lượng có thể gây ra những hậu quả nghiêm trọng đối với việc hoạt động, vận hành cho các tổ chức, doanh nghiệp cũng như đời sống thường ngày của người dân được các ngành công nghiệp này hỗ trợ, cung cấp. Điển hình, cuộc tấn công mạng nghiêm trọng vào công ty điều hành đường ống dẫn nhiên liệu lớn nhất của Mỹ Colonial Pipeline đã gây ngừng trệ mọi hoạt động của đường ống vận chuyển nhiên liệu từ Vịnh Texas tới Bờ Đông gây ảnh hướng tới hơn 50 triệu cư dân vào ngày 08/5/2021 vừa qua.

.png)

Hình 1: Đường ống dẫn dầu dài 5.500 dặm bị đóng cửa sau cuộc tấn công mạng

Hậu quả của các cuộc tấn công vào hệ thống điều khiển công nghiệp là vô cùng nặng nề đối với kinh tế, xã hội, quốc phòng an ninh: Tài sản trí tuệ bị đánh cắp (bí mật thương mại hoặc bằng sáng chế…); Thông tin nhạy cảm bị xâm nhập, dữ liệu quan trọng của hệ thống, người dùng bị đánh cắp, mã hóa và bị tống tiến; Cơ sở hạ tầng quan trọng bị phá hủy, chiếm đoạt bị kiểm soát hoạt động từ đó dẫn đến hệ thống bị ngưng trệ, không hoạt động gây tác hại to lớn về mặt kinh tế, chính trị; Đối với những hệ thống trọng yếu (điện, vận tải, năng lượng) thì gây mất an ninh, chủ quyền quốc gia.

Dự báo trong thời gian tới, xu hướng tấn công tiếp tục gia tăng với mức độ ngày càng tinh vi nhắm vào các hệ thống ICS. Dưới đây sẽ phân tích nguyên nhân khó khăn trong việc đảm bảo an toàn cho các ICS và giới thiệu những nguy cơ tấn công vào ICS.

Nguyên nhân khó khăn trong việc đảm bảo an toàn cho hệ thống điều khiển công nghiệp

Thứ nhất, việc đảm bảo an toàn, an ninh mạng trong các hệ thống điều khiển công nghiệp được phát triển chậm hơn so với các hệ thống công nghệ thông tin (CNTT). Các giải pháp an toàn cho ICS hiện nay đã được sử dụng trong một số hệ thống điều khiển như một cấu phần cơ bản. Tuy nhiên, nhiều vấn đề an toàn khác nhau vẫn chưa được giải quyết do sự phụ thuộc vào các nền tảng dựa trên mạng điều khiển.

Thứ hai, một số giải pháp điều khiển công nghiệp sử dụng công nghệ mạng không dây để có thể truy cập thiết bị từ xa, phục vụ hỗ trợ và bảo trì. Kiểm soát hệ thống nhà máy phải được kết nối trực tiếp với hệ thống CNTT của doanh nghiệp để có thể chia sẻ thông tin thông qua Ethernet và TCP/IP tương đồng. Điều này cho phép người vận hành giám sát từ xa các cơ sở sản xuất thông qua các thiết bị không dây để thực hiện các hoạt động quản lý, điều hành. Mặc dù đây là sự tiến bộ về công nghệ, nhưng cũng gây khó khăn cho việc duy trì tính bí mật và bảo vệ tính toàn vẹn của dữ liệu truyền qua các nút mạng. Điều này tiềm ẩn các lỗ hổng và làm tăng rủi ro của các sự cố bảo mật tiềm ẩn.

Cường độ của các cuộc tấn công mạng đang gia tăng với tốc độ nhanh chóng và nhiều mục tiêu nhằm vào các cơ sở hạ tầng quân sự, tài chính, năng lượng. Do đó, việc đảm bảo an toàn cho các hệ thống điều khiển này là vấn đề còn nhiều thách thức và là xu hướng đang được quan tâm trong giai đoạn hiện nay.

Thứ ba, hiện tại các tổ chức chỉ có khả năng giám sát an ninh mạng một phần với công nghệ vận hành. Điều này khiến họ gặp khó khăn trong việc phát hiện các hoạt động bất thường, phản ứng nhanh chóng với các mối nguy cơ tiềm ẩn hay thực hiện phân tích đánh giá rủi ro.

Những nguyên nhân này hạn chế khả năng đảm bảo an toàn cho ICS và giúp cho kẻ tấn công có nhiều cơ hội để nhắm tới các ICS.

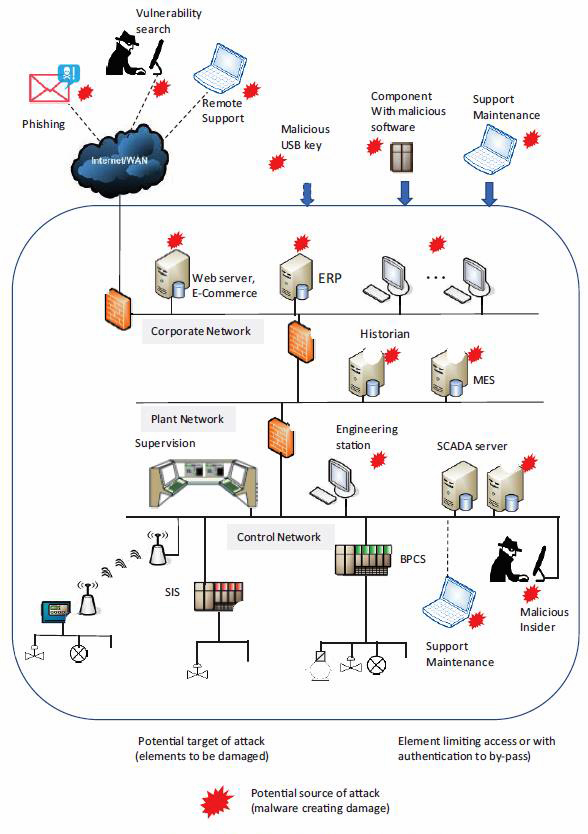

Bề mặt tấn công đối với hệ thống điều khiển công nghiệp

Bề mặt tấn công của một hệ thống điều khiển công nghiệp mô tả tất cả các điểm mà kẻ tấn công có thể thâm nhập, trong đó kẻ tấn công nắm được danh sách các giải pháp an toàn và danh sách các mục tiêu được nhắm tới. Hình 2 mô tả bề mặt tấn công chung của một hệ thống điều khiển công nghiệp gồm các điểm xâm nhập và mục tiêu. Trong hệ thống điều khiển công nghiệp, hầu hết các mục tiêu được sử dụng làm điểm chuyển tiếp (replay) nhằm thực hiện hành động tiếp theo để đạt được mục tiêu cuối cùng trong tự động hóa công nghiệp là kiểm soát trực tiếp quá trình vật lý.

Bề mặt tấn công bao gồm:

- Tường lửa được cấu hình yếu giữa mạng CNTT và OT;

- Máy chủ khu vực DMZ, có thể được truy cập từ mạng bên ngoài hoặc mạng CNTT để đưa phần mềm độc hại vào, từ đó có thể được sử dụng làm bàn đạp chuyển tiếp cho tấn công tiếp theo;

- Máy trạm bên ngoài mạng OT được kết nối với OT thông qua mạng riêng ảo (VPN), nếu những máy trạm này bị chiếm chúng sẽ trở thành điểm vào hệ thống OT;

- USB và các thiết bị lưu trữ di động khác;

- Máy trạm trong mạng OT truy cập Internet hoặc mạng bên ngoài và có thể bị nhiễm phần mềm độc hại;

- Máy trạm trong mạng OT nhận email;

- PLC và các thiết bị khác kết nối với các trang web nhằm nâng cấp khi không đủ an toàn;

- Máy trạm, thiết bị và phần mềm từ các nhà cung cấp không đáng tin cậy;

- Thiết bị có vi phạm an ninh do thiết kế hoặc triển khai bị lỗi;

- Điểm truy cập vật lý không an toàn;

Như vậy, phải có một liên kết vật lý và logic để khai thác một lỗ hổng. Việc tìm kiếm các lỗ hổng trong quá trình cài đặt và khắc phục lỗ hổng là các bước cơ bản trong kiểm soát rủi ro. Các yếu tố có thể bị ảnh hưởng và phải được phân tích là những yếu tố được trình bày trong Hình 2, cho thấy các mục tiêu và yếu tố đó hoàn toàn có nguy cơ bị sử dụng làm bàn đạp chuyển tiếp để tiến hành các cuộc tấn công.

Hình 2: Bề mặt tấn công chung của một hệ thống điều khiển công nghiệp

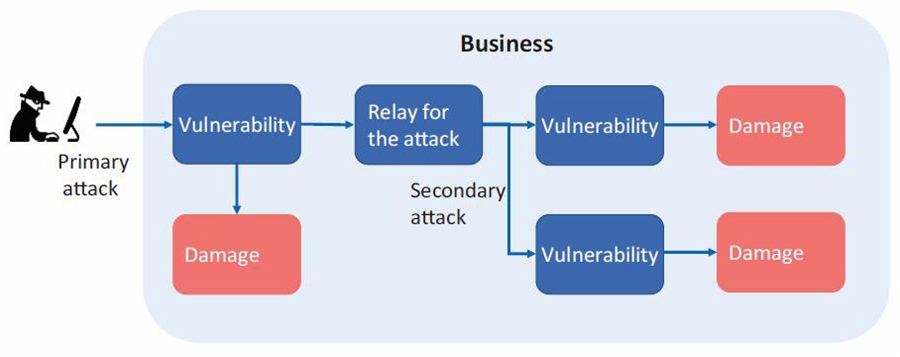

APT - hình thức tấn công phổ biến vào hệ thống điều khiển công nghiệp

Hiện nay, hình thức tấn công APT vào ICS đang gia tăng và chiếm tỷ lệ lớn. Hình thức tấn công APT sử dụng các phương tiện khác nhau có thể được kết hợp để thâm nhập vào hệ thống mục tiêu, phát triển khả năng thực hiện các hành động phá hoại và duy trì một cách bền vững. Một cuộc tấn công chính cũng có thể tạo ra một cuộc tấn công thứ cấp (Hình 3), mục tiêu của cuộc tấn công chính là cài đặt phần mềm độc hại có thể được sử dụng như một bàn đạp cho các cuộc tấn công khác.

Hình 3: Các cuộc tấn công chính và thứ cấp

Tấn công APT vào hệ thống công nghiệp thường trải qua một số giai đoạn:

- Giai đoạn nhận biết: Nghiên cứu, xác định và lựa chọn các mục tiêu cũng như các điểm yếu của hệ thống. Các mục tiêu có thể mang yếu tố kỹ thuật (máy chủ, PLC) hoặc yếu tố con người (nhân sự trong công ty mục tiêu).

- Giai đoạn xâm nhập: Giai đoạn mà phần mềm độc hại (thường thuộc loại cửa hậu) được truyền tới nạn nhân qua email, qua trang web độc hại, thiết bị lưu trữ di động hoặc bằng cách khai thác lỗ hổng trong hệ thống đích.

- Giai đoạn khai thác: Một khi phần mềm độc hại được cài đặt bí mật vào mục tiêu, nó sẽ là gián điệp hoặc chờ lệnh từ kẻ tấn công. Nó cũng có thể cố gắng sao chép chính nó vào các trạm khác của hệ thống.

Nhiều cuộc tấn công hệ thống điều khiển công nghiệp khai thác nguyên tắc này, chẳng hạn như cuộc tấn công Stuxnet hoặc cuộc tấn công vào hệ thống phân phối điện của Ukraine.

Kết luận

Hệ thống điều khiển công nghiệp đóng vai trò là nền tảng trong các lĩnh vực khác nhau của cơ sở hạ tầng trọng yếu. Tấn công vào ICS gây ra những hậu quả nghiêm trọng đối với kinh tế, xã hội, quốc phòng an ninh. Những tấn công ngày càng gia tăng về số lượng và mức độ tinh vi vào hệ thống công nghiệp bởi một phần nguyên nhân khó khăn trong việc đảm bảo an toàn cho ICS có những khác biệt so với hệ thống CNTT. Phân tích và chỉ ra những điểm và mục tiêu mà kẻ tấn công có thể tấn công, xâm nhập (bề mặt tấn công), đồng thời, hiểu rõ các giai đoạn và cơ chế tấn công phổ biến hiện nay vào hệ thống điều khiển công nghiệp, tấn công APT giúp cảnh báo và hỗ trợ cho việc nâng cao đảm bảo an toàn hệ thống công nghiệp.

|

Tài liệu tham khảo 1. Cybersecurity of Industrial Systems, Jean-Marie Flaus, Wiley-ISTE 2019 ISBN: 9781786304216 2. Industrial Network Security, Eric D. Knapp & Joel Thomas Langill, Syngress 2014, ISBN: 9780124201842 |

TS. Phạm Duy Trung, Học viện Kỹ thuật mật mã