Cảnh báo chiến dịch giả mạo Google Meet để phát tán phần mềm độc hại

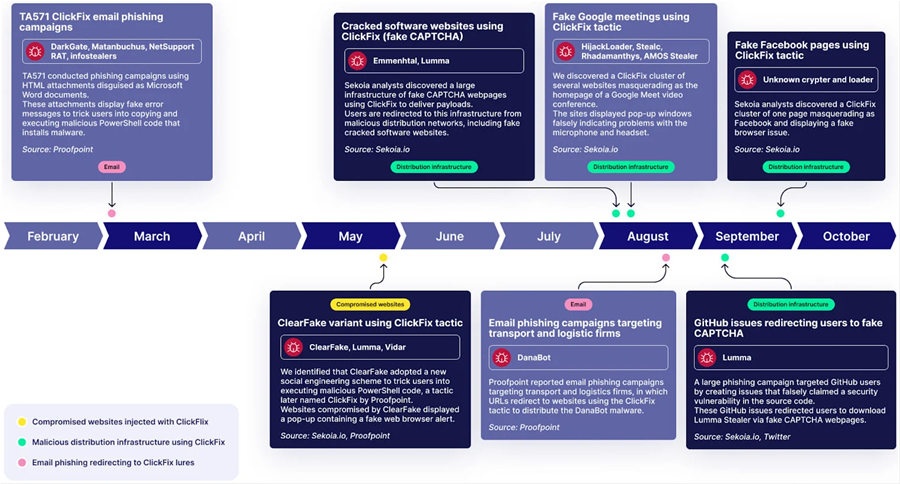

ClickFix là một chiến thuật tấn công mạng xuất hiện vào tháng 5/2024, lần đầu tiên được công ty an ninh mạng Proofpoint (Mỹ) báo cáo, theo đó các tác nhân đe dọa TA571 đã sử dụng các tin nhắn giả mạo với thông báo lỗi cho Google Chrome, Microsoft Word và OneDrive.

Lỗi này nhắc nhở nạn nhân sao chép vào clipboard một đoạn mã PowerShell để khắc phục sự cố bằng cách chạy đoạn mã đó trong CMD. Khi thực thi, đoạn mã sẽ phát tán các dòng phần mềm độc hại khác nhau như DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, trình chiếm quyền điều khiển clipboard và Lumma Stealer.

Vào tháng 7/2024, hãng bảo mật McAfee (Mỹ) báo cáo rằng các chiến dịch ClickFix đang trở nên thường xuyên hơn, đặc biệt là ở Mỹ và Nhật Bản. Một báo cáo mới từ công ty an ninh mạng Sekoia (Pháp) lưu ý rằng các chiến dịch ClickFix đã có sự thay đổi đáng kể và hiện sử dụng mồi nhử là Google Meet, Facebook, Github và email lừa đảo nhắm vào các công ty vận tải và hậu cần.

Hình 1. Dòng thời gian phát triển của ClickFix

Theo Sekoia, một số chiến dịch gần đây được thực hiện bởi hai nhóm tin tặc là Slavic Nation Empire (SNE) và Scamquerteo, được coi là một nhánh của băng nhóm lừa đảo tiền điện tử Marko Polo và CryptoLove.

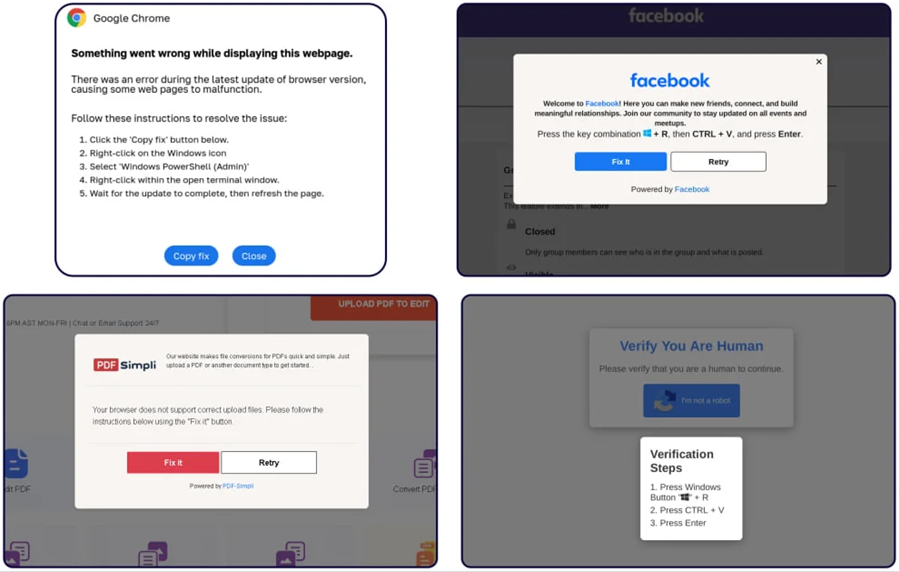

Hình 2. Nhiều hình thức thông báo giả mạo được sử dụng trong các chiến dịch gần đây

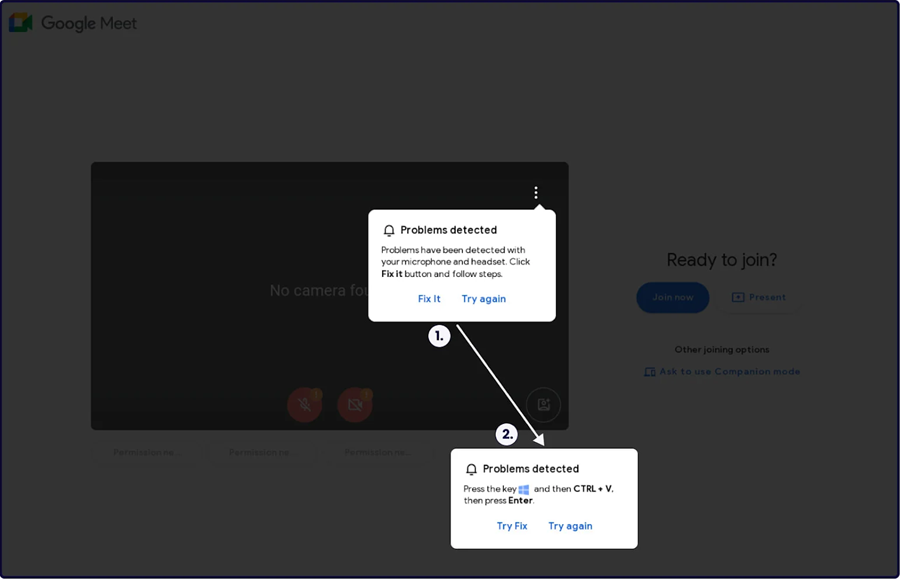

Trong chiến dịch ClickFix gần đây, kẻ tấn công sẽ gửi cho nạn nhân những email trông giống như lời mời tham gia Google Meet hợp pháp liên quan đến cuộc họp/hội nghị hoặc một sự kiện quan trọng nào đó.

Các URL này rất giống với các liên kết Google Meet thực tế:

- meet[.]google[.]us-join[.]com

- meet[.]google[.]web-join[.]com

- meet[.]googie[.]com-join[.]us

- meet[.]google[.]cdm-join[.]us

Khi nạn nhân truy cập vào trang giả mạo, họ sẽ nhận được một tin nhắn hiển thị thông báo về sự cố kỹ thuật, chẳng hạn như sự cố về micrô hoặc tai nghe.

Hình 3. Thông báo lỗi giả mạo trên Google Meet

Nếu nạn nhân nhấp vào “Try Fix”, quy trình lây nhiễm ClickFix sẽ được thực hiện, trong đó mã PowerShell được trang web sao chép và dán vào Windows prompt sẽ lây nhiễm phần mềm độc hại vào máy tính của họ, lấy dữ liệu từ miền “googiedrivers[.]com”.

Các payload cuối cùng là phần mềm độc hại đánh cắp thông tin Stealc hoặc Rhadamanthys trên Windows. Trên hệ điều hành macOS, tác nhân đe dọa phát tán phần mềm độc hại AMOS Stealer dưới dạng tệp .DMG có tên “Launcher_v194”.

Dương Ngân

(Tổng hợp)