An toàn chủ động với kiểm thử xâm nhập

CÁC LOẠI KIỂM THỬ XÂM NHẬP

Trong lĩnh vực kiểm thử phần mềm có nhiều phương pháp được các kiểm thử viên thực hiện, trong đó có 3 phương pháp kiểm thử phần mềm hiện nay, bao gồm: kiểm thử hộp trắng (White Box Testing), kiểm thử hộp đen (Black Box Testing), kiểm thử hộp xám (Gray Box Testing) ... Khi kiểm tra các lỗ hổng hệ thống, lượng thông tin mà chuyên gia kiểm thử có được đóng một vai trò quan trọng tùy thuộc vào mức độ truy cập có thể đạt được. Điều này giống với cách mà tin tặc có thể gây ra thiệt hại tùy thuộc vào lượng thông tin mà chúng có trên hệ thống.

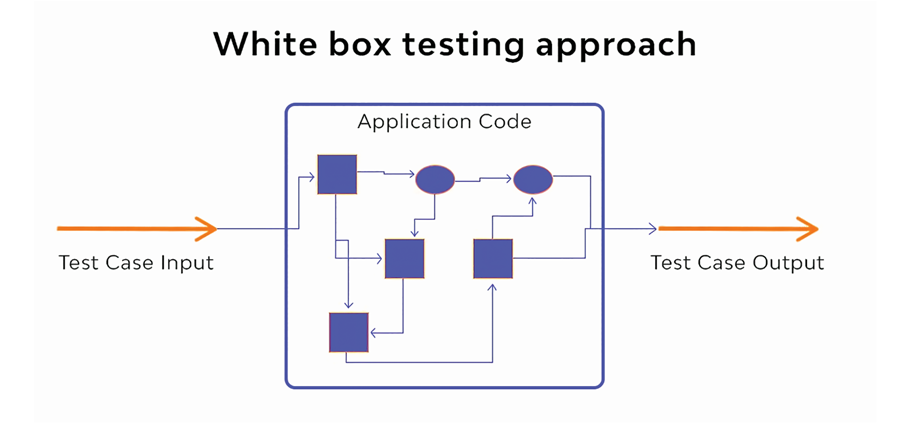

Hình 1. Minh họa phương pháp kiểm thử hộp trắng

Kiểm thử hộp trắng

Đối với kiểm thử hộp trắng thì chuyên gia kiểm thử sẽ có toàn quyền truy cập vào thông tin về hệ thống hoặc ứng dụng. Phương pháp này cho phép phân tích toàn diện các lỗ hổng bên trong và bên ngoài từ URL đến sơ đồ mạng, mã nguồn và các thông tin đăng nhập khác.

Một tình huống thực tế của loại mối đe dọa này có thể là trong trường hợp một nhân viên nội bộ muốn đánh cắp thông tin của công ty, tổ chức. Chuyên gia kiểm thử thường sẽ làm việc cùng với các đội kỹ thuật và an ninh để sàng lọc số lượng lớn dữ liệu và phát hiện càng nhiều điểm yếu càng tốt. Quy trình này có lợi nhất cho việc kiểm tra tính toán chuyên sâu, đặc biệt là trên các trang web lưu trữ dữ liệu cá nhân và tài chính của khách hàng (quy trình kiểm thử hộp trắng như trong Hình 1).

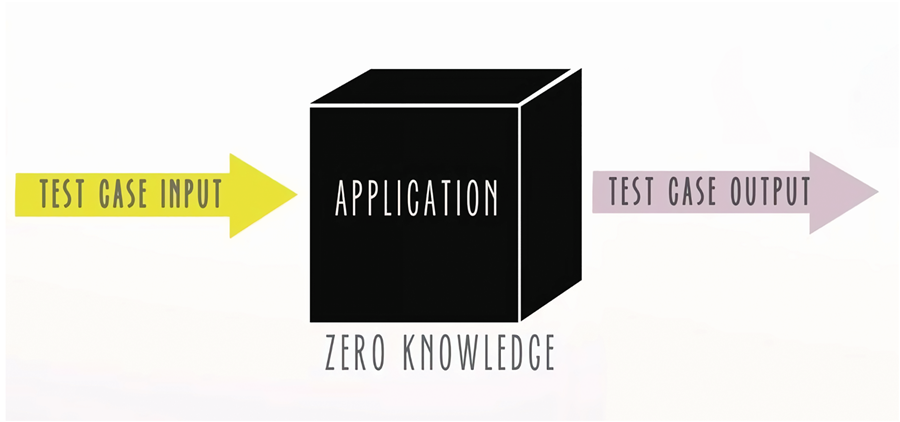

Kiểm thử hộp đen

Hoàn toàn trái ngược với kiểm thử hộp trắng, kiểm thử hộp đen sẽ không có bất kỳ thông tin gì về tổ chức.

Hình 2. Minh họa phương pháp kiểm thử hộp đen

Giống như việc một tin tặc lần đầu tiên xâm nhập vào một trang web và cố gắng truy cập trái phép với tư cách là một kẻ tấn công bên ngoài. Tin tặc chỉ có thông tin công khai và chuyên gia kiểm thử trong mô phỏng hộp đen cũng vậy. Mục tiêu chính ở đây là kiểm tra cách một hệ thống có thể bị khai thác từ bên ngoài mạng.

Phương pháp này khá tốn thời gian vì chuyên gia kiểm thử cần thiết lập sơ đồ về mục tiêu của riêng họ vì thông tin như vậy không có sẵn. Trong khi người kiểm tra hộp trắng có thể thực hiện phân tích tĩnh, thì kiểm tra hộp đen chỉ có thể xử lý phân tích động (phân tích các chương trình hiện đang chạy). Tuy nhiên, các kỹ thuật phân tích động cũng rất hiệu quả trong việc phát hiện các lỗ hổng.

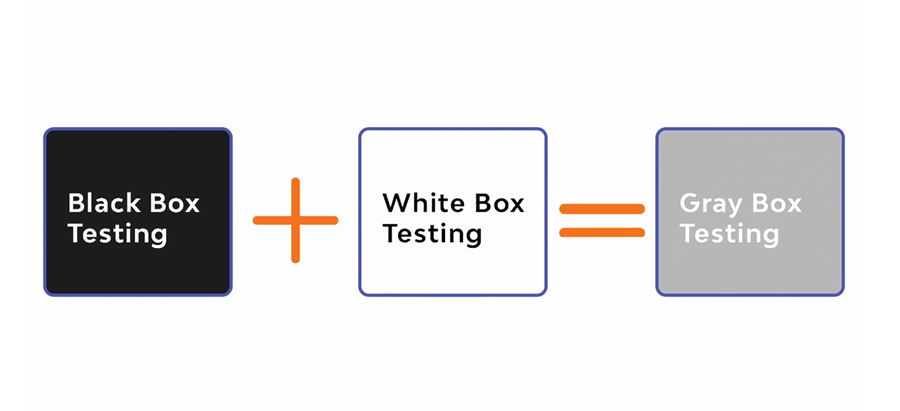

Kiểm thử hộp xám

Đây là phương pháp kết hợp của kiểm thử hộp trắng và kiểm thử hộp đen, chuyên gia kiểm thử xâm nhập có quyền truy cập vào một số lượng thông tin giới hạn về tổ chức. Điều này có thể được ví như một người dùng trang web có lượng thông tin đáng kể về doanh nghiệp hoặc một tin tặc đã giành được quyền truy cập vào tài khoản người dùng.

Tài khoản nội bộ cung cấp kiến thức nâng cao về trang web và quyền truy cập vào các chức năng quản trị của hệ thống và ứng dụng. Vì lý do này, nó là nguồn gốc phổ biến nhất của các mối đe dọa mạng. Kiểm thử hộp xám khá hiệu quả vì người thực hiện có thể tập trung nỗ lực vào những rủi ro lớn nhất và thực tế nhất.

Tuy nhiên, mức độ truy cập bị hạn chế so với kiểm thử hộp trắng, vì vậy luôn có khả năng một tin tặc phát hiện ra lỗ hổng mới có thể khai thác được. Tuy nhiên, đây là lựa chọn phù hợp cho hầu hết các doanh nghiệp thương mại.

Hình 3. Minh họa cho phương pháp kiểm thử hộp xám

Kiểm thử xâm nhập là một phần của tiêu chuẩn

Kiểm thử xâm nhập không phải lúc nào cũng là một thủ tục tùy chọn cho các doanh nghiệp. Với sự gia tăng của tội phạm mạng trong những năm gần đây, nó đã trở thành một trong những yêu cầu tuân thủ nghiêm ngặt đối với các thủ tục kiểm toán về an ninh.

Các tổ chức trong các lĩnh vực khác nhau có nghĩa vụ thực hiện và báo cáo về các đánh giá kiểm thử xâm nhập cuối cùng trong hệ thống của họ. Trọng tâm chính là các ngành dịch vụ thẻ thanh toán, các tổ chức tài chính, ngành công nghiệp công nghệ và lĩnh vực y tế.

TIÊU CHUẨN SOC 2 CHO DỊCH VỤ VỀ CÔNG NGHỆ

Năm nguyên tắc được áp dụng theo tiêu chuẩn bảo mật này là độ an toàn, tính khả dụng, tính toàn vẹn của quá trình xử lý, tính bảo mật và quyền riêng tư. Viện Kế toán Công chứng Mỹ (AICPA) đã phát triển tiêu chuẩn SOC 2 đáp ứng 5 nguyên tắc trên để đảm bảo rằng các nhà cung cấp dịch vụ kỹ thuật số có thể quản lý an toàn dữ liệu khách hàng và bảo vệ lợi ích của các doanh nghiệp và tổ chức đối tác. Ví dụ: chứng nhận SOC 2 là điều cần thiết khi xem xét một nhà cung cấp SaaS. Đây cũng là một yêu cầu đối với bất kỳ dịch vụ dựa trên công nghệ nào và phải tiến hành đánh giá bên ngoài để có được chứng chỉ. Mặc dù kiểm thử xâm nhập không phải là một nội dung bắt buộc trong tiêu chuẩn SOC 2, nhưng kiểm thử xâm nhập là một trong những kiểm tra quan trọng để xác định được các rủi ro bảo mật và quản lý những rủi ro bảo mật này. Việc xác định được rủi ro bảo mật và quản lý chúng là một yêu cầu để đạt được SOC 2.

TIÊU CHUẨN HIPAA DÀNH CHO CHĂM SÓC SỨC KHỎE

Các tổ chức chăm sóc sức khỏe của Mỹ phải tuân theo luật tuân thủ HIPAA. Các bác sĩ có nghĩa vụ duy trì sự riêng tư của hồ sơ y tế cho bệnh nhân của họ và các tổ chức chăm sóc sức khỏe nói chung cũng có nghĩa vụ bảo vệ dữ liệu y tế.

Vì phần lớn thông tin như vậy được lưu trữ trên các máy chủ của bệnh viện, các nhà cung cấp dịch vụ chăm sóc sức khỏe phải thực hiện một số phương thức bảo mật, bao gồm cả thử nghiệm xâm nhập. Tiêu chuẩn yêu cầu đánh giá an ninh kỹ thuật và phi kỹ thuật bất cứ khi nào chúng thích hợp. Có những quy định pháp lý đối với hành vi sơ suất, đó là khoản tiền phạt từ 50 đến 100 USD cho mỗi bản ghi bị xâm phạm trong trường hợp bị tấn công.

THỜI ĐIỂM MỘT DOANH NGHIỆP CẦN KIỂM THỬ XÂM NHẬP

Điều quan trọng là phải thực hiện kiểm thử xâm nhập trước khi đưa vào hoạt động với bất kỳ hệ thống mạng ứng dụng nào, không phải trước và sau. Trong quá trình triển khai, hệ thống vẫn đang có những thay đổi liên tục. Tại thời điểm này, có thể còn quá sớm để thực hiện thử nghiệm xâm nhập vì nhiều lỗ hổng bảo mật hơn có thể xuất hiện khi các thay đổi xảy ra trong mạng.

Mặt khác, việc đưa các hệ thống mới vào hệ thống đang chạy mà không có kiểm thử xâm nhập sẽ rất rủi ro. Điều này có thể dẫn tới những mối đe dọa tiềm tàng và là cánh cửa rộng mở cho các nỗ lực xâm nhập hệ thống của tin tặc. Các thời điểm khác khi yêu cầu kiểm thử xâm nhập bao gồm:

Yêu cầu tuân thủ: Đáp ứng các yêu cầu tuân thủ của các tiêu chuẩn bảo mật là một trong những lý do phổ biến nhất để làm điều đó. Ví dụ, FINRA và HIPAA có ràng buộc về mặt pháp lý, vì vậy các tổ chức tài chính và chăm sóc sức khỏe có nghĩa vụ theo luật phải thực hiện các cuộc kiểm thử xâm nhập định kỳ.

Sự cố an ninh: Trong trường hợp xảy ra một cuộc tấn công mạng, doanh nghiệp bị ảnh hưởng sẽ buộc phải thực hiện một cuộc tấn công mô phỏng để kiểm tra lỗi. Quá trình này sẽ hỗ trợ phát hiện nguồn gốc của vi phạm để loại bỏ hoặc vá.

KẾT LUẬN

Kiểm thử xâm nhập là một phương thức bảo mật chuyên sâu yêu cầu người kiểm tra chuyên nghiệp phải xuyên qua các bức tường bảo mật giống như một tin tặc phải thực hiện. Thực hiện kiểm thử xâm nhập định kỳ giúp các tổ chức phát hiện sớm những điểm yếu còn tại trong hệ thống, cũng như cung cấp bức tranh tổng thể về an toàn, an ninh thông tin của tổ chức. Vì vậy, các doanh nghiệp nên áp dụng và định kỳ thực hiện kiểm thử xâm nhập để đảm bảo an toàn nhất về hệ thống công nghệ thông tin của chính doanh nghiệp mình.

Nguyễn Đăng Thứ