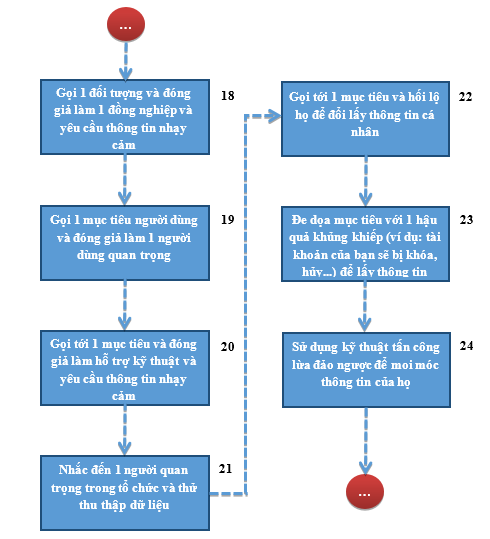

Quy trình kiểm thử tấn công lừa đảo (phần 2)

Kiểm thử bằng cách sử dụng diện thoại

Quá trình kiểm thử bằng cách sử dụng điện thoại

Bước 18: Gọi một đối tượng và đóng giả làm một đồng nghiệp và yêu cầu thông tin nhạy cảm.

Người kiểm thử sẽ gọi tới một đối tượng trong danh sách lựa chọn và giả mạo làm một đồng nghiệp của họ, yêu cầu họ cung cấp các thông tin nhạy cảm như mật khẩu, lịch làm việc của các người quản lý cấp cao, bản kế hoạch của các dự án đang hoặc là chuẩn bị thực hiện…

Bước 19: Gọi một mục tiêu người dùng và đóng giả làm một người dùng quan trọng.

Người kiểm thử sẽ gọi tới một đối tượng trong danh sách lựa chọn và giả mạo làm một người dùng quan trọng, yêu cầu họ cung cấp các thông tin nhạy cảm, bỏ qua các chính sách, thủ tục an toàn của tổ chức…

Bước 20: Gọi tới một mục tiêu và đóng giả làm hỗ trợ kỹ thuật và yêu cầu thông tin nhạy cảm.

Người kiểm thử gọi tới một đối tượng trong danh sách lựa chọn và giả mạo làm một người hỗ trợ kỹ thuật, yêu cầu họ cung cấp các thông tin nhạy cảm, thực hiện các hành động giúp xâm nhập vào hệ thống và truy cập tài nguyên của tổ chức…

Bước 21: Nhắc đến một người quan trọng trong tổ chức và thử thu thập dữ liệu.

Người kiểm thử gọi tới một đối tượng trong danh sách lựa chọn và nhắc tới một người quan trọng trong tổ chức như các quản lý cấp cao, yêu cầu họ cung cấp thông tin nhạy cảm, bỏ qua các chính sách, thủ tục an toàn trong tổ chức…

Bước 22: Gọi tới một mục tiêu và hối lộ họ để đổi lấy thông tin cá nhân.

Người kiểm thử gọi tới một mục tiêu và sử dụng tiền, các vật phẩm có giá trị, hứa hẹn các cơ hội đem đến lợi ích cho họ để đổi lấy các thông tin nhạy cảm hoặc yêu cầu họ giúp chúng ta thông qua được các chính sách, thủ tục kiểm soát an toàn trong tổ chức.

Bước 23: Đe dọa mục tiêu với một hậu quả khủng khiếp.

Người kiểm thử gọi tới một mục tiêu và sử dụng các lời lẽ đe dọa họ, ép họ phải gửi các thông tin cá nhân hoặc làm các việc trái với chính sách, thủ tục của tổ chức.

Bước 24: Sử dụng kỹ thuật tấn công lừa đảo ngược để moi móc thông tin của người dùng.

Sử dụng các kỹ thuật tấn công lừa đảo ngược để có thể đi vào trong hệ thống và thu thập các thông tin nhạy cảm hoặc hủy bỏ khả năng an ninh của các thiết bị an toàn.

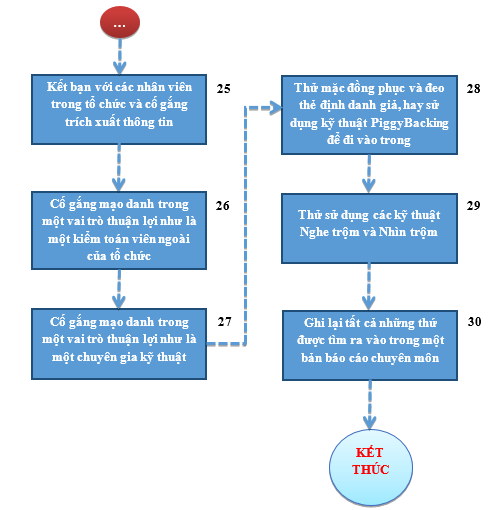

Kiểm thử bằng cách gặp trực tiếp nạn nhân

Quá trình kiểm thử bằng cách gặp trực tiếp nạn nhân

Bước 25: Kết bạn với các nhân viên trong tổ chức và cố gắng trích xuất thông tin.

Trực tiếp gặp gỡ, làm thân và kết bạn với các nhân viên trong tổ chức, tiếp tục nói chuyện phiếm, tâm sự để trích xuất các thông tin nhạy cảm.

Bước 26: Cố gắng mạo danh trong một vai trò thuận lợi như là một kiểm toán viên ngoài của tổ chức.

Người kiểm thử mạo danh là một người đóng vai trò quan trọng đối với tổ chức như là kiểm toán viên, các nhân viên giám sát, nhân viên bán hàng đến ký hợp đồng mới, các đối tác làm ăn với các thương vụ quan trọng của tổ chức…

Bước 27: Cố gắng mạo danh trong một vai trò thuận lợi như là một chuyên gia kỹ thuật.

Việc mạo danh một người trong vai trò là chuyên gia kỹ thuật của tổ chức có thể giúp người kiểm thử xâm nhập vào hệ thống, lấy thông tin nhật ký của hệ thống...

Bước 28: Thử mặc đồng phục và đeo thẻ định danh giả hoặc sử dụng kỹ thuật PiggyBacking để đi vào trong.

Ở bước này, người kiểm thử mặc đồng phục và đeo thẻ định danh giả, hoặc sử dụng kỹ thuật PiggyBacking và yêu cầu giúp đỡ để được đi vào bên trong tổ chức.

Bước 29: Thử sử dụng các kỹ thuật nghe trộm và nhìn trộm.

Người kiểm thử sử dụng các kỹ thuật nghe trộm, nhìn trộm ở các cự ly xa, gần, đi ngang qua vị trí người đang làm việc để thu thập thông tin nhạy cảm…

Bước 30: Ghi lại tất cả những thứ được tìm ra vào trong một bản báo cáo chuyên môn.

Cuối cùng, người kiểm thử ghi lại tất cả những thông tin kiểm thử vào trong một bản báo cáo chuyên môn về kiểm thử tấn công lừa đảo để phân tích và đánh giá.

Đến đây kết thúc quá trình kiểm thử tấn công lừa đảo. Các tổ chức cần lưu lại tất cả các bản báo cáo chuyên môn này để sử dụng trong việc đưa giải pháp an toàn và phục vụ trong các lần kiểm thử sau này. Các tài liệu này phải được giữ bí mật, không được công bố ra ngoài phạm vi được cho phép.

Công Phú - Hồng Vân