An toàn thông tin trong mạng thế hệ mới

1. Tổng quan về mạng thế hệ mới và các nguy cơ an toàn mạng

1.1. Tổng quan mạng thế hệ mới

Sự gia tăng cả về số lượng và chất lượng của các nhu cầu dịch vụ ngày càng phức tạp từ phía khách hàng đã kích thích sự phát triển nhanh chóng của thị trường công nghệ Điện tử – Tin học – Viễn thông. Tuy nhiên, việc phát triển các công nghệ cơ bản liên quan đến các tổng đài chuyển mạch kênh hiện nay là còn quá chậm so với tốc độ thay đổi liên quan đến công nghiệp máy tính. Chuyển mạch kênh là các phần tử có độ tin cậy cao trong kiến trúc PSTN, song chưa đạt được sự tối ưu so với chuyển mạch gói. Khi lưu lượng mạng tăng lên sẽ phải có các giải pháp kỹ thuật, công nghệ mới cho các chuyển mạch trong tương lai.

Giải pháp mới này dựa trên công nghệ gói để chuyển tải chung cả thông tin thoại và dữ liệu. Hiện nay, các nhà cung cấp dịch vụ đang cố gắng hướng tới việc xây dựng một Mạng thế hệ mới (Next Generation Network – NGN) trên đó hội tụ các dịch vụ thoại, số liệu, đa phương tiện trên một mạng duy nhất - sử dụng công nghệ chuyển mạch gói trên mạng xương sống (Backbone Network). Đây là mạng của các ứng dụng mới và các khả năng mang lại lợi nhuận mà chỉ đòi hỏi giá thành thấp.

Mạng thế hệ mới - NGN là một bước phát triển, một xu hướng tất yếu. Tuy nhiên, nó phải tương thích tốt với môi trường mạng sẵn có và phải kết nối hiệu quả với mạng PSTN.

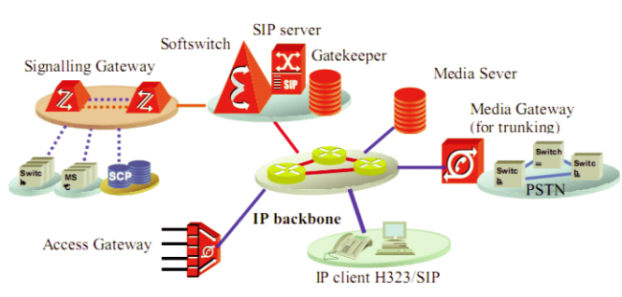

Các phần tử trong mạng NGN bao gồm:

- Softswitch: là phần tử có chức năng điều khiển cuộc gọi, với thành phần tương tác chính là các Media Gateway, và các Access Gateway thông qua các giao thức điều khiển gateway truyền thông như MGCP/H248 MEGACO. Mặt khác nó cũng có khả năng tương tác với mạng H323 và SIP (Session Initiation Protcol), cho phép người sử dụng thực hiện các cuộc gọi PC to Phone, PC to PC, phone to PC.

- SIP Server: Có vai trò chức năng định tuyến các bản tin báo hiệu SIP giữa các SIP client. Nếu trong mạng chỉ có một SIP server thì nó vừa đóng vai trò là Proxy Server, Redirect Server, Location Sever.

- Gatekeeper: cho phép các thuê bao H323 đăng ký, nhận thực, đồng thời giám sát các kết nối Multimedia giữa các đầu cuối H323.

- Signalling Gateway: thực hiện chức năng Gateway báo hiệu

- Media Sever: Cho phép sự tương tác giữa thuê bao và các ứng dụng thông qua thiết bị điện thoại, ví dụ có thể trả lời cuộc gọi, đưa ra một lời thông báo, đọc thư điện tử, thực hiện chức năng của IVR.

- Media Gateway: là thiết bị truyền thông kết nối với mạng chuyển mạch kênh hiện tại và mạng NGN. Nó cung cấp các cổng kết nối trực tiếp với đường trung kế của mạng PSTN và mạng di động, biến đổi các luồng TDM đó thành những gói IP và ngược lại. Các Gateway này hoạt động đơn thuần như một thiết bị kết nối trung gian, được điều khiển bởi Softswitch.

- Access Gateway: là Gateway có thể cung cấp truy cập đa dịch vụ như xDSL, VoDSL, POTS/ISDN....

- IP client: là các thiết bị đầu cuối IP, hỗ trợ các giao thức H323, SIP. Các thiết bị đầu cuối này có thể thực hiện những cuộc gọi Multimedia trong mạng của nó hay gọi thoại ra mạng PSTN thông qua softswitch. Các thiết bị đầu cuối này có thể là IP phone, PBX trên nền IP (Hình 1).

NGN có khả năng cung cấp phạm vi rộng các loại hình dịch vụ, bao gồm: dịch vụ tài nguyên chuyên dụng, dịch vụ lưu trữ và xử lý, dịch vụ trung gian, dịch vụ ứng dụng cụ thể, dịch vụ cung cấp nội dung, dịch vụ interworking dùng để tương tác với các dịch vụ khác, các giao thức hoặc các định dạng khác như chuyển đổi dữ liệu điện tử (EDI) và các dịch vụ bảo dưỡng, vận hành và quản lý các dịch vụ và mạng truyền thông.

1.2. An toàn mạng NGN

Mạng hội tụ yêu cầu các mạng giao tiếp với nhau thông qua các giao thức dùng chung, cho phép trao đổi các bản tin với nhau. Trong trường hợp không sử dụng chung một giao thức thì gateway được sử dụng để dịch giao thức giữa các mạng với nhau. Dưới đây chỉ ra một số kiểu tấn công có thể thực hiện vào mạng NGN.

- Từ chối dịch vụ: Nguy cơ này tấn công vào các thành phần mạng truyền dẫn bằng cách liên tục đưa dồn dập dữ liệu làm cho các khách hàng NGN khác không thể sử dụng được tài nguyên mạng.

- Nghe trộm: Nguy cơ này ảnh hưởng đến tính riêng tư của một cuộc nói chuyện bằng cách chặn bắt thông tin trên đường truyền giữa người gửi và người nhận.

- Giả dạng: Thủ phạm sử dụng một “mặt nạ” để tạo ra một đặc tính giả. Ví dụ, có thể thu được một đặc tính giả bằng cách theo dõi mật mã và ID của khách hàng, bằng cách thao tác khởi tạo tin nhắn hay thao tác địa chỉ vào/ra của mạng.

- Truy nhập trái phép: Việc truy nhập vào các thực thể mạng phải được hạn chế và phù hợp với chính sách bảo mật.

- Sửa đổi thông tin: Trong trường hợp này, dữ liệu bị phá hỏng hay làm cho không thể sử dụng được do thao tác của hacker. Hậu quả của hành động này là những khách hàng hợp pháp không truy xuất được vào tài nguyên mạng.

- Từ chối khách hàng: Một hay nhiều khách hàng trong mạng có thể bị từ chối tham gia vào một phần hay toàn bộ mạng với các khách hàng/dịch vụ/server khác. Phương pháp tấn công có thể là tác động lên đường truyền, truy nhập dữ liệu hay sửa đổi dữ liệu.

2. Đảm bảo an toàn các giao thức trong mạng NGN

2.1. An toàn giao thức điều khiển cuộc gọi

An toàn SIP

SIP là giao thức báo hiệu điều khiển lớp ứng dụng được dùng để thiết lập, duy trì, kết thúc các phiên truyền thông đa phương tiện (multimedia). SIP sử dụng các bản tin mời (INVITE) để thiết lập các phiên mang các thông tin mô tả phiên truyền dẫn. Có thể sử dụng năm chức năng của SIP để thiết lập và kết thúc truyền dẫn là định vị thuê bao, khả năng thuê bao, độ sẵn sàng của thuê bao, thiết lập cuộc gọi và xử lý cuộc gọi.

SIP được IETF đưa ra trong RFC 2543. Đặc điểm của giao thức báo hiệu SIP là dựa trên giao thức Hypertext Transfer Protocol (HTTP) và mã hóa ASCII, nên nó rất dễ hiểu. Chính vì đặc điểm này SIP có rất nhiều lỗ hổng bảo mật dễ bị hacker khai thác và tấn công. Sau đây là một vài điểm yếu quan trọng của SIP:

- Cướp đăng ký (Registration Hijacking): Đây chính là một điểm yếu của SIP, tương tự như kiểu tấn công “người đứng giữa” (Man- in-the- middle).

- IP Spoofing/ Call Fraud: Hacker sẽ đóng giả một User hợp lệ với ID giả mạo và gửi một thông điệp INVITE hoặc REGISTER.

- Tràn ngập thông điệp INVITE (INVITE Flooding): Hacker sẽ liên tục gửi những thông điệp INVITE với một địa chỉ ảo và làm tê liệt đầu cuối User hoặc SIP proxy server.

- BYE Denial of Service: Một gói báo hiệu SIP theo mặc định khi được gửi sẽ ở dạng bản rõ, vì vậy nó có thể bị làm giả. Nếu hacker giám sát, theo dõi các thông điệp INVITE của người dùng thì hoàn toàn có thể tạo một thông điệp BYE hợp lệ và có thể gửi nó đến một trong các bên tham gia truyền thông, kết quả là làm cuộc đàm thoại bị kết thúc một cách bất ngờ.

- RTP Flooding: Kiểu tấn công này liên quan đến môi trường truyền. Hầu hết môi trường truyền đều dựa trên RTP.

- Spam over Internet Telephony (SPIT): thông điệp này không chỉ làm tràn đầy hộp mail mà còn làm cho hệ thống voicemail trong VoIP bị tắc nghẽn và quá tải.

SIP là giao thức tầng ứng dụng, các bản tin của nó giống như của HTTP nên mọi cơ chế bảo mật áp dụng cho HTTP có thể áp dụng cho SIP, bao gồm:

- Xác thực HTTP: yêu cầu truyền dẫn tài khoản người dùng cùng với mật khẩu của họ ở phần tiêu đề của HTTP request. Thông tin này được chứa trong SIP request lại được các máy chủ proxy SIP hay tác tử người dùng sử dụng để xác thực SIP client hay máy chủ SIP trước đó. Mật khẩu sử dụng trong trường hợp này là bản rõ nên nó rất dễ bị phát hiện, do vậy cơ chế bảo mật này không còn được sử dụng ở SIPv2.

- PGP: là một lựa chọn tốt cho việc xác thực và mã hoá các tải dạng MIME chứa trong bản tin SIP nhưng ở trong SIPv2 nó được thay thể bởi S.MIME.

- Secure S.MIME: được khuyến cáo sử dụng cho các tác tử người dùng, nó cung cấp các dịch vụ nhận thực, toàn vẹn và tin cậy đối với dữ liệu báo hiệu.

- SIP/TLS: TLS cung cấp kênh an toàn giữa hai máy, nó có chức năng bảo vệ dữ liệu truyền và nhận dạng các máy bởi sử dụng chứng thực X.509.

- SIP/IPSec: IPSec có thể sử dụng để cung cấp sự an toàn khi sử dụng SIP ở tầng mạng. Kiểu này phù hợp để bảo vệ các trạm SIP khi sử dụng các ứng dụng VPN hay giữa các miền quản trị SIP. IPSec cung cấp các chức năng nhận thực, toàn vẹn và bảo mật với dữ liệu và hỗ trợ các kết nối đầu cuối - đầu cuối và chặng - chặng.

An toàn H323

H.323 là chuẩn của ITU-T cho các ứng dụng truyền thông video và audio qua mạng chuyển mạch gói. H323 là bộ các giao thức bao gồm H.225, H.235, H.245,... Mỗi giao thức đóng một vai trò xác định trong quá trình xử lý thiết lập cuộc gọi. Lưu lượng H.323 luôn được truyền qua các cổng khác nhau, chính điều này là thách thức đối với các firewall không được thiết kế cho VoIP. Do đó, cần phải thiết lập các firewall được thiết kế cho ứng dụng VoIP. So với H.323, SIP là giải pháp linh hoạt và dễ dàng thực hiện hơn. SIP cũng phù hợp hơn khi hỗ trợ các thiết bị thông minh cũng như có thể thực thi các tính năng cao cấp. Chuẩn H.235 cung cấp một số dạng bảo mật cho lưu lượng H.323.

Các gateway H.323 hỗ trợ ba cấp độ nhận thực:

- Endpoint (điểm cuối): Kênh RAS sử dụng báo hiệu gateway- to- gatekeeper không phải là kênh bảo mật. Để đảm bảo liên lạc có bảo mật, H.235 cho phép các gateway có một khoá xác thực trong các bản tin RAS của chúng. Khoá này được sử dụng bởi gatekeeper để xác thực điểm nguồn của các bản tin. Ở cấp endpoint, kiểm tra hợp lệ được thực hiện trên tất cả các bản tin từ gateway. Các cryptoToken được kiểm tra hợp lệ bằng cách sử dụng mật khẩu đã cấu hình cho gateway.

- Per- Call (cho mỗi cuộc gọi): Khi gateway nhận một cuộc gọi qua chặng điện thoại (telephony leg), nó đòi hỏi người dùng cung cấp mã số account và PIN. Hai mã số này chứa trong các bản tin RAS nào đó đã gửi từ điểm cuối để xác thực nguồn gốc của cuộc gọi.

• All (tất cả): Tùy chọn này bao gồm cả hai cấp độ trên. Với tùy chọn này, kiểm tra hợp lệ của cryptoToken trong bản tin đề nghị thu nhận ARQ (admission request) dựa trên một mã số account và PIN của người dùng đang tạo ra một cuộc gọi. Kiểm tra hợp lệ của các cryptoToken đã gửi trong tất cả các bản tin RAS khác dựa trên mật khẩu đã cấu hình cho gateway.

Ngoài chuẩn H.235, việc đảm bảo an toàn cho H.232 còn được thực hiện tăng cường ở lớp truyền tải nhờ TLS và lớp mạng IPSec.

An toàn giao thức MEGACO/H.248

MEGACO là trung tâm của việc thực hiện giải pháp thoại qua gói VoIP. Nó có thể tích hợp để trở thành sản phẩm như tổng đài trung tâm, máy chủ truy nhập mạng, modem cáp, PBX, điện thoại IP.

Giao thức MEGACO cung cấp một giải pháp toàn diện cho việc điều khiển các MG. MG sẽ không nhớ được các thông tin của trạng thái cuộc gọi, nó chỉ cung cấp khả năng kết nối chéo các dòng media khác nhau dưới sự điều khiển của MGC, và khả năng tách sóng rồi truyền tải các loại tín hiệu khác nhau mà kết hợp một cách tương ứng với các dòng media đó.

Bản thân giao thức không tồn tại cơ chế đảm bảo an toàn, do đó nó sử dụng các giao thức tầng dưới để đảm bảo an toàn. IPSec được khuyến nghị sử dụng để đảm bảo an toàn khi sử dụng MEGACO.

2.2. An toàn các giao thức điều khiển truyền thong

An toàn TCP/IP

IPsec (IP security) bao gồm một hệ thống các giao thức để bảo mật quá trình truyền thông tin trên nền tảng Internet Protocol (IP), bao gồm xác thực và mã hoá cho mỗi gói IP trong quá trình truyền thông tin. IPsec cũng bao gồm những giao thức cung cấp cho mã hoá và xác thực

Giao thức IPsec làm việc tại tầng Network Layer – layer 3 của mô hình OSI. Các giao thức bảo mật trên Internet khác như SSL, TLS và SSH, được thực hiện từ tầng truyền tải trở lên. Điều này tạo ra tính mềm dẻo cho IPsec, giao thức này có thể hoạt động từ tầng 4 với TCP, UDP và hầu hết các giao thức sử dụng tại tầng này. IPsec có một tính năng cao cấp hơn SSL và các phương thức khác hoạt động tại các tầng trên của mô hình OSI.

IPsec cung cấp các dịch vụ bảo mật là: Mã hoá quá trình truyền thông tin, đảm bảo tính nguyên vẹn của dữ liệu và xác thực giữa các giao tiếp và chống quá trình replay trong các phiên bảo mật.

Có hai chế độ khi thực hiện IPsec đó là:

- Transport mode: Trong chế độ này, các dữ liệu không được mã hoá hoặc xác thực. Trong quá trình định tuyến, tiêu đề IP không bị chỉnh sửa hay mã hoá. Tuy nhiên, khi authentication header được sử dụng, địa chỉ IP không thể biết được bởi các thông tin đã bị hash (băm). Các lớp ứng dụng và truyền tải thường được bảo mật bởi hàm băm (hash) và chúng không thể chỉnh sửa (ví dụ như port number). Transport mode sử dụng trong tình huống giao tiếp host-to- host.

- Tunnel mode: Trong chế độ này, toàn bộ gói IP (bao gồm cả dữ liệu và tiêu đề) sẽ được mã hoá và xác thực. Nó được đóng gói lại trong một dạng IP packet khác trong quá trình định tuyến của router. Tunnel mode được sử dụng trong giao tiếp network- to- network (hay giữa các routers với nhau), hoặc host- to- network và host- to- host trên internet.

An toàn SS7

Khi hệ thống báo hiệu số SS7 được thiết kế và sử dụng, chỉ có một số công ty điện thoại dùng cho các mạng liên kết quy mô nhỏ khi bảo mật của SS7 không cần quan tâm. Ngày nay, vai trò của SS7 trong mạng thoại chuyển mạch gói và những công nghệ mới khác đang tăng lên, khả năng tấn công vào mạng cũng tăng.

Nghiên cứu gần đây cho thấy, những rủi ro liên quan đến truyền bản tin SS7 bao gồm: Ăn cắp dữ liệu từ các bản tin báo hiệu số 7, Sửa đổi dữ liệu trong các bản tin báo hiệu số 7; Phá vỡ bản tin báo hiệu số 7 để thay đổi một số lệnh vận hành mạng SS7; Phá vỡ bản tin vận hành (bao gồm cả bản tin báo hiệu số 7 được gửi trên các kênh điều khiển) để thay đổi cấu hình, chất lượng hay độ tin cậy của mạng SS7; Phá hoại về mặt vật lý hoặc phá hoại các nút báo hiệu hay các kết nối (link) báo hiệu.

Những rủi ro này hiện vẫn tồn tại vì giao thức báo hiệu SS7 không có chức năng bảo mật hoàn chỉnh bên cạnh bảo mật phần vật lý và phần điều hành. Hai kỹ thuật sử dụng để tăng cường độ an toàn khi sử dụng SS7 hiện nay là kỹ thuật sàng lọc lưu lượng và kỹ thuật giám sát lưu lượng.

Kết luận

An toàn mạng là một vấn đề phức tạp, giải pháp bảo an toàn với VoIP và đa phương tiện phải được xem xét từ nhiều góc độ. Trong những năm tới đây, cùng với một số lượng lớn những sản phẩm thương mại NGN được tung ra thị trường, việc NGN phải chịu những cuộc tấn công bất hợp pháp hoàn toàn có khả năng gia tăng. Do vậy, xu hướng tích hợp năng lực an toàn mạng vào trong thiết kế và vận hành hệ thống sẽ tiếp tục phát triển và an toàn mạng cần phải trở thành một phần tích hợp của mọi giải pháp và tiến trình.