Phát hiện mã độc mới trên Linux và các thiết bị IoT

Các nhà nghiên cứu của AT&T Alien Labs (Hoa Kỳ) cho biết, kẻ tấn công có thể chiếm quyền kiểm soát hệ thống và thực thi các chương trình khai thác tiền điện tử lên hệ thống một cách trái phép. Đồng thời, tình trạng gia tăng các phần mềm độc hại Linux đã được tìm thấy trong những tháng gần đây, bao gồm BPFDoor, Symbiote, Syslogk, OrBit và Lightning Framework.

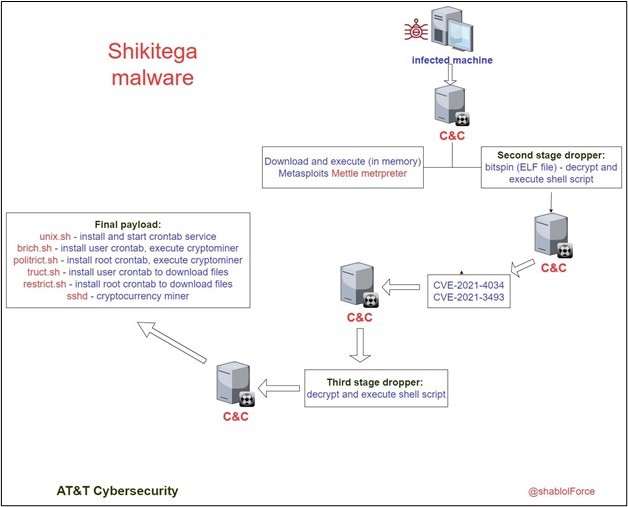

Sau khi được triển khai trên một máy chủ của nạn nhân, chuỗi tấn công này sẽ tải xuống và thực thi công cụ "Mettle" của Metasploit để tối ưu hóa khả năng kiểm soát, khai thác các lỗ hổng nhằm nâng cao đặc quyền và tạo kết nối liên tục sẽ được tải thông qua crontab, cuối cùng khởi chạy tiến trình khai thác tiền điện tử.

Hiện vẫn chưa rõ phương pháp chính xác để xâm phạm vào máy nạn nhân, nhưng điều khiến mã độc Shikitega có khả năng lẩn trốn là tính năng tải xuống các payload ở giai đoạn tiếp theo từ máy chủ C2 và thực thi trực tiếp trong bộ nhớ. Nếu sử dụng các công cụ chống virus hay dựa vào các domain độc hại nhằm phát hiện Shikitega thì rất khó, bởi mã độc này sử dụng bộ mã hóa đa hình "Shikata ga nai" và sử dụng các dịch vụ cloud hợp pháp cho địa chỉ C2.

Sau khi thâm nhập vào máy nạn nhân, Shikitega nâng cấp đặc quyền bằng cách khai thác các lỗ hổng CVE-2021-4034 (hay còn gọi là PwnKit) và CVE-2021-3493, cho phép kẻ tấn công thực thi các đặc quyền nâng cao để tìm, download, thực thi các tập lệnh shell và thiết lập các backdoor với công cụ khai thác tiền điện tử có tên Monero.

Theo nhà nghiên cứu Ofer Caspi của AT&T, không chỉ Shikitega mà các phần mềm độc hại đang ngày càng phát triển một cách tinh vi, phân phối theo nhiều cách khác nhau và có khả năng lẩn tránh các giải pháp bảo mật.

Thanh Tùng

(Theo The Hacknews)