Giải mã mã độc WhisperGate

Theo phân tích của Microsoft, WhisperGate được khai thác thông qua Impacket và ghi đè Master Boot Record (MBR) trên hệ thống nạn nhân với thông báo yêu cầu tiền chuộc là 10.000 đô la Bitcoin. Đáng lưu ý là sau khi thiết bị tắt nguồn, mã độc sẽ thực thi.

Microsoft đánh giá, đây là hình thức tấn công không điển hình như những cuộc tấn công ransomware thông thường khác, payload ransomware sẽ được tùy chỉnh trên mỗi nạn nhân bị ảnh hưởng.

“Hầu như tất cả ransomware đều mã hóa nội dung của các tệp trên hệ thống tệp tin. Với WhisperGate, nó sẽ ghi đè MBR mà không có cơ chế phục hồi. Số tiền thanh toán được thể hiện rõ ràng và địa chỉ ví tiền điện tử hiếm khi được chỉ định trong ghi chú đòi tiền chuộc”, Microsoft giải thích.

Bình luận về trường hợp này, Calvin Gan, Giám đốc cấp cao tại công ty an minh mạng F-Secure cho biết: “Có thể, địa chỉ ví Bitcoin và kênh liên lạc trong ghi chú đòi tiền chuộc của WhisperGate là một chiến thuật để chuyển hướng sự chú ý về ý định thực sự của tin tặc trong khi khiến việc theo dõi chúng trở nên khó khăn hơn”.

Sự xuất hiện của mã độc mới này đã làm dấy lên tình trạng báo động trong cộng đồng an ninh mạng toàn cầu, vốn đã được cảnh báo về sự leo thang phá hoại dữ liệu. Với phương thức tấn công đặc biệt của WhisperGate, nó sẽ trải qua 2 giai đoạn cụ thể sau đây.

Giai đoạn 1: Ghi đè MBR để hiển thị ghi chú thông báo giả về tiền chuộc

Mã độc này nằm trong các thư mục khác nhau, bao gồm C:\PerfLogs, C:\ProgramData, C:\ hay C:\temp và thường được đặt tên là “stage1.exe”. Phân tích các hành vi cho thấy, mã độc thực thi chương trình thông qua thư viện Impacket, thường được các tin tặc sử dụng để truy cập từ xa máy tính của nạn nhân.

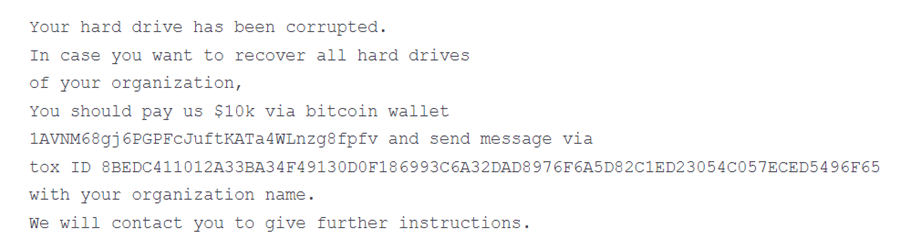

Giai đoạn đầu tiên là ghi đè MBR trên hệ thống nạn nhân bằng một ghi chú thông báo đòi tiền chuộc. MBR là một phần của ổ cứng cho máy tính biết cách tải hệ điều hành của nó. Thông báo đòi tiền chuộc có chứa ví Bitcoin và Tox ID (số nhận dạng tài khoản duy nhất được sử dụng trong ứng dụng nhắn tin được mã hóa) mà Microsoft chưa từng phát hiện trước đây.

Thông tin yêu cầu đòi tiền chuộc

Mã độc sẽ được thực thi khi thiết bị đã tắt nguồn. Ghi đè MBR không phải là chiến lược chung cho các cuộc tấn công ransomware của tin tặc. Trên thực tế, ransomware sẽ phá hủy MBR và nội dung của các tệp trên các hệ thống nạn nhân. Có một số lý do cho thấy rằng hoạt động của hình thức mới này không phù hợp với hoạt động ransomware mà Microsoft đã từng nghiên cứu, cụ thể:

- Payload ransomware thường được tùy chỉnh trên mỗi nạn nhân ảnh hưởng. Trong trường hợp này, số tiền chuộc giống nhau được phát hiện ở nhiều nạn nhân.

- Hầu như tất cả ransomware đều mã hóa nội dung của các tệp trên hệ thống tệp tin. Trong khi đó, mã độc trong trường hợp này sẽ ghi đè MBR mà không có cơ chế phục hồi.

- Số tiền thanh toán chi tiết và địa chỉ ví tiền điện tử hiếm khi được thể hiện trong các ghi chú đòi tiền chuộc đối với các cuộc tấn công thông thường khác. Địa chỉ ví Bitcoin tương tự đã được phát hiện trên tất cả các cuộc tấn công bởi nhóm tin tặc được gán mã “DEV-0586” và tại thời điểm phân tích, đã có trường hợp nạn nhân gửi một khoản nhỏ tiền chuộc vào ngày 14/1.

- Rất ít khi chỉ duy nhất một phương thức liên lạc được sử dụng, đối với trường hợp của WhisperGate là Tox ID, một mã định danh để sử dụng trong ứng dụng tin nhắn được mã hóa. Thông thường, các tin tặc có thể sử dụng nhiều phương thức khác nhau, ví dụ như email để tương tác với nạn nhân.

- Hầu hết các ghi chú đòi tiền chuộc bao gồm một ID tùy chỉnh mà nạn nhân được hướng dẫn để gửi thông tin liên lạc của họ với tin tặc. Đây là một phần quan trọng của quá trình lấy tiền chuộc, trong đó ID tùy chỉnh này sẽ được ánh xạ tới một khóa giải mã dành riêng cho nạn nhân. Trong khi đó, WhisperGate lại không bao gồm ID tùy chỉnh.

Giai đoạn 2: Thực thi các tệp bị lỗi độc hại

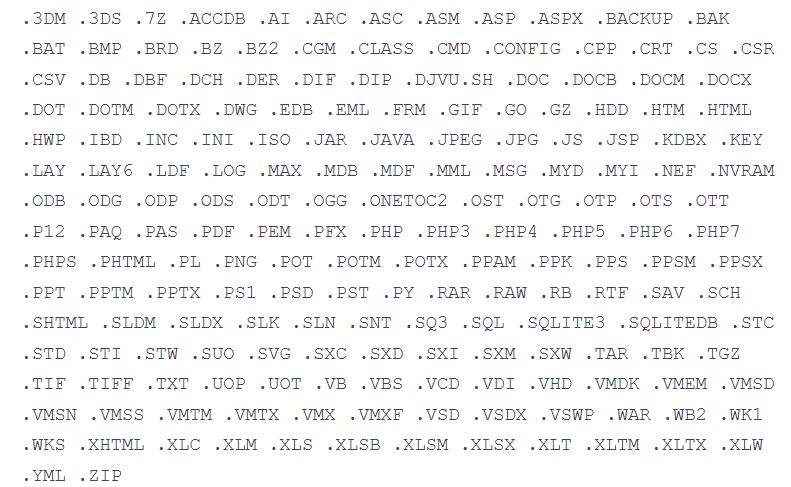

“Stage2.exe” là một chương trình tải xuống độc hại. Khi thực thi, stage2.exe sẽ tải xuống mã độc với liên kết đã được hardcode. Mã độc ở giai đoạn này có thể được mô tả như một phần mềm để tải các tệp lỗi, bị hư hỏng độc hại (file corrupt). Sau khi được thực thi trong bộ nhớ, các tệp lỗi này sẽ xác định những tệp trong các thư mục trên hệ thống bằng một trong các tệp mở rộng, với những định dạng được hardcode như sau:

Các định dạng mở rộng

Nếu tệp là một trong các định dạng ở trên, thì các tệp bị hỏng sẽ ghi đè nội dung của chúng với một số byte 0xCC cố định (tổng kích thước tệp là 1MB). Sau khi ghi đè nội dung, nó sẽ đổi tên từng tệp với phần mở rộng 4 byte ngẫu nhiên. Microsoft cho biết rằng quá trình phân tích mã độc này vẫn đang được tiến hành và mở rộng thêm.

Những khuyến nghị dành cho người dùng

Đến nay, Microsoft đã triển khai các biện pháp bảo vệ để có thể phát hiện những kiểu hình thức tấn công tương tự với mã độc WhisperGate, ví dụ như DoS: Win32/WhisperGate.A!Dha thông qua chương trình chống virus Microsoft Defender Antivirus và Microsoft Defender for Endpoint.

Dưới đây là những khuyến nghị của Microsoft dành cho người dùng để có thể giảm thiểu mã độc bằng cách áp dụng các cân nhắc bảo mật sau:

- Sử dụng các chỉ số thỏa hiệp Indicators of Compromise (IoC) đã được công bố để phân tích xem chúng có tồn tại trong môi trường của người dùng hay không, cũng như đánh giá các khả năng xâm nhập.

- Xem xét tất cả hoạt động xác thực với các hệ thống truy cập từ xa, đặc biệt tập trung vào các tài khoản được cấu hình với xác thực một yếu tố, để xác nhận tính chính xác và phân tích bất kỳ hoạt động bất thường nào.

- Bật tính năng xác thực đa yếu tố (MFA) và đảm bảo rằng MFA được thực thi cho tất cả kết nối từ xa. Lưu ý rằng, Microsoft cũng khuyến khích tất cả khách hàng tải xuống và sử dụng các giải pháp như Microsoft Authenticator để tăng cường bảo mật tài khoản người dùng.

- Bật tính năng chống ransomware như Controlled folder Access (CFA) trong Microsoft Defender for Endpoint để ngăn sửa đổi MBR hay VBR (Volume Boot Record).

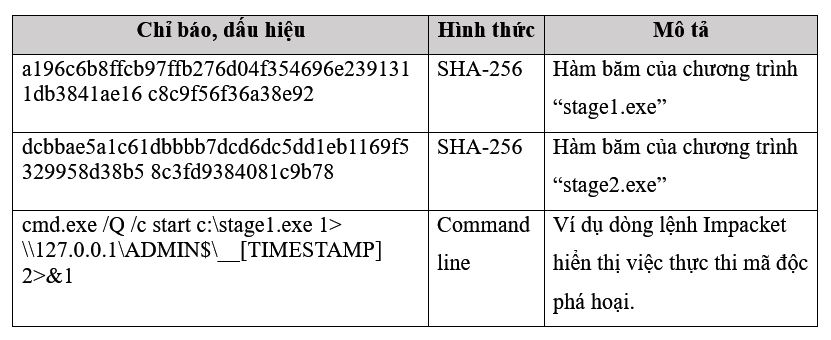

BẢNG 1: CÁC CHỈ SỐ THOẢ HIỆP

Hiện tại, Microsoft cũng đã cung cấp danh sách các chỉ số thoả hiệp (IoC) trong quá trình điều tra của họ. Microsoft khuyến nghị: “Chúng tôi khuyến khích khách hàng phân tích các chỉ số này trong môi trường của họ và triển khai các biện pháp phát hiện cũng như bảo vệ để xác định những hoạt động liên quan trước đó, và ngăn chặn các cuộc tấn công trong tương lai”.

Đinh Hồng Đạt