Microsoft đưa ra biện pháp khắc phục tạm thời cho các cuộc tấn công zero-day trong Office 365

Lỗ hổng zero-day mới được phát hiện tồn tại trong MSHTML. Đây là một công cụ trình duyệt dành cho Internet Explorer và được sử dụng trong Office để hiển thị nội dung web bên trong các tập tin Word, Excel và PowerPoint.

Các cuộc tấn công đang diễn ra nhắm vào Office 365

Theo đó, lỗ hổng này với mã CVE-2021-40444, là lỗ hổng bảo mật nghiêm trọng cao (điểm CVSS là 8.8) ảnh hưởng đến các phiên bản máy chủ Windows Server 2008 đến 2019 và các máy trạm Windows 8.1 đến Windows 10, cho phép kẻ tấn công thực thi mã từ xa trong MSHTML.

Microsoft xác định rằng, các cuộc tấn công có chủ đích cố gắng khai thác lỗ hổng bằng cách gửi các tập tin Office được thiết kế đặc biệt đến người dùng. “Kẻ tấn công có thể tạo ra một cơ chế điều khiển ActiveX độc hại để được sử dụng bởi một tài liệu Microsoft Office, sau đó hacker sẽ thực hiện các biện pháp đánh lừa người dùng để mở các tập tin này”, Microsoft cho biết.

Trước đó, một số nhà nghiên cứu bảo mật từ nhiều công ty an ninh mạng, bao gồm: Haifei Li của EXPMON, Dhanesh Kizhakkinan, Bryce Abdo và Genwei Jiang tới từ Mandiant và Rick Cole của Microsoft Security Intelligence đã báo cáo các cuộc tấn công lỗ hổng zero-day trong các hệ điều hành nói trên cho Microsoft.

Trên Twitter, công ty an ninh mạng EXPMON cho biết họ đã tìm thấy lỗ hổng sau khi phát hiện một “cuộc tấn công zero-day rất tinh vi” nhắm vào người dùng Microsoft Office.

.jpg)

Thông báo trên Twitter của công ty EXPMON về lỗ hổng zero-day nhắm vào Microsoft Office

EXPMON đã mô phỏng lại cuộc tấn công vào Office 2019/Office 365 mới nhất trên Windows 10. Theo nhà nghiên cứu bảo mật Haifei Li của công ty này, những kẻ tấn công đã sử dụng tập tin .DOCX và đánh lừa người dùng mở nó, tài liệu này sẽ tự động kích hoạt Internet Explorer để mở một trang web từ xa của kẻ tấn công đã được thiết kế sẵn. Phần mềm độc hại sau đó được tải xuống và cài đặt trên máy tính của người dùng bằng một cơ chế điều khiển ActiveX được tích hợp trong trang web này.

Haifei Li cho biết thêm, phương pháp tấn công thông qua lỗ hổng này có tỉ lệ thành công lên đến 100%, điều này rất nguy hiểm bởi chỉ cần kẻ tấn công đánh lừa người dùng mở tập tin Office là có thể khai thác lỗ hổng.

Tuy nhiên, cuộc tấn công sẽ gặp trở ngại nếu Microsoft Office chạy với cấu hình mặc định, khi các tập tin được mở ở chế độ Protected View hoặc Application Guard for Office.

Protected View là chế độ chỉ đọc và vô hiệu hóa hầu hết các chức năng chỉnh sửa, trong khi Application Guard for Office từ chối các tập tin không đáng tin cậy truy cập vào tài nguyên của cơ quan, tổ chức, mạng nội bộ hoặc các tập tin khác trên hệ thống.

Theo chia sẻ của Microsoft, các phần mềm Microsoft Defender Antivirus và Microsoft Defender for Endpoint đều cung cấp khả năng phát hiện và có thể bảo vệ người dùng trước nguy cơ bị kẻ tấn công khai thác lỗ hổng trên. Các cảnh báo về cuộc tấn công này được thể hiện dưới dạng “Suspicious Cpl File Execution”.

Giải pháp tạm thời để khắc phục các cuộc tấn công zero-day CVE-2021-40444

Hiện tại, Microsoft chưa phát hành bản cập nhật vá lỗi đối với CVE-2021-40444, tuy nhiên hãng đã đưa ra một số giải pháp khắc phục tạm thời để giảm thiểu nguy cơ tấn công bởi lỗ hổng này như: Không nên mở các tài liệu Office từ những nguồn lạ và không đáng tin cậy; Cập nhật phiên bản mới nhất cho Microsoft Defender Antivirus và Microsoft Defender for Endpoint; Vô hiệu hóa tất cả các cơ chế điều khiển ActiveX trong Internet Explorer.

Để tắt cơ chế điều khiển ActiveX, người dùng nên tạo một tập tin và lưu với định dạng phần mở rộng .REG, sau đó thực thi tập tin này. Cuối cùng là khởi động lại máy tính để cấu hình mới được áp dụng vào hệ thống.

Cụ thể, các bước để tắt cơ chế điều khiển ActiveX được thực hiện như sau:

- Bước 1: Mở Notepad

Sao chép và dán văn bản sau. Lưu thành tập tin “disable-activex.reg”, đảm bảo rằng người dùng đã bật hiển thị phần mở rộng tệp.

.png)

- Bước 2: Chạy tập tin “disable-activex.reg”

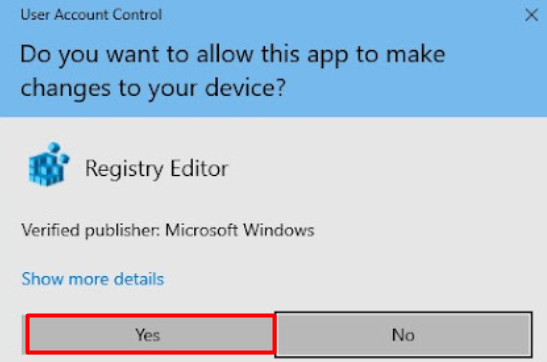

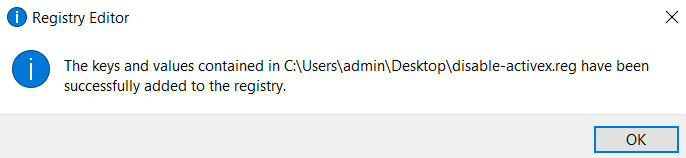

Chạy tập tin vừa được tạo bằng cách nhấp đúp vào nó. Một lời nhắc UAC được hiển thị, chọn “Yes” để thực thi.

Thông báo chạy tập tin thành công.

- Bước 3: Khởi động lại máy tính để áp dụng cấu hình mới

Sau khi khởi động lại máy tính của mình, các cơ chế điều khiển ActiveX sẽ bị tắt trong Internet Explorer. Lưu ý rằng khi Microsoft cung cấp bản cập nhật bảo mật chính thức cho lỗ hổng này, người dùng có thể gỡ bản sửa lỗi Registry tạm thời trên bằng cách xóa thủ công các key Registry đã tạo.

Đinh Hồng Đạt

(Theo bleepingcomputer)