Microsoft cảnh báo về các cuộc tấn công Office zero-day

Lỗ hổng chưa được vá

Lỗ hổng trong Office định danh CVE-2023-36884 các chuyên gia bảo mật Microsoft cho biết bản vá có thể được phát hành trước bản vá Path Tuesday của tháng tới.

Trong một động thái mới nhất, Microsoft đã ghi nhận một loạt các lỗ hổng thực thi mã từ xa ảnh hưởng đến người dùng Windows và Office, đồng thời xác nhận rằng họ đang điều tra nhiều báo cáo về các cuộc tấn công có chủ đích nhằm khai thác các lỗ hổng này bằng các tài liệu Microsoft Office độc hại.

“Tin tặc có thể tạo một tài liệu Microsoft Office được thiết kế đặc biệt cho phép chúng thực thi mã từ xa. Tuy nhiên, điều này phụ thuộc vào việc nạn nhân phải mở tệp độc hại”, Microsoft chia sẻ. Mặc dù lỗ hổng vẫn chưa được giải quyết, gã khổng lồ công nghệ này cho biết sẽ cung cấp cho khách hàng các bản vá bảo mật mới thông qua quy trình phát hành hàng tháng hoặc đột xuất.

Các biện pháp giảm thiểu

Cho đến khi có bản vá cho lỗ hổng CVE-2023-36884, Microsoft khuyến cáo người dùng sử dụng Bộ sản phẩm Microsoft Defender cho Office và bật tùy chọn “Block all Office applications from creating child processes” trong tính năng “Attack Surface Reduction Rule” để cung cấp tuyến phòng thủ đầu tiên trong các lớp bảo mật nhằm bảo vệ trước các cuộc tấn công lừa đảo.

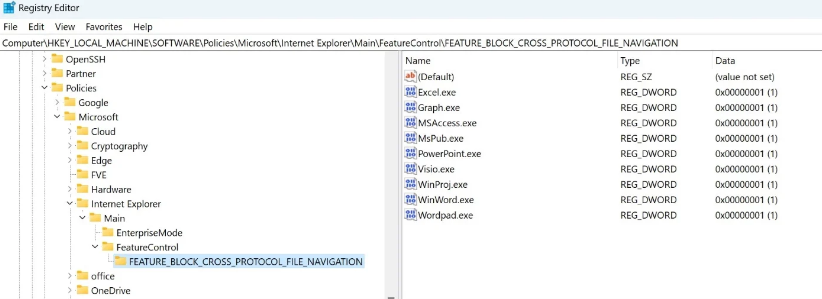

Bên cạnh đó, người dùng cũng có thể thêm tên các ứng dụng sau trong registry: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION, chỉnh sửa giá trị type của REG_DWORD với data là 1:

- Excel.exe

- Graph.exe

- MSAccess.exe

- MSPub.exe

- PowerPoint.exe

- Visio.exe

- WinProj.exe

- WinWord.exe

- Wordpad.exe

Tuy nhiên, đáng lưu ý là việc đặt key registry để chặn các nỗ lực khai thác cũng có thể ảnh hưởng đến một số chức năng của Microsoft Office được liên kết với các ứng dụng ở trên.

Chỉnh sửa registry FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

Nhắm mục tiêu tại châu Âu và Bắc Mỹ

Trong một blog, nhóm tình báo mối đe dọa của Microsoft cho biết lỗ hổng CVE-2023-36884 đã bị một nhóm tin tặc Nga có tên gọi “Storm-0978” (hay RomCom) khai thác trong các cuộc tấn công mạng gần đây nhắm mục tiêu vào các tổ chức quốc phòng và chính phủ ở châu Âu và Bắc Mỹ.

Theo tài liệu trong các báo cáo được xuất bản bởi Nhóm Ứng cứu khẩn cấp máy tính của Ukraine (CERT-UA) và các nhà nghiên cứu của công ty an ninh mạng BlackBerry, tin tặc đã sử dụng các tài liệu độc hại mạo danh tổ chức “Ukrainian World Congress” để cài đặt các phần mềm độc hại, bao gồm cả trình tải MagicSpell và backdoor RomCom.

Các nhà nghiên cứu bảo mật của BlackBerry cho biết: “Nếu khai thác thành công, lỗ hổng cho phép các tin tặc tiến hành một cuộc tấn công dựa trên thực thi mã từ xa thông qua việc tạo ra một tài liệu .docx hoặc .rtf độc hại được thiết kế để khai thác lỗ hổng. Điều này đạt được bằng cách tận dụng tài liệu được chế tạo đặc biệt để thực thi phiên bản MSDT tồn tại lỗ hổng, từ đó cho phép tin tặc chuyển lệnh tới tiện ích để thực thi".

Microsoft cũng cho biết chiến dịch mới nhất của nhóm tin tặc này được phát hiện vào tháng 6/2023 liên quan đến việc lạm dụng CVE-2023-36884 để cung cấp một backdoor tương tự như RomCom.

Hữu Tài