Một số kỹ thuật phát hiện botnet bằng Honeynet

TỔNG QUAN VỀ PHƯƠNG PHÁP SỬ DỤNG HONEYNET ĐỂ PHÁT HIỆN BOTNET

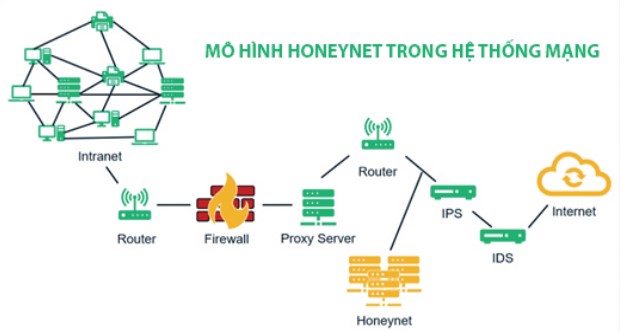

Botnet là một mạng máy tính bị nhiễm mã độc và chịu sự điều khiển của tin tặc. Trong khi đó, Honeynet là một mạng giả lập, bao gồm nhiều Honeypot được triển khai để mô phỏng các ứng dụng, các dịch vụ như hệ thống thực tế. Từ đó thu hút sự tấn công của các tin tặc và thu thập dữ liệu về các phương thức, hành vi tấn công của chúng.

Dữ liệu thu thập sẽ được phân tích để xác định các máy tính botnet bị chiếm đoạt và kiểm soát bởi tin tặc. Ngoài ra, Honeynet còn giúp các chuyên gia bảo mật thu thập được các mẫu mã độc mới và phát hiện các lỗ hổng bảo mật chưa được biết đến, từ đó phát triển các cơ chế bảo vệ mới để ngăn chặn các cuộc tấn công tương tự trong tương lai.

Theo thông tin từ Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), Bộ Thông tin và Truyền thông, trong tháng 10/2022 đã ghi nhận 517.627 địa chỉ IP của Việt Nam nằm trong mạng botnet, thiệt hại do virus máy tính gây ra đối với người dùng Việt Nam ở mức 21,2 nghìn tỷ (tương đương 883 triệu USD).

Hình 1. Mô hình Honeynet trong hệ thống mạng

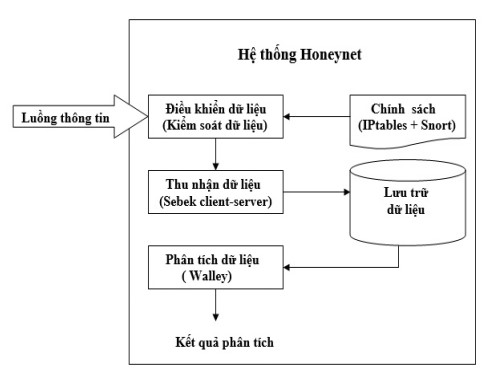

Trong một hệ thống Honeynet bao gồm ba module chính:

- Module điều khiển dữ liệu (hay kiểm soát dữ liệu): Có nhiệm vụ kiểm soát dữ liệu vào/ra của hệ thống Honeynet, kiểm soát hoạt động của các tác nhân độc hại, ngăn chặn kẻ tấn công sử dụng hệ thống mạng Honeynet để tấn công mạng hay gây tổn hại cho các hệ thống bên ngoài khác. Công cụ chính được sử dụng trong module này là Firewall Iptables và Snort IDS.

- Module thu nhận dữ liệu: Có nhiệm vụ thu thập thông tin, giám sát và ghi lại các hành vi của kẻ tấn công bên trong hệ thống Honeynet. Để thực hiện được nhiệm vụ này thì Honeynet có thể sử dụng công cụ Sebek client - server.

- Module phân tích dữ liệu: Có nhiệm vụ hỗ trợ phân tích dữ liệu thu nhận được nhằm xác định các kỹ thuật, công cụ và mục đích tấn công của tin tặc. Từ đó, giúp quản trị viên có thể đưa ra các biện pháp phòng chống kịp thời. Các công cụ chính được sử dụng là Walley, Hflow.

Hình 2. Mô hình kiến trúc logic của Honeynet

CÁC KỸ THUẬT PHÁT HIỆN BOTNET TRÊN HỆ THỐNG HONEYNET

Phân tích dữ liệu mạng

Đây là một trong những kỹ thuật phát hiện botnet phổ biến nhất. Kỹ thuật này thực hiện dựa trên việc thu thập và so sánh các lưu lượng mạng trong Honeynet với một mô hình lưu lượng mạng bình thường. Các lưu lượng mạng bất thường có thể là dấu hiệu của botnet đang hoạt động trên Honeynet. Các phương pháp phân tích dữ liệu mạng thường dùng như:

- Phân tích header: Phân tích các thông tin header của các gói tin mạng để xác định các kết nối mạng và các giao thức được sử dụng.

- Phân tích thông tin payload: Phân tích các thông tin payload của các gói tin mạng để xác định các đối tượng và hành động của chúng.

- Phân tích kết nối: Phân tích kết nối vào/ra để xác định các kết nối không thường xuyên, bất thường hoặc các kết nối giữa các máy tính không liên quan.

- Phân tích tệp tin log: Kỹ thuật phân tích các tệp tin log để tìm kiếm các hoạt động bất thường và phát hiện botnet.

Phân tích dữ liệu hệ thống

Phân tích dữ liệu hệ thống phát hiện botnet là một quá trình phức tạp liên quan đến nhiều quy trình. Đầu tiên là thu thập dữ liệu từ nhiều nguồn khác nhau. Dữ liệu sau đó được phân tích so sánh với danh sách các mẫu đã biết của botnet từ đó loại ra khỏi hệ thống. Các phương pháp phân tích dữ liệu hệ thống bao gồm:

- Phân tích nhật ký hệ thống: Nhật ký hệ thống có thể cung cấp thông tin về các hoạt động của hệ thống, bao gồm các kết nối mạng, truy cập vào tệp và tài nguyên cũng như hoạt động của người dùng. Bằng cách phân tích nhật ký hệ thống, các chuyên gia bảo mật có thể tìm kiếm các mẫu bất thường có thể chỉ ra sự hiện diện của botnet.

- Phân tích các tiến trình độc hại: Botnet thường sử dụng các tiến trình độc hại để thực hiện các hành vi tấn công. Kỹ thuật này sử dụng các công cụ phân tích hệ thống để phát hiện các tiến trình độc hại như các tiến trình được gắn cờ (flag) hoặc các tiến trình có tên giống nhau. Phân tích các tiến trình đang chạy hoặc các tiến trình đã kết thúc để xác định các tiến trình khả nghi hoặc độc hại.

- Sử dụng các công cụ rà quét và phân tích mã độc: Có thể sử dụng các công cụ quét mã độc như anti-malware để phát hiện các mã độc trong các tệp lưu trữ hệ thống hoặc trong các gói tin lưu lượng mạng. Ngoài ra, có thể dùng các công cụ phân tích mã độc như IDA Pro, Ghidra, OllyDbg hay YARA để tìm ra các tính năng và cấu trúc của mã độc. Trong đó, IDA Pro có thể được sử dụng trong môi trường Honeynet để phân tích các mẫu mã độc, dựng lại cấu trúc chương trình, tìm hiểu cách hoạt động của mã độc và nắm bắt các phương pháp tấn công.

Sử dụng các kỹ thuật phân tích hành vi

Các kỹ thuật phân tích hành vi được sử dụng để phát hiện các hành vi tấn công và các hoạt động trao đổi dữ liệu giữa botnet và tin tặc để từ đó phát hiện ra botnet. Các phương pháp phân tích hành vi bao gồm:

- Phát hiện các kết nối đến các địa chỉ IP đáng ngờ: Botnet thường liên lạc với các máy chủ điều khiển và ra lệnh từ xa (C&C) để nhận lệnh và gửi thông tin về hoạt động. Kỹ thuật này sử dụng các công cụ phân tích mạng để phát hiện các kết nối đến các địa chỉ IP đáng ngờ và các máy chủ C&C.

- Phân tích giao tiếp giữa các bot và máy chủ điều khiển: Kỹ thuật này sử dụng các công cụ giám sát và phân tích mạng để phân tích các giao tiếp giữa các bot và máy chủ điều khiển nhằm phát hiện các lệnh điều khiển bot và các hoạt động lạ.

ƯU ĐIỂM VÀ HẠN CHẾ CỦA PHƯƠNG PHÁP PHÁT HIỆN BOTNET DỰA TRÊN HONEYNET

Ưu điểm

Phương pháp phát hiện botnet dựa trên Honeynet cho phép thu thập thông tin về các hoạt động của botnet một cách chi tiết, toàn diện và chính xác. Honeynet giúp các chuyên gia bảo mật hiểu rõ hơn về cách thức hoạt động của botnet và tìm ra các cách để ngăn chặn các cuộc tấn công này trước khi chúng xảy ra.

Phương pháp này giúp phát hiện botnet một cách hiệu quả và có thể giúp cho các chuyên gia bảo mật phát hiện và ngăn chặn sớm các cuộc tấn công. Ngoài ra, Honeynet cung cấp môi trường an toàn để phân tích các mẫu mã độc mới, để phát triển các cơ chế bảo vệ mới để ngăn chặn các cuộc tấn công.

Hạn chế

Triển khai Honeynet có thể tốn kém về chi phí, thời gian và phức tạp về mặt kỹ thuật. Honeynet không thể phát hiện được các botnet sử dụng các kỹ thuật ẩn danh và che giấu hoạt động của mình. Do đó, các tin tặc có thể nhận ra Honeynet và ẩn mình, không thực hiện các thao tác độc hại để tránh bị phát hiện. Bên cạnh đó, phương pháp này có thể làm chậm mạng lưới của tổ chức nếu Honeynet được triển khai trên mạng lớn hoặc không được quản lý chặt chẽ.

HƯỚNG PHÁT TRIỂN TRONG TƯƠNG LAI

- Sử dụng học máy và trí tuệ nhân tạo: Học máy và trí tuệ nhân tạo đang trở thành một lĩnh vực quan trọng trong việc phát hiện và ngăn chặn botnet. Các kỹ thuật này có thể được áp dụng để phân tích lưu lượng mạng tự động, phát hiện các hành vi lạ và phát hiện botnet một cách nhanh chóng và chính xác hơn. Thông qua kết hợp phương pháp này, Honeynet có thể tự động hóa quá trình phát hiện botnet và giảm thiểu sự can thiệp của con người.

- Mở rộng Honeynet đến các hệ thống phân tán: Honeynet truyền thống thường được triển khai trên một hệ thống đơn lẻ để giả lập một mạng lưới. Tuy nhiên, các botnet hiện nay thường được triển khai trên các hệ thống phân tán và phức tạp hơn. Do đó, một hướng phát triển tiếp theo là mở rộng Honeynet đến các hệ thống phân tán để tăng cường khả năng phát hiện botnet.

- Kết hợp Honeynet với các phương pháp phát hiện khác: Honeynet là một phương pháp phát hiện botnet hiệu quả, nhưng nó cũng có nhược điểm là không thể phát hiện các botnet mới và không xác định được các hành vi tấn công khác. Do đó, kết hợp Honeynet với các phương pháp phát hiện khác như Hệ thống thông tin tình báo về mối đe dọa (Threat Intelligence), giám sát hệ thống và giám sát người dùng có thể giúp tăng cường khả năng phát hiện botnet.

KẾT LUẬN

Phát hiện botnet dựa trên Honeynet là một phương pháp phổ biến và hiệu quả. Phương pháp này cho phép các chuyên gia bảo mật phát hiện và thu thập thông tin về các hoạt động của botnet, từ đó thu thập các mẫu mã độc mới, phát hiện các lỗ hổng bảo mật chưa được biết đến và phát triển các cơ chế bảo vệ mới để ngăn chặn các cuộc tấn công. Tuy nhiên, nó cũng có những hạn chế và cần được quản trị cẩn trọng để đảm bảo tính hiệu quả và an toàn cho hệ thống mạng.

Nguyễn Văn Đường (Trường Cao đẳng Kỹ thuật Thông tin, Binh chủng Thông tin Liên lạc)