Xây dựng hệ thống quản lý an ninh tập trung

1. Giới thiệu

Ngày nay, mạng Internet được ứng dụng rộng rãi trong nhiều lĩnh vực kinh tế - xã hội, an ninh - quốc phòng,... Cùng với sự phát triển này, các đối tượng tấn công và hình thức tấn công mạng cũng ngày một đa dạng, phức tạp. Bởi vậy, các tổ chức đã trang bị nhiều thiết bị, công nghệ khác nhau để hỗ trợ việc đảm bảo an ninh thông tin hệ thống.

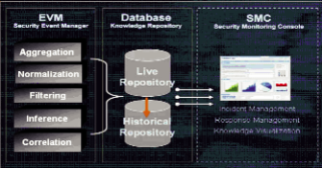

Hình 1. Mô hình hệ thống giám sát an ninh tập trung

Trong nhiều tổ chức, chính sách an ninh hoặc nguyên tắc kinh doanh yêu cầu các biến cố an ninh phải được lưu trữ để giám sát và xác định các vấn đề an ninh. Thông tin thu thập được trong các biến cố an ninh thường rất quan trọng để tái tạo chuỗi các sự kiện trong quá trình điều tra và quản lý an ninh hệ thống. Số lượng thông tin được tạo ra bởi các thiết bị an ninh và hệ thống có thể rất lớn, trong đó nhiều thông tin không cần thiết, các kiểu định dạng có thể khác nhau nên tỷ lệ chính xác mà các cảnh báo được tạo ra thường rất thấp. Hơn thế nữa, các thiết bị khác nhau có thể tạo ra báo cáo về cùng một biến cố an ninh bằng các cách khác nhau mà không có phương pháp nào để phân biệt được chúng. Bởi vậy, việc xây dựng hệ thống Quản lý an ninh tập trung (SEM - Security Event Management) hợp lý sẽ mang lại lợi ích lớn trong hoạt động quản lý an ninh, làm giảm công sức, tăng hiệu quả làm việc của những người quản trị hệ thống thông tin trong việc giám sát các thiết bị an ninh (Hình 1). Việc xây dựng và quản lý hệ thống SEM hết sức quan trọng, đòi hỏi kinh nghiệm và công sức của những người quản trị trong thời gian dài.

Bài báo này trình bày phương pháp luận để xây dựng một hệ thống giám sát an ninh tập trung hiệu quả được rút ra trong quá trình triển khai thực tế tại một Trung tâm Giám sát an ninh mạng.

2. Xây dựng một hệ thống giám sát

an ninh tập trung

Lựa chọn hệ thống và các thiết bị cần được giám sát

Các thành phần được giám sát là các sản phẩm an ninh cơ bản, chẳng hạn như hệ thống phát hiện xâm nhập (dựa trên mạng hoặc dựa trên thiết bị đầu cuối), tường lửa, các gói phần mềm chống virus, VPN, router, máy chủ web, máy chủ cơ sở dữ liệu, và các hệ điều hành máy chủ.... Chúng tạo ra các biến cố an ninh mà có thể được thu thập và gửi đến trung tâm SEM.

Phụ thuộc vào thời gian và ngân sách dự kiến, cần phải thực hiện một số công việc trước khi xác định danh sách thiết bị cần được giám sát. Một công việc quan trọng là đánh giá rủi ro để xác định hệ thống nào là quan trọng nhất đối với SEM. Mỗi thiết bị trong hệ thống nên được phân loại để xác định các yêu cầu trong giám sát. Quá trình phân loại cần lưu ý một số điểm như: Tầm quan trọng của hệ thống đối với hoạt động của tổ chức, các hệ thống chịu rủi ro từ việc truy cập trái phép, các hệ thống tạo ra các biến cố an ninh có giá trị cao hơn sẽ được ưu tiên hơn.

Xác định các biến cố an ninh quan trọng

Đối với SEM thì việc xác định được những biến cố an ninh là rất quan trọng, do đó cần cung cấp chi tiết về khả năng ghi nhật ký của mỗi thiết bị và các biến cố mẫu trong các tài liệu hướng dẫn của hệ thống.

Trong quá trình xem xét này, có thể nhận ra nhiều biến cố đang được ghi mà không cung cấp nhiều giá trị. Ví dụ, các tường lửa ở mạng vành đai luôn luôn hủy các gói tin không chính thống tại các giao diện bên ngoài Internet. Thông tin này có thể chỉ hữu ích trong việc cần biết kết nối nào đã được thực hiện thông qua tường lửa, hoặc có hay không kết nối đã “lọt” qua trong khi nó không được phép. Khi lập kế hoạch một hệ thống SEM, các biến cố không quan trọng kiểu như vậy có thể được lọc để chỉ thu thập và phân tích những biến cố quan trọng. Ngoài ra, điều này giúp giảm yêu cầu trang thiết bị lưu trữ và xử lý của hệ thống SEM.

Đồng bộ thời gian và múi giờ

Trong việc cấu hình, một vấn đề hết sức quan trọng đối với các thiết bị được giám sát cũng như hệ thống giám sát là phải được đồng bộ với một đồng hồ thời gian tin cậy. Đối với các tổ chức nhỏ, có thể sử dụng máy chủ NTP (NTP - Network Time Protocol) cho mục đích này. Có rất nhiều máy chủ NTP miễn phí được đặt trên internet. Với các tổ chức lớn có thể tự xây dựng một NTP cục bộ mà nó được đồng bộ với các NTP trên internet.

Tích hợp một hệ thống giám sát an ninh tập trung

Trong một hệ thống giám sát an ninh tập trung, các vấn đề cần được quan tâm bao gồm:

- Kiến trúc hệ thống: Về cơ bản, kiến trúc SEM điển hình bao gồm ba thành phần (môđun): Phân tích và giao diện người dùng (SMC); Cơ sở dữ liệu (Database) và thu thập các biến cố (EVM). Môđun thu thập biến cố tương tác trực tiếp với các thiết bị được giám sát và được cài đặt trên hệ thống mạng cần giám sát. Môđun phân tích sẽ xử lý thông tin từ lượng lớn dữ liệu thô để tạo ra những cảnh báo có giá trị. Môđun này cũng cung cấp khả năng để tích hợp với ứng dụng của bên thứ ba để mở rộng chức năng của hệ thống SEM (Hình 2).

- Phương pháp thu thập biến cố: Có ba phương pháp chung là: Truyền các biến cố trực tiếp đến các máy chủ SEM, sử dụng các giao thức chuẩn (ví dụ SNMPv3 trap); sử dụng một phần mềm agent chạy trên các thiết bị để tập hợp các biến cố và gửi về máy chủ SEM; và tập hợp các biến cố từ chính các hệ thống giám sát của hãng khác.

- Truyền thông giữa các thành phần: Mã hóa và xác thực phải được áp dụng để truyền

các biến cố an ninh giữa các thiết bị của SEM cũng như giữa các máy chủ SEM với nhau, để đảm bảo tính bí mật và tính toàn vẹn. Một số lựa chọn để truyền các biến cố như: sử dụng giao thức SSL, các giao thức SCP hoặc SFTP, giao thức IPSEC hoặc dịch vụ VPN, các dịch vụ truyền thông bảo mật.

- Đảm bảo tính toàn vẹn cho các biến cố được lưu trữ: Để đảm bảo cho việc xử lý các biến cố an ninh được lưu trữ trong môđun cơ sở dữ liệu một cách chính xác thì vấn đề đặt ra là hệ thống phải đảm bảo tính toàn vẹn của toàn bộ các biến cố đã được lưu trữ. Thông tin nên được cập nhật và khai thác đúng cách thông qua cơ chế điểu khiển và phân quyền phù hợp. Cơ chế chữ ký số nên được sử dụng để đảm bảo tính toàn vẹn của dữ liệu.

3. Kỹ thuật xử lý biến cố an ninh và giám sát hệ thống

Các kỹ thuật xử lý biến cố an ninh

Để hệ thống có thể đưa ra một tập nhỏ các cảnh báo và các cảnh báo đó có tính chính xác thì các biến cố an ninh được tập hợp sẽ phải trải qua các tiến trình xử lý khác nhau như: phân loại, gán nhãn, lọc,... Kết quả cuối là còn lại một lượng đủ nhỏ các biến cố đảm bảo các phân tích viên thực hiện việc đánh giá dễ dàng. Các kỹ thuật để xử lý các biến cố an ninh trong hệ thống SEM, bao gồm:

- Phân tích cú pháp

Phân tích cú pháp thường là giai đoạn đầu tiên trong một hệ thống SEM. Mục tiêu của giai đoạn này là để trích xuất thông tin hữu ích từ các biến cố an ninh sao cho chúng có thể tiếp tục được xử lý bởi các giai đoạn sau. Biến cố an ninh được trích xuất từ các trường thông tin như: mốc thời gian, nguồn biến cố, loại biến cố, tên truy nhập, tên máy, địa chỉ IP nguồn, địa chỉ IP đích, cổng nguồn, cổng đích, thông điệp,... Mỗi thiết bị sẽ tạo ra các biến cố với định dạng khác nhau nên mỗi bộ phân tích cú pháp cụ thể cần được thiết lập cho phù hợp với mỗi loại thiết bị. Kết quả của giai đoạn này là biến cố đã được phân tích, với các trường được tách ra và được viết theo một định dạng cụ thể để hệ thống có thể xử lý. Biến cố an ninh sau khi phân tích được lưu trữ như các hàng trong một bảng của cơ sở dữ liệu với các trường thông tin từ biến cố.

- Phân loại biến cố

Sau khi biến cố được phân tích cú pháp thì bước tiếp theo là xác định kiểu và kiểu phụ của biến cố. Ví dụ, một biến cố kiểu là “virus” và kiểu phụ là “cách ly” thì có nghĩa rằng biến cố này được gây ra bởi một loại virus đã được phát hiện và cách ly. Việc phân loại hỗ trợ trong việc hiển thị, phân tích báo cáo và các bước xử lý tiếp theo.

- Sắp xếp thứ tự ưu tiên

Sau khi phân loại, bước tiếp theo là xác định một thứ tự ưu tiên cho biến cố. Nhãn ưu tiên có thể được gán trên một thang điểm, ví dụ như 0-100, với nghĩa “0” là biến cố này không quan trọng còn “100” có nghĩa biến cố này là một vấn đề quan trọng mà cần phải được điều tra. Thang điểm ưu tiên có thể được sử dụng để lọc các sự kiện có ít ý nghĩa nhằm giảm khối lượng phải xử lý các giai đoạn sau.

- Tổng hợp các biến cố

Nhiều biến cố an ninh có giá trị thông tin tương tự nhau, do đó, chức năng tổng hợp sẽ

cho phép tổ hợp nhiều biến cố thành một biến cố đại diện và chỉ đưa đến các bước xử lý tiếp theo để tăng biến đếm số lượng biến cố đã xuất hiện. Điều này trong một số trường hợp có thể làm giảm đáng kể khối lượng dữ liệu.

- Đối sánh mẫu

Đối sánh mẫu là một kỹ thuật đơn giản để tìm kiếm các mẫu trong các biến cố. Việc đối sánh chính xác, đối sánh các chuỗi con, hoặc kỹ thuật nén được sử dụng để trích rút các biến cố quan trọng từ các dòng dữ liệu. Về cơ bản, các biến cố khớp với mẫu sau đó được cảnh báo để đánh giá. Luật đối sánh mẫu tương tự như là tìm kiếm các từ khóa “buffer overflow” trong các cảnh báo IDS để đưa ra cảnh báo và đánh giá.

- Đếm số lượng và độ ngưỡng

Đếm số biến cố dùng để thống kê số lượng của một loại nhất định, chẳng hạn như phát hiện virus. Sau khi số lượng đạt đến một ngưỡng được xác định trước, một luật sẽ thực thi và tạo ra một cảnh báo. Ngưỡng được xác định bằng cách tính toán tỷ lệ của một loại nhất định của biến cố, ví dụ, 20 lần đăng nhập không thành công trong vòng một phút thì có khả năng đó là một cuộc tấn công đoán mật khẩu.

- Kỹ thuật phân tích tương quan

Đề cập đến khả năng SEM sẽ nhận thông tin từ các nguồn khác nhau để kết hợp suy luận ra các hành động tấn công.

Chuẩn hóa hệ thống

Sau khi các nguồn biến cố đã được tích hợp vào hệ thống SEM, hệ thống ban đầu thường sẽ tạo ra nhiều cảnh báo, hoặc có thể xuất hiện cảnh báo giả. Giống như các hệ thống phát hiện xâm nhập, hệ thống quản lý biến cố an ninh cần phải được điều chỉnh có hiệu quả bởi vì các luật mặc định được xây dựng một cách chung chung và cần được tùy biến cho điều kiện cục bộ. Để có được kết quả tốt nhất, việc điều chỉnh đòi hỏi có kiến thức chuyên môn về SEM, cấu trúc mạng và các thiết bị đang được theo dõi. Cần xây dựng tập luật để lọc bớt thông tin không cần thiết trước khi đưa về hệ thống xử lý, các tập luật này được đặt tại các sensor hoặc máy SEM cục bộ.

Giám sát hệ thống SEM

Cảnh báo được tạo ra bởi tập luật được lưu trữ trong một cơ sở dữ liệu quan hệ (RDBMS) cùng với các biến cố an ninh ban đầu để truy vấn nhanh. Cảnh báo cũng thường được trình bày trên một giao diện điều khiển để một người phân tích đánh giá. Tài liệu hướng dẫn phải được phát triển cho các phân tích viên, mô tả cách thức giám sát hệ thống và phản ứng lại các cảnh báo. Trong quá trình kiểm toán, phân tích viên sẽ phải xác nhận rằng các thủ tục này đang được tuân thủ. Thông thường, các nhà phân tích sẽ chọn cảnh báo và thực hiện truy vấn khác nhau để xác định những nguyên nhân gây ra các cảnh báo, sau đó có thể ra một thông báo về mức quan trọng của cảnh báo và khả năng tiến triển thành một sự cố.

Các dữ liệu được thu thập bởi một hệ thống an ninh có thể chứa các giá trị thông tin quan trọng. Công cụ khai thác dữ liệu có thể để thực hiện những nghiên cứu sâu các dữ liệu để trích xuất thông tin tiềm năng có giá trị. Tuy nhiên, những công cụ này có xu hướng tiêu tốn khả năng CPU và nguồn lực hệ thống, vì vậy cần phải được sử dụng cẩn thận. Đối với các tổ chức lớn với nhiều biến cố an ninh, có thể lấy mẫu định kỳ các dữ liệu để phân tích, hoặc thực hiện phân tích trong một chế độ hàng loạt lần ngoài giờ cao điểm.

4. Các tiêu chí căn bản lựa chọn một hệ thống quản lý an ninh

Một vấn đề quan trọng trong quá trình lựa chọn một hệ thống SEM thương mại là phải đánh giá và so sánh các giải pháp khác nhau. Sau đây là một số yếu tố quan trọng cần lưu ý trong việc lựa chọn. Chú ý rằng ngoài các tiêu chí này hệ thống SEM cũng phải được lựa chọn sao cho phù với chi phí của tổ chức:

- Các loại thiết bị hỗ trợ: Đảm bảo rằng tất cả các thiết bị, phần mềm và hệ điều hành cần phải được hỗ trợ bởi hệ thống SEM.

- Môđun thu thập biến cố: Đảm bảo rằng các phương pháp được sử dụng để thu thập biến cố (chẳng hạn như các sensor thu thập) sẽ làm việc trong môi trường mạng được giám sát và đáp ứng yêu cầu về an ninh cũng như kiến trúc của hệ thống.

- Khả năng sử dụng của tập luật: Xem lại các tập luật để đảm bảo rằng nó đủ phong phú, dễ hiểu và có các quy tắc cảnh báo rõ ràng. Ngoài ra, hệ thống phải có chức năng dễ dàng tùy chỉnh và tạo ra các luật mới.

- Lưu trữ linh hoạt và đầy đủ: Đảm bảo rằng cơ sở dữ liệu SEM linh hoạt, đủ để lưu trữ tất cả các trường thông tin có giá trị cho hệ thống. Đây là một yếu tố quan trọng, vì nếu dữ liệu không được lưu trữ đầy đủ trong cơ sở dữ liệu, nó sẽ không sẵn sàng cho hệ thống SEM phân tích, báo cáo hoặc hiển thị và có thể làm giảm giá trị của toàn bộ hệ thống.

- Phương pháp cập nhật: Xem xét các chính sách cập nhật cho hệ thống SEM để đảm bảo rằng việc cập nhật phải được thực hiện thường xuyên và không ảnh hưởng tới các tùy chỉnh cục bộ.

- Khả năng mở rộng và hiệu quả: Đảm bảo rằng hệ thống SEM có khả năng xử lý tốc độ cao các biến cố an ninh được tạo ra từ tất cả các thiết bị. Ngoài ra, đảm bảo rằng nó có đủ hiệu năng để đáp ứng nhu cầu trong tương lai.

- Về mặt an ninh: Đảm bảo rằng hệ thống SEM đáp ứng các yêu cầu an ninh của tổ chức. Điều này bao gồm sự an toàn của cơ chế thu thập biến cố, máy chủ SEM và các ứng dụng, cơ sở dữ liệu, và giao diện người dùng. Cần đảm bảo rằng hệ thống lưu trữ các biến cố an ninh đầy đủ, toàn vẹn. Đồng thời, hệ thống SEM phải có dịch vụ để phân biệt vai trò người dùng.

- Khả năng sử dụng và chức năng của giao diện người dùng: Chức năng quan trọng nhất là các hành động giám sát hệ thống SEM. Giao diện điều khiển cho các phân tích viên cần trình bày tất cả các thông tin một cách dễ hiểu và trực quan. Đánh giá khả năng để thực hiện chức năng phân tích, chẳng hạn như việc theo dõi, cảnh báo, phản ứng và tùy chỉnh, cũng như việc thực hiện các tính năng “leo thang”. Ngoài ra, xem lại các hệ thống báo cáo để đảm bảo rằng các báo cáo có thể sử dụng và đáp ứng yêu cầu, có thể tùy chỉnh trong trường hợp không đủ thông tin.

- Khả năng tích hợp với các cơ sở dữ liệu bên ngoài: Nếu có một nhu cầu để tích hợp với cơ sở dữ liệu khác như quản lý cấu hình cơ sở dữ liệu (CMDB), xác thực, hoặc các danh mục công ty, thì khả năng này nên được xem xét.

- Tính mở của hệ thống: Tính năng này cho phép người lập trình phát triển thêm các môđun mới và tùy chỉnh các chức năng của hệ thống. Bởi vậy khả năng sử dụng và tính linh hoạt của giao diện lập trình cũng nên được xem xét.

5. Kết luận

Việc xây dựng một giải pháp quản lý an ninh hợp lý sẽ giúp cải thiện hiệu quả cho hệ thống giám sát an ninh trong việc phân tích và xử lý các biến cố. Các phân tích viên sẽ tốn ít thời gian cho việc đánh giá chính xác được các biến cố nếu khả năng tự động của hệ thống SEM cao. Một giải pháp tốt sẽ cho phép tất cả các biến cố an ninh quan trọng được thu thập và lưu trữ vào cơ sở dữ liệu nhằm cung cấp thông tin cho các phân tích viên an ninh, các đội ứng phó sự cố, và các bộ phận khác của tổ chức. Các báo cáo và số liệu an ninh được cung cấp cho các nhà quản lý để sử dụng các công cụ khai thác dữ trong việc tìm ra thông tin có ích. Đây là một trong những yếu tố được đánh giá là quan trọng nhất khi thực hiện một hệ thống SEM, vì giá trị của hệ thống SEM phụ thuộc rất nhiều vào các thông tin mà nó thu thập và xử lý. Ngoài ra, quá trình thiết kế hợp lý cũng sẽ làm giảm chi phí đầu tư đáng kể cho hệ thống.

Tuy nhiên, để xây dựng một hệ thống giám sát an ninh mạng cụ thể, cần phải áp dụng phương pháp xây dựng hệ thống một cách linh hoạt và thực hiện tốt tất cả các khâu trong giải pháp đề ra