Microsoft vô hiệu hóa trình xử lý giao thức của MSIX

Giao thức ms-appinstaller được sử dụng để quản lý việc cài đặt các tệp MSIX, là một tính năng của Windows cho phép người dùng cài đặt ứng dụng trực tiếp từ máy chủ web. Khi người dùng nhấp vào liên kết ms-appinstaller, hệ thống Windows sẽ tải xuống một tệp XML nhỏ chứa thông tin về ứng dụng (tên, nhà xuất bản và phiên bản) và liên kết đến gói MSIX của ứng dụng.

Kể từ giữa tháng 11/2023, Nhóm Tình báo mối đe dọa của Microsoft đã quan sát thấy các nhóm tin tặc có động cơ tài chính bao gồm: Storm-0569, Storm-1113, Sangria Tempest và Storm-1674, sử dụng lược đồ URI ms-appinstaller (Trình cài đặt ứng dụng - App Installer) để phát tán phần mềm độc hại. Ngoài việc đảm bảo rằng khách hàng được bảo vệ trước các mối đe dọa này, Microsoft đã tắt trình xử lý giao thức ms-appinstaller theo mặc định.

Cách thức các tin tặc lạm dụng ms-appinstaller

Hoạt động của tác nhân đe dọa được quan sát lạm dụng cách triển khai của trình xử lý giao thức ms-appinstaller như một vectơ truy cập cho phần mềm độc hại có thể dẫn đến phân phối mã độc tống tiền. Nhiều tội phạm mạng cũng đang bán bộ phần mềm độc hại dưới dạng dịch vụ lạm dụng định dạng tệp MSIX và trình xử lý giao thức ms-appinstaller.

Ngoài ra, các cuộc tấn công diễn ra dưới dạng các gói ứng dụng MSIX độc hại đã được ký số và phân phối qua Microsoft Teams hoặc quảng cáo độc hại cho phần mềm phổ biến hợp pháp trên các công cụ tìm kiếm như Google.

Hình 1. Trang web giả mạo Zoom thông qua quảng cáo độc hại trên công cụ tìm kiếm Google

Các tác nhân đe dọa có thể đã chọn vectơ xử lý giao thức ms-appinstaller để khai thác lỗ hổng giả mạo CVE-2021-43890 Windows AppX Installer, vì nó có thể vượt qua các cơ chế bảo mật để giúp giữ an toàn cho người dùng khỏi phần mềm độc hại, chẳng hạn như Microsoft Defender SmartScreen và cảnh báo trình duyệt tích hợp khi tải xuống các định dạng tệp thực thi.

Google đã quan sát thấy ít nhất 4 nhóm tin tặc có động cơ tài chính khác nhau đang lợi dụng Trình cài đặt ứng dụng kể từ giữa tháng 11/2023, sử dụng dịch vụ này làm điểm khởi đầu cho hoạt động mã độc tống tiền.

Thứ nhất, Storm-0569 là một nhóm tin tặc tập trung vào việc tải xuống các payload sau khi xâm phạm trên thiết bị nạn nhân, chẳng hạn như BATLODER thông qua các email quảng cáo và lừa đảo có chứa các liên kết độc hại đến các trang web tải xuống.

Nhóm tin tặc này cũng cung cấp trình cài đặt độc hại bao gồm nhiều chuỗi lây nhiễm thường bắt đầu bằng các tệp Microsoft Installer (MSI) giả mạo là bản cài đặt, hoặc cập nhật phần mềm hợp pháp cho các ứng dụng như TeamViewer, Zoom và AnyDesk, đồng thời sử dụng phần mềm độc hại để phân phối Cobalt Strike cũng như các công cụ quản lý và giám sát từ xa (RMM), đặc biệt là việc chuyển giao cho các tác nhân đe dọa sử dụng mã độc tống tiền như Storm-0846 và Storm-0506.

Thứ hai, Storm-1113 là một tác nhân đe dọa hoạt động vừa là một nhà môi giới truy cập phân phối phần mềm độc hại thông qua các quảng cáo tìm kiếm, vừa là một thực thể “dưới dạng dịch vụ” cung cấp các trình cài đặt độc hại. Trong các chiến dịch phân phối phần mềm độc hại của Storm-1113, nạn nhân được điều hướng đến các trang web giả mạo, thường là các tệp MSI, dẫn đến việc cài đặt các payload độc hại. Storm-1113 cũng là nhà phát triển EugenLoader, một phần mềm độc hại được phát hiện lần đầu tiên vào khoảng tháng 11/2022.

Microsoft cũng mô tả Storm-1113 là nhóm tin tặc cung cấp các trình cài đặt độc hại và các trang web giả mạo một số phần mềm nổi tiếng cho các tác nhân đe dọa khác như Sangria Tempest và Storm-1674.

Thứ ba, Sangria Tempest (còn gọi là Carbon Spider và FIN7) là một nhóm tội phạm mạng có động cơ tài chính hiện đang tập trung vào việc thực hiện các cuộc tấn công đánh cắp dữ liệu, hoặc triển khai mã độc tống tiền như Clop. Ngoài ra, nhóm này đã dựa vào quảng cáo của Google để dụ người dùng tải xuống các gói ứng dụng MSIX độc hại từ các trang lừa đảo để phân phối POWERTRASH - một tập lệnh Powershell độc hại, sau đó được sử dụng để tải NetSupport RAT và Gracewire.

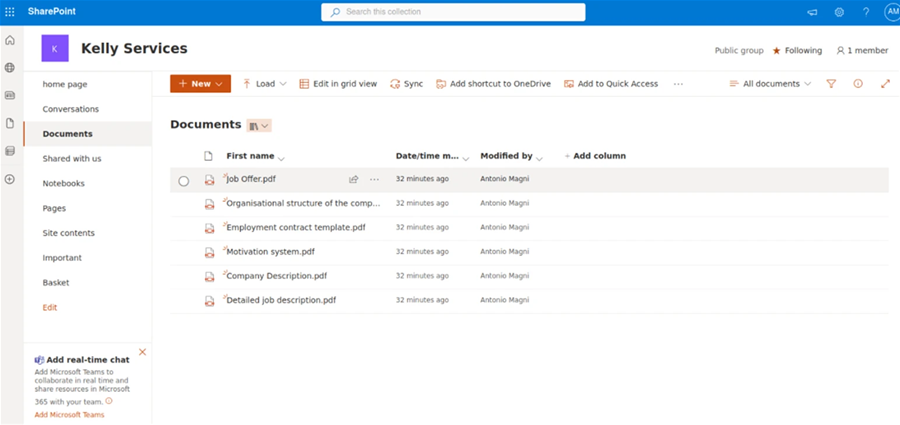

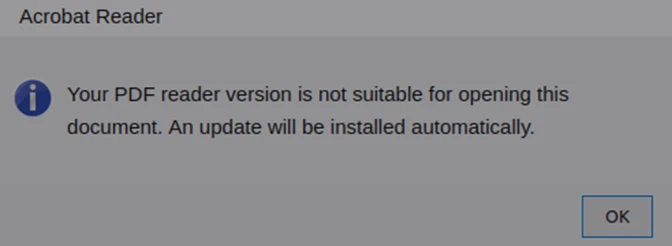

Thứ tư, Storm-1674 một trình trung gian truy cập ban đầu gửi các trang đích trông vô hại giả dạng Microsoft OneDrive và SharePoint thông qua tin nhắn Teams bằng công cụ TeamsPhisher, kêu gọi người nhận mở các tệp PDF mà khi nhấp vào sẽ nhắc họ cập nhật Adobe Acrobat Reader để tải xuống trình cài đặt MSIX độc hại có chứa payload SectopRAT hoặc DarkGate.

Hình 2. Các nạn nhân sẽ được chuyển hướng đến trang web giả mạo SharePoint thông qua các URL độc hại được gửi qua Teams

Hình 3. Lỗi giả mạo mà nạn nhân nhận được khi nhấp vào bất kỳ tệp PDF nào trong SharePoint

Vào tháng 10/2023, nhóm bảo mật Elastic Security Labs đã trình bày chi tiết một chiến dịch mà trong đó các tệp gói ứng dụng MSIX Windows giả mạo cho Google Chrome, Microsoft Edge, Brave, Grammarly và Cisco Webex đã được sử dụng để phân phối trình tải phần mềm độc hại có tên là GHOSTPULSE.

Đây không phải là lần đầu tiên Microsoft vô hiệu hóa trình xử lý giao thức MSIX ms-appinstaller trong Windows. Vào tháng 02/2022, gã khổng lồ công nghệ đã thực hiện bước tương tự để ngăn chặn các tác nhân đe dọa sử dụng nó để phân phối các phần mềm độc hại như Emotet, TrickBot và Bazaloader.

Khuyến nghị

Microsoft khuyến nghị người dùng cài đặt Trình cài đặt ứng dụng phiên bản 1.21.3421.0 để giảm thiểu rủi ro tiềm ẩn. Bên cạnh đó, gã khổng lồ công nghệ khuyến cáo các tổ chức nên sử dụng các phương pháp xác thực chống lừa đảo và cấu hình các chính sách truy cập có điều kiện (Conditional Access).

Điều quan trọng nữa là kích hoạt các cơ chế bảo mật nâng cao trong Microsoft Defender dành cho Office 365, cũng như đào tạo người dùng và nhân viên về cách sử dụng Microsoft Teams và trình duyệt web một cách an toàn.

Hồng Đạt

(Tổng hợp)