Microsoft cảnh báo về các chiến thuật trốn tránh và đánh cắp thông tin xác thực của nhóm tin tặc Cold River

Các nghiên cứu bảo mật của Microsoft cho biết: “Các tin tặc tiếp tục nhắm mục tiêu mạnh mẽ vào các cá nhân và tổ chức liên quan đến các vấn đề quốc tế, quốc phòng và hỗ trợ hậu cần cho Ukraine, cũng như các học viện, công ty bảo mật thông tin và các thực thể khác có liên quan đến lợi ích nhà nước của Nga”.

Cold River được biết đã hoạt động ít nhất từ năm 2017 và có mối liên hệ với Cơ quan An ninh Liên bang Nga (FSB). Vào tháng 8/2023, công ty an ninh mạng Recorded Future (Mỹ) đã tiết lộ 94 tên miền mới nằm trong cơ sở hạ tầng tấn công của Cold River, hầu hết trong số đó có từ khóa liên quan đến công nghệ thông tin và tiền điện tử.

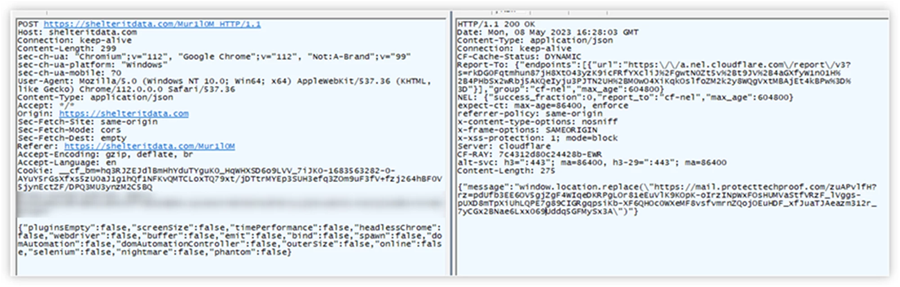

Microsoft chia sẻ rằng họ đã quan sát thấy nhóm tin tặc này lợi dụng các tập lệnh phía máy chủ để ngăn chặn quá trình quét tự động cơ sở hạ tầng do chúng kiểm soát bắt đầu từ tháng 4/2023. Mã JavaScript phía máy chủ được thiết kế để kiểm tra xem trình duyệt có cài đặt bất kỳ plugin nào hay không, xem trang có đang được truy cập bằng công cụ tự động hóa như Selenium hoặc PhantomJS không và truyền kết quả đến máy chủ dưới dạng yêu cầu HTTP POST.

Microsoft cho biết: “Theo yêu cầu POST, máy chủ chuyển hướng sẽ đánh giá dữ liệu được thu thập từ trình duyệt và quyết định xem có cho phép tiếp tục chuyển hướng trình duyệt hay không”.

Nội dung của yêu cầu POST và phản hồi của máy chủ

Cold River cũng sử dụng các dịch vụ như HubSpot và MailerLite để tạo các chiến dịch đóng vai trò là điểm khởi đầu của chuỗi tấn công nhằm chuyển hướng đến máy chủ Evilginx lưu trữ trang thu thập thông tin xác thực.

Ngoài ra, các nhà nghiên cứu bảo mật còn quan sát thấy nhóm tin tặc Cold River sử dụng nhà cung cấp dịch vụ tên miền (DNS) để phân giải tên miền do nhóm tin tặc này đăng ký, gửi các tệp tin mồi nhử PDF được bảo vệ bằng mật khẩu và nhúng các liên kết để trốn tránh các quy trình bảo mật email cũng như lưu trữ các tệp trên Proton Drive.

Theo Microsoft, giờ đây các tin tặc Cold River đã nâng cấp thuật toán tạo tên miền (DGA) để tạo danh sách tên miền ngẫu nhiên hơn. Microsoft cho biết, các hoạt động của Cold River vẫn tập trung vào hành vi đánh cắp thông tin xác thực email, chủ yếu nhắm mục tiêu vào các nhà cung cấp email dựa trên đám mây lưu trữ tài khoản email tổ chức hoặc cá nhân.

Lê Thị Bích Hằng

(Tổng hợp)