Apple phát triển Private Cloud Compute VM để các nhà nghiên cứu có thể tìm ra lỗi

Công ty cũng tìm cách cải thiện tính bảo mật của hệ thống và đã mở rộng chương trình săn tiền thưởng bug bounty để bao gồm phần thưởng lên tới 1 triệu USD cho những phát hiện về các lỗ hổng có thể ảnh hưởng đến tính bảo mật của PCC.

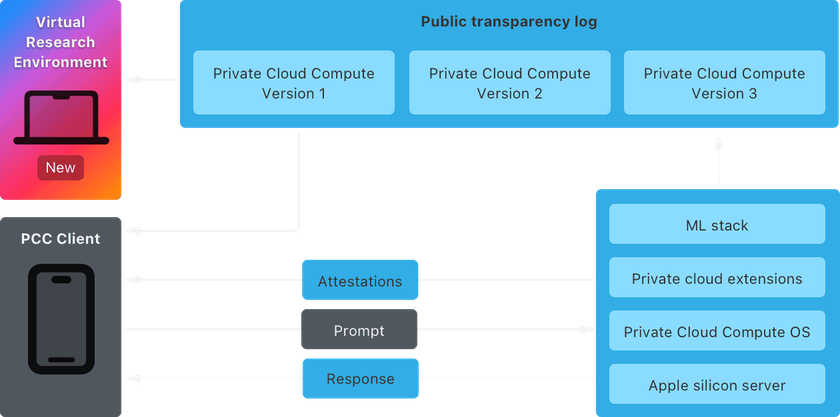

Được biết, PCC là hệ thống của riêng Apple, đưa quá trình xử lý dữ liệu người dùng đến các máy chủ trên đám mây để chạy những mô hình máy học phức tạp hơn mức thiết bị có thể xử lý mà không xâm phạm quyền riêng tư. Điều này đạt được thông qua mã hóa đầu cuối, để đảm bảo rằng dữ liệu cá nhân từ các thiết bị Apple được gửi đến PCC chỉ có thể được người dùng truy cập và ngay cả Apple cũng không thể theo dõi được.

Ngay sau khi Apple công bố PCC, công ty đã cấp quyền truy cập sớm cho một số nhà nghiên cứu và chuyên viên bảo mật để họ có thể xác minh các cam kết về quyền riêng tư và bảo mật cho hệ thống.

Môi trường nghiên cứu ảo

Trong bài đăng trên blog mới đây, Apple thông báo rằng quyền truy cập vào PCC hiện đã được công khai và bất kỳ ai cũng đều có thể kiểm tra cách thức hoạt động của môi trường ảo này và xem nó có đáp ứng được những tuyên bố đã hứa hay không.

Gã khổng lồ công nghệ đã cung cấp Hướng dẫn bảo mật PCC, giải thích về kiến trúc và thông tin chi tiết kỹ thuật của các thành phần cũng như cách chúng hoạt động. Ngoài ra, Apple cũng cung cấp môi trường VRE có chức năng sao chép cục bộ hệ thống Apple Intelligence và cho phép kiểm tra cũng như thử nghiệm tính bảo mật.

“VRE chạy phần mềm PCC node trong máy ảo chỉ với một số sửa đổi nhỏ. User Space chạy giống hệt với PCC node, với quy trình khởi động và kernel được điều chỉnh cho ảo hóa”, Apple giải thích, chia sẻ tài liệu về cách thiết lập VRE trên thiết bị của người dùng.

Truy cập vào máy khách PCC từ VRE

Để giúp các nhà nghiên cứu dễ dàng hơn, Apple đã quyết định phát hành mã nguồn cho một số thành phần PCC thực hiện các yêu cầu về bảo mật và quyền riêng tư:

- CloudAttestation project: Chịu trách nhiệm xây dựng và xác thực chứng thực của PCC node.

- Thimble project: Bao gồm daemon privatecloudcomputed chạy trên thiết bị của người dùng và sử dụng CloudAttestation để xác minh tính minh bạch.

- Daemon splunkloggingd: Lọc các bản ghi từ một PCC node để bảo vệ chống lại việc tiết lộ dữ liệu một cách vô ý.

- Srd_tools project: Bao gồm công cụ VRE.

Apple cũng khuyến khích nghiên cứu bằng các danh mục PCC mới trong chương trình bug bounty cho các trường hợp tiết lộ dữ liệu vô ý, xâm phạm bên ngoài từ yêu cầu của người dùng và truy cập vật lý hoặc nội bộ.

Phần thưởng cao nhất là 1 triệu USD cho một cuộc tấn công từ xa, từ đó thực thi mã với các quyền tùy ý. Khi tìm ra cách truy cập vào dữ liệu yêu cầu của người dùng hoặc thông tin nhạy cảm, một nhà nghiên cứu có thể nhận được khoản tiền thưởng 250.000 USD. Việc thực hiện cùng một kiểu tấn công, nhưng từ vùng mạng có đặc quyền cao hơn, sẽ nhận được khoản tiền từ 50.000 đến 150.000 USD.

Vũ Mạnh Hà

(Tổng hợp)