Hãng game của Nhật Bản cảnh báo rủi ro bảo mật đám mây do cấu hình sai Google Drive

Ateam đã thông báo cho người dùng các ứng dụng và dịch vụ, nhân viên và đối tác kinh doanh rằng công ty đã đặt sai phiên bản bộ nhớ đám mây Google Drive thành "Bất kỳ ai có liên kết đều có thể xem" kể từ tháng 3/2017.

Phiên bản Google Drive được cấu hình không an toàn chứa 1.369 tệp có thông tin cá nhân về khách hàng của Ateam, đối tác kinh doanh của Ateam, nhân viên cũ và hiện tại, thậm chí cả thực tập sinh và những người đã ứng tuyển vào một vị trí tại công ty.

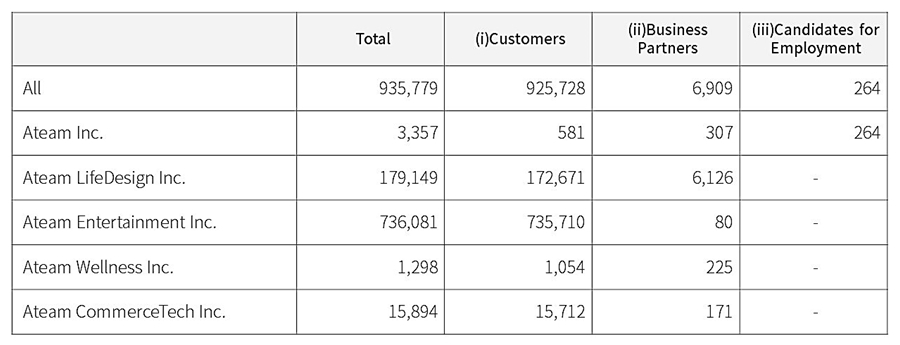

Ateam đã xác nhận rằng 935.779 cá nhân đã bị lộ dữ liệu, trong đó 98,9% là khách hàng. Riêng đối với Ateam Entertainment, 735.710 người đã bị lộ.

Thống kê số liệu bị lộ dữ liệu của Ateam

Dữ liệu bị lộ do việc cấu hình sai này thay đổi tùy thuộc vào mối quan hệ của mỗi cá nhân với công ty và có thể bao gồm những thông tin sau: Họ tên đầy đủ, địa chỉ email; số điện thoại; mã số quản lý khách hàng; số nhận dạng thiết bị đầu cuối (thiết bị).

Công ty cho biết họ không thấy bằng chứng cụ thể nào về việc các tác nhân đe dọa đã đánh cắp thông tin bị lộ nhưng kêu gọi mọi người cảnh giác với những thông tin liên lạc không mong muốn và đáng ngờ.

Công ty Ateam là công ty sáng tạo nội dung và trò chơi di động, bao gồm Ateam Entertainment, có nhiều trò chơi trên Google Play như War of Legions, Dark Summoner, Hatsune Miku.

Bảo mật dịch vụ đám mây

Việc đặt Google Drive thành "Bất kỳ ai có liên kết đều có thể xem" khiến những người có URL chính xác có thể xem dữ liệu, thường dành cho hoạt động của những người làm việc với dữ liệu không nhạy cảm.

Nếu một nhân viên hoặc người khác có liên kết vô tình để lộ nó một cách công khai, nó có thể được các công cụ tìm kiếm và có thể truy cập rộng rãi.

Mặc dù khó có ai tự tìm thấy URL Google Drive bị lộ, nhưng diều này cho thấy các công ty cần phải bảo mật đúng cách các dịch vụ đám mây của mình để ngăn dữ liệu bị lộ do nhầm lẫn.

Việc các tác nhân và nhà nghiên cứu đe dọa tìm thấy các dịch vụ đám mây bị lộ, chẳng hạn như cơ sở dữ liệu và nhóm lưu trữ, rồi tải xuống dữ liệu có trong đó là điều rất bình thường. Mặc dù, các nhà nghiên cứu thường tiết lộ dữ liệu bị lộ một cách có trách nhiệm, nhưng nếu kẻ tấn công tìm thấy nó, có thể dẫn đến những vấn đề như tống tiền, lừa đảo...

Vào năm 2017, nhà nghiên cứu bảo mật Chris Vickery đã phát hiện các bộ chứa Amazon S3 bị định cấu hình sai, làm lộ cơ sở dữ liệu chứa 1,8 tỷ bài đăng trên mạng xã hội và diễn đàn do người dùng trên toàn thế giới thực hiện. Mười ngày sau, cũng chính nhà nghiên cứu đó đã phát hiện ra một bộ chứa S3 bị định cấu hình sai khác, làm lộ một số thông tin mật từ INSCOM.

Mặc dù những vi phạm đó đã được tiết lộ một cách có nhằm cảnh báo, nhưng các cấu hình sai khác của dịch vụ đám mây đã dẫn đến việc dữ liệu bị rò rỉ hoặc bán trên các diễn đàn tin tặc.

Các bộ chứa Amazon S3 bị cấu hình sai đã trở thành một vấn đề lớn đến mức các nhà nghiên cứu đã phát hành các công cụ quét để tìm các bộ chứa bị lộ.

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cũng đã ban hành hướng dẫn dành cho các công ty về cách bảo mật đúng cách các dịch vụ đám mây.

Hà Phương

(theo bleepingcomputer.com)