Trên 40 ứng dụng di động với hơn 100 triệu lượt cài đặt bị phát hiện rò rỉ khóa AWS

Để chứng minh các "cạm bẫy" và xác định các lỗ hổng trên quy mô lớn, công ty an ninh mạng và trí tuệ máy tính CloudSEK gần đây đã cung cấp nền tảng BeVigil có khả năng tìm kiếm và kiểm tra xếp hạng bảo mật của ứng dụng, cũng như các vấn đề bảo mật khác trước khi cài đặt ứng dụng.

Một báo cáo gần đây đã nêu chi tiết cách công cụ tìm kiếm BeVigil xác định trên 40 ứng dụng với hơn 100 triệu lượt tải xuống - có các khóa Amazon Web Services (AWS) riêng được mã hóa cứng nhúng bên trong, khiến mạng nội bộ và dữ liệu người dùng của họ có nguy cơ bị tấn công mạng.

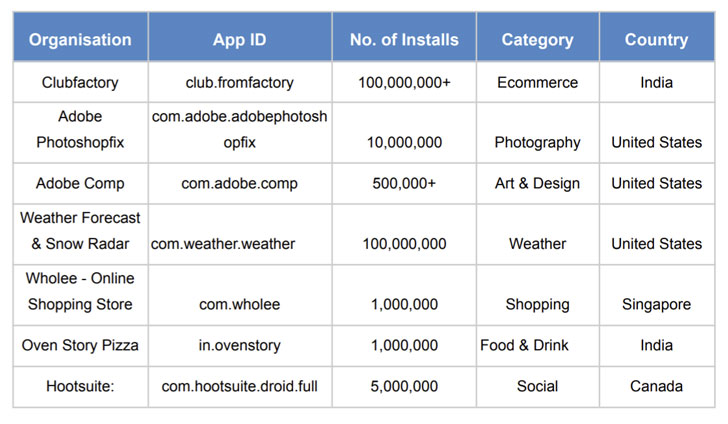

Rò rỉ khóa AWS đã được phát hiện trong một số ứng dụng chính như Adobe Photoshop Fix, Adobe Comp, Hootsuite, Weather Channel (Kênh Thời tiết) của IBM và các dịch vụ mua sắm trực tuyến Club Factory và Wholee. Các phát hiện là kết quả của việc phân tích hơn 10.000 ứng dụng được gửi đến BeVigil của CloudSEK, một công cụ tìm kiếm bảo mật ứng dụng dành cho thiết bị di động.

Các nhà nghiên cứu CloudSEK cho biết: “Các khóa AWS được mã hóa cứng trong mã nguồn ứng dụng dành cho thiết bị di động có thể là một vấn đề lớn, đặc biệt nếu vai trò [Identity and Access Management] có phạm vi và quyền rộng rãi”, các nhà nghiên cứu CloudSEK cho biết. "Khả năng lạm dụng là vô tận vì các cuộc tấn công có thể được xâu chuỗi và kẻ tấn công có thể truy cập sâu hơn vào toàn bộ cơ sở hạ tầng, thậm chí cả cơ sở mã và cấu hình".

CloudSEK cho biết họ đã tiết lộ một cách có trách nhiệm những lo ngại về bảo mật này cho AWS và các công ty bị ảnh hưởng một cách độc lập.

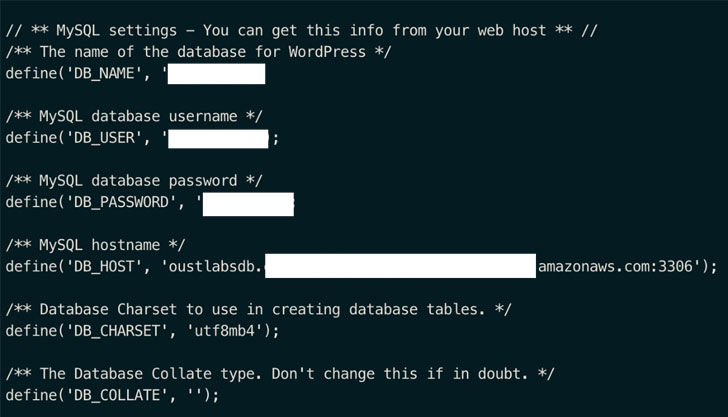

Trong một ứng dụng được phân tích bởi công ty an ninh mạng có trụ sở tại Bengaluru, khóa AWS bị lộ có quyền truy cập vào nhiều dịch vụ AWS, bao gồm thông tin đăng nhập cho dịch vụ lưu trữ S3, lần lượt mở ra quyền truy cập vào 88 nhóm chứa 10.073.444 tệp và dữ liệu lên tới 5,5 terabyte. Trong số đó bao gồm mã nguồn, sao lưu ứng dụng, báo cáo người dùng, cấu hình và tệp thông tin xác thực có thể được sử dụng để truy cập sâu hơn vào cơ sở hạ tầng của ứng dụng, bao gồm cả cơ sở dữ liệu người dùng.

Các phiên bản AWS được cấu hình sai có thể truy cập từ internet là nguyên nhân của nhiều vụ vi phạm dữ liệu gần đây. Vào tháng 10/2019, công ty an ninh mạng Imperva đã tiết lộ rằng, thông tin từ một nhóm nhỏ người dùng không xác định của sản phẩm Cloud Firewall của họ có thể truy cập trực tuyến sau quá trình di chuyển cơ sở dữ liệu khách hàng của họ được thực hiện vào năm 2017.

Trước đó, Upstox, nền tảng môi giới chiết khấu và giao dịch trực tuyến có trụ sở tại Ấn Độ đã gặp phải sự cố bảo mật sau khi nhóm tin tặc khét tiếng ShinyHunters truy cập vào AWS S3 được định cấu hình không phù hợp của họ.

Shahrukh Ahmad, CTO Bevigil cho biết: “Các khóa API được mã hóa cứng giống như khóa cửa ngôi nhà, nhưng để chìa khóa trong một phong bì có nhãn "Không mở". Các khóa này có thể dễ dàng bị phát hiện bởi tin tặc hoặc đối thủ cạnh tranh, những người có thể sử dụng chúng để xâm phạm dữ liệu và mạng".

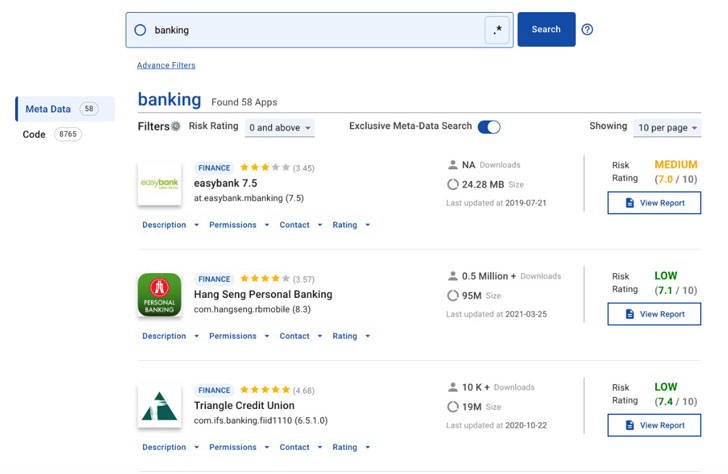

BeVigil là một công cụ tìm kiếm bảo mật di động cho phép các nhà nghiên cứu tìm kiếm siêu dữ liệu ứng dụng, xem lại mã của họ, xem các báo cáo bảo mật và điểm đánh giá rủi ro và thậm chí quét các tệp APK mới.

Ứng dụng dành cho thiết bị di động đã trở thành mục tiêu của nhiều cuộc tấn công chuỗi cung ứng gần đây. Những kẻ tấn công đưa mã độc hại vào SDK mà các nhà phát triển ứng dụng sử dụng. Các nhóm bảo mật có thể dựa vào BeVigil để xác định bất kỳ ứng dụng độc hại nào sử dụng SDK độc hại.

Các nhà nghiên cứu bảo mật có thể thực hiện điều tra chuyên sâu về các ứng dụng khác nhau trên web bằng cách sử dụng tìm kiếm siêu dữ liệu. Các báo cáo dò quét do BeVigil tạo ra có sẵn cho toàn bộ cộng đồng CloudSEK. Tóm lại, nó tương đối giống VirusTotal cho người tiêu dùng và các nhà nghiên cứu bảo mật.

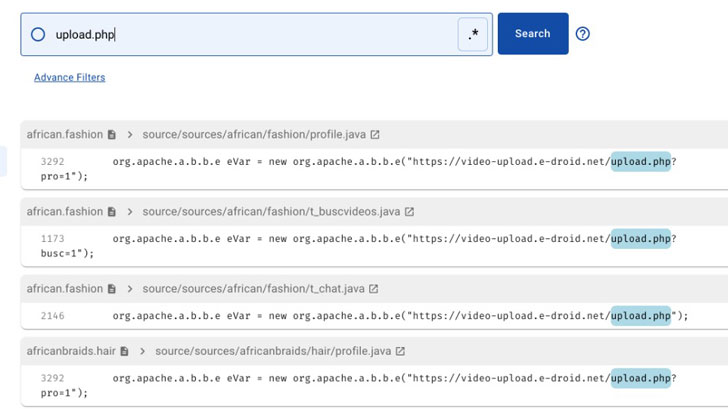

Các đoạn mã hoặc từ khóa dễ bị tấn công có thể tìm kiếm được trong hàng triệu ứng dụng để tìm hiểu ứng dụng nào chứa chúng. Với điều này, các nhà nghiên cứu có thể dễ dàng phân tích dữ liệu chất lượng, tương quan các mối đe dọa và đối phó với các kết quả dương tính giả.

Ngoài việc tìm kiếm một ứng dụng cụ thể bằng cách chỉ cần nhập tên, người ta cũng có thể tìm thấy toàn bộ danh sách các ứng dụng từ một tổ chức; trên hoặc dưới một điểm bảo mật nhất định; phát hành trong một khoảng thời gian nhất định (chọn ngày "từ" và "đến"); từ 48 danh mục khác nhau như tài chính, giáo dục, công cụ, sức khỏe và thể dục...; từ một nhà phát triển cụ thể bằng cách tìm kiếm bằng địa chỉ email của nhà phát triển; phát triển ở một quốc gia cụ thể (ví dụ: xác định các ứng dụng ngân hàng từ Đức); được phát triển ở một vị trí cụ thể (bằng cách tìm kiếm bằng mã pin hoặc địa chỉ email của nhà phát triển); ghi lại âm thanh, vị trí trong khi chạy ngầm; có thể truy cập quyền cụ thể trên thiết bị của người dùng; với một phiên bản SDK mục tiêu cụ thể.

Bên cạnh đó, người dùng cũng có thể sử dụng Regexes để tìm các ứng dụng có lỗ hổng bảo mật bằng cách tìm kiếm các khuôn thức mã nguồn.

Nguyễn Anh Tuấn

(theo The Hacker News)