Hơn 600 tên miền phụ của Microsoft có thể bị mất quyền điều khiển

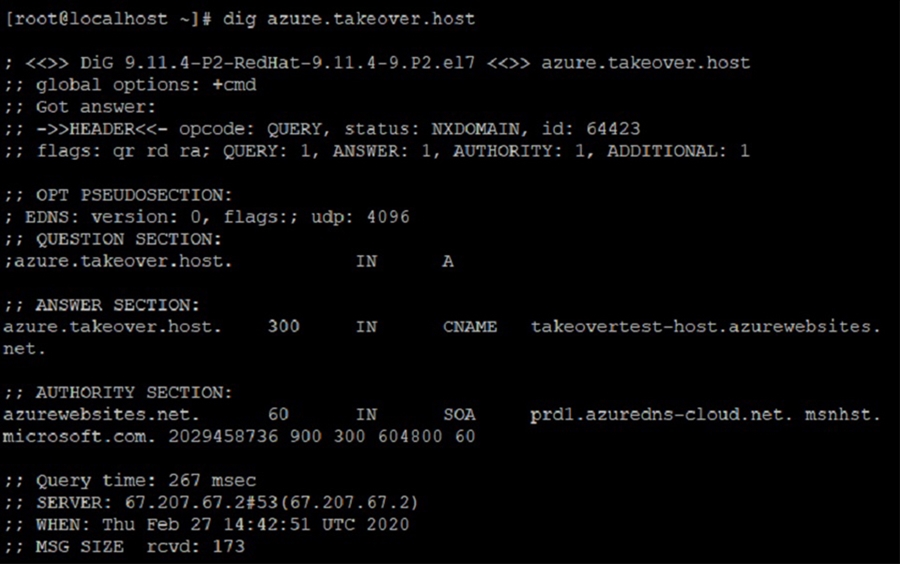

Các nhà nghiên cứu tại Vullnerability - một công ty chuyên về dịch vụ cảnh báo lỗ hổng và tấn công lợi dụng lỗ hổng, đã tạo ra một hệ thống tự động quét tất cả các tên miền phụ của một số tên miền quan trọng của Microsoft. Việc dò quét đã phát hiện ra sự tồn tại của trên 670 tên miền phụ có thể bị chiếm quyền điều khiển.

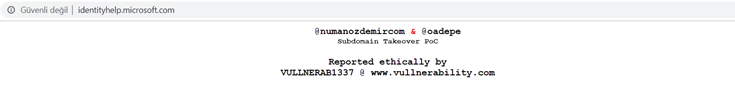

Hiện tại, Microsoft đã thực hiện các biện pháp phòng vệ cần thiết cho một số tên miền được báo cáo, gồm: identityhelp.microsoft.com, mybrowser.microsoft.com, webeditor.visualstudio.com, data.teams.microsoft.com và sxt.cdn.skype.com.

Nếu khai thác thành công các tên miền phụ, tin tặc có thể thực hiện các thao tác:

- Yêu cầu người dùng truy cập thẻ ID hoặc thông tin đăng nhập tài khoản của họ trên identityhelp.microsoft.com;

- Buộc người dùng cài đặt tiện ích mở rộng hoặc cập nhật trình duyệt và theo dõi họ bằng cách nhúng phần mềm gián điệp/phần mềm độc hại trên mybrowser.microsoft.com;

- Yêu cầu người dùng tải lên các tệp dự án của họ và đánh cắp mã trên webeditor.visualstudio.com;

- Yêu cầu các thành viên trong nhóm tải các tài liệu nhạy cảm và tài liệu của công ty lên data.teams.microsoft.com bởi Teams App;

- Yêu cầu nạp tiền cho tài khoản Skype trên sxt.cdn.skype.com;

- Buộc người dùng tải xuống phần mềm độc hại từ download.collaborate.microsoft.com;

- Thao túng các số liệu thống kê và đồ thị trên trang incidentgraph.microsoft.com;

- Đánh cắp mật khẩu của quản trị viên trên admin.recognition.microsoft.com;

- Thao túng các truy vấn API hoặc thu thập thông tin nhạy cảm về các thiết bị trên api.getdevices.microsoft.com;

- Thu thập thông tin về các nhà phát triển trên dev.social.microsoft.com;

- Thu thập thông tin về các chứng chỉ trên manage.codesign.microsoft.com;

- Xuất bản các bản cập nhật bảo mật mới và buộc người dùng tải xuống từ *.securitycenter.windows.com.

Giao diện website khi truy cập tên miền identityhelp.microsoft.com

Do Microsoft chưa ra chính sách treo thưởng cho việc phát hiện lỗ hổng chiếm quyền kiểm soát tên miền phụ, nên Vullnerability chưa gửi thông báo đầy đủ đến Microsoft (bao gồm thông tin của 660 tên miền phụ bị ảnh hưởng khác). Vì thế, các nhà nghiên cứu khuyến cáo người dùng không nên truy cập bất kỳ tên miền phụ nào của Microsoft.

Tin tặc có thể tấn công tên miền phụ bằng các biện pháp kỹ thuật như: Khai thác tựa tấn công Stored XSS; Sao chép trang web chính và đánh cắp thông tin người dùng; Qua mặt CSP, CORS và bảo vệ dựa trên kiểm tra tham chiếu và khai thác một số lỗ hổng như XSS, CSRF, Clickjacking và đánh cắp cookie của người dùng hoặc chiếm đoạt tài khoản người dùng; Sửa nội dung các trang web nhúng nguồn từ các tên miền phụ dễ bị tổn thương hoặc chạy các lệnh JavaScript từ xa; Thao túng các điểm cuối quan trọng như API thanh toán; Buộc người dùng tải phần mềm độc hại; Tấn công thiết bị người dùng từ xa và theo dõi chúng nếu tên miền phụ này đang sử dụng cho chức năng tự động cập nhật....

Microsoft cũng lưu ý rằng, đây là một phương thức tấn công phổ biến liên quan đến việc nhắm mục tiêu hướng người dùng nhấp vào liên kết độc hại gửi qua email hoặc dịch vụ trò chuyện. Mối đe dọa có thể được giảm thiểu bằng cách tuân theo các thông lệ thực hành tốt nhất và thận trọng khi mở các liên kết hoặc tệp từ các nguồn không đáng tin cậy.

Kevin O’Brien, đồng sáng lập và là CEO của công ty bảo mật email đám mây GreatHorn chia sẻ rằng, lỗ hổng bảo mật này có khả năng lan rộng và khá nguy hại. Bằng cách chiếm quyền kiểm soát các tên miền phụ của Microsoft, tin tặc có thể vượt qua cả các công cụ bảo mật email và thư rác tốt nhất, hầu hết đều tiến hành kiểm tra ở mức tên miền thay vì mức tên miền phụ. Và mặc dù ngành công nghiệp bảo mật vốn cho rằng các vụ tấn công lừa đảo thường thành công với người dùng có trình độ học vấn thấp hoặc bất cẩn. Tuy nhiên, kỹ thuật này cho thấy tin tặc có thể tạo ra những chiến dịch lừa đảo tinh vi với một nỗ lực tương đối ít và có thể đánh lừa được cả những người dùng có trình độ hiểu biết cao về công nghệ.

Một báo cáo được công ty an ninh mạng Webroot công bố gần đây cho thấy, có đến 1/4 các địa chỉ độc hại được phát hiện vào năm 2019 được lưu trữ trên các tên miền không độc hại. Vì thế, quản trị viên cần phải theo dõi tên miền phụ của mình và thường xuyên xóa tên miền phụ không cần thiết.

Nguyễn Anh Tuấn