Sự trở lại của SpyNote: Phần mềm gián điệp trên Android với mục tiêu nhắm vào các tổ chức tài chính

Trong quý cuối cùng của năm 2022, các nhà nghiên cứu của ThreatFabric đã quan sát thấy sự gia tăng lớn về số lượng các cuộc tấn công SpyNote. Các nhà nghiên cứu cho biết: “Lý do đằng sau sự gia tăng này là do nhà phát triển của SpyNote trước đây đã bán và công khai mã nguồn cho các bên khác. Điều này đã giúp tin tặc có cơ hội phát triển và phân phối phần mềm gián điệp, với các mục tiêu chính thường nhắm vào các tổ chức tài chính ngân hàng”. Một số tổ chức ngân hàng đáng chú ý đã bị SpyNote tấn công bao gồm: Deutsche Bank, HSBC UK, Kotak Mahindra Bank và Nubank.

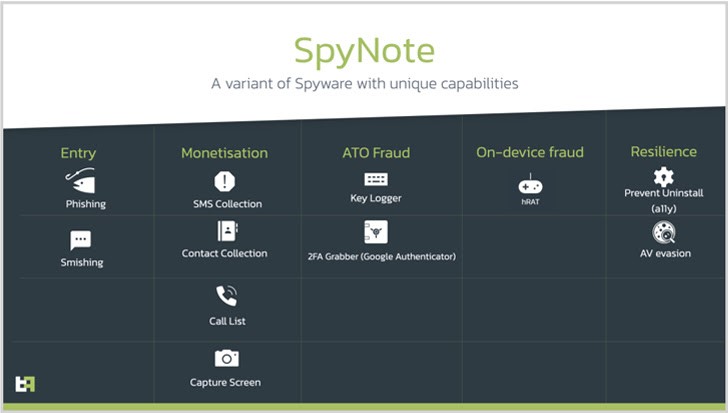

SpyNote (hay còn gọi là SpyMax) có nhiều tính năng cho phép nó có thể cài đặt các ứng dụng tùy ý, thu thập tin nhắn SMS, cuộc gọi, video và bản ghi âm, theo dõi vị trí từ thiết bị bị nhiễm của người dùng thông qua “GPS”, thậm chí nó có thể gây cản trở khi người dùng muốn gỡ cài đặt ứng dụng khỏi thiết bị của mình.

Phương thức hoạt động của SpyNote cũng giống với các phần mềm gián điệp ngân hàng khác. Bằng cách yêu cầu người dùng cho phép quyền truy cập vào các dịch vụ trợ năng, từ đó trích xuất mã xác thực hai yếu tố (2FA). Các mã này được sử dụng như một lớp bảo mật bổ sung để truy cập tài khoản và thường được yêu cầu để đăng nhập vào các trang web, ứng dụng và các dịch vụ khác. Bằng cách khai thác các tính năng hỗ trợ của ứng dụng Google Authenticator, SpyNote có thể vượt qua các lớp bảo mật này và giành quyền truy cập vào tài khoản mà người dùng không hề hay biết.

SpyNote còn tích hợp các chức năng để đánh cắp mật khẩu Facebook và Gmail cũng như chụp nội dung màn hình bằng cách lạm dụng API MediaProjection của Android. Phần mềm gián điệp này cũng có khả năng hoạt động như một kẻ đánh cắp thông tin đăng nhập trên các ứng dụng xã hội. SpyNote đánh lừa người dùng nhập thông tin đăng nhập cá nhân của họ, bằng cách thiết kế một trang web có bố cục tùy chỉnh giống như với các giao diện của Gmail và Facebook, tương tự như một cuộc tấn công lớp phủ truyền thống được sử dụng để hiển thị cho nạn nhân thông tin đăng nhập giả mạo trang cho ứng dụng ngân hàng của họ.

Công ty bảo mật có trụ sở tại Hà Lan này cho biết phiên bản SpyNote gần đây nhất (được gọi là SpyNote.C) là biến thể đầu tiên tấn công các ứng dụng ngân hàng cũng như các ứng dụng nổi tiếng khác như Facebook và WhatsApp. Ngoài ra, SpyNote cũng được biết đến như là phần mềm giả mạo một số dịch vụ của Google Play và các ứng dụng khác bao gồm các danh mục hình nền, tiện ích và trò chơi.

Dưới đây là danh sách một số ứng dụng giả mạo của SpyNote, chủ yếu được phân phối thông qua các cuộc tấn công lừa đảo SMS phishing:

- Bank of America Confirmation (yps.eton.application)

- BurlaNubank (com.appser.verapp)

- Conversations_ (com.appser.verapp )

- Current Activity (com.willme.topactivity)

- Deutsche Bank Mobile (com.reporting.efficiency)

- HSBC UK Mobile Banking (com.employ.mb)

- Kotak Bank (splash.app.main)

- Virtual SimCard (cobi0jbpm.apvy8vjjvpser.verapchvvhbjbjq)

Ước tính đã có 87 khách hàng khác nhau mua sản phẩm của SpyNote trong khoảng thời gian từ tháng 8/2021 đến tháng 10/2022 sau khi nó được nhà phát triển quảng cáo dưới tên “CypherRat” thông qua kênh Telegram.

Tuy nhiên, việc CypherRat có mã nguồn mở vào tháng 10/2022 đã dẫn đến sự gia tăng đáng kể số lượng mẫu được phát hiện, cho thấy rằng một số nhóm tin tặc đang lựa chọn sử dụng phần mềm gián điệp này trong các chiến dịch tấn công của chúng.

ThreatFabric lưu ý thêm rằng ban đầu nhà phát triển của SpyNote đã bắt đầu làm việc trên một dự án phần mềm gián điệp mới có tên là “CraxsRat”, được thiết lập để cung cấp dưới dạng một ứng dụng trả phí với các tính năng tương tự.

“Sự phát triển này không phổ biến trong hệ sinh thái phần mềm gián điệp Android, nhưng cực kỳ nguy hiểm và cho thấy khả năng bắt đầu xuất hiện một xu hướng mới, xu hướng này sẽ làm mờ đi ranh giới của sự khác biệt giữa phần mềm gián điệp và phần mềm độc hại ngân hàng, chính việc lạm dụng các dịch vụ trợ năng sẽ là cơ hội thuận lợi cho tin tặc có thể dễ dàng khai thác và triển khai các chiến dịch tấn công”, ThreatFabric giải thích.

Trường An

(The Hacker News)