Phân tích hoạt động Trojan GoldDigger mới trên Android

Tổng quan

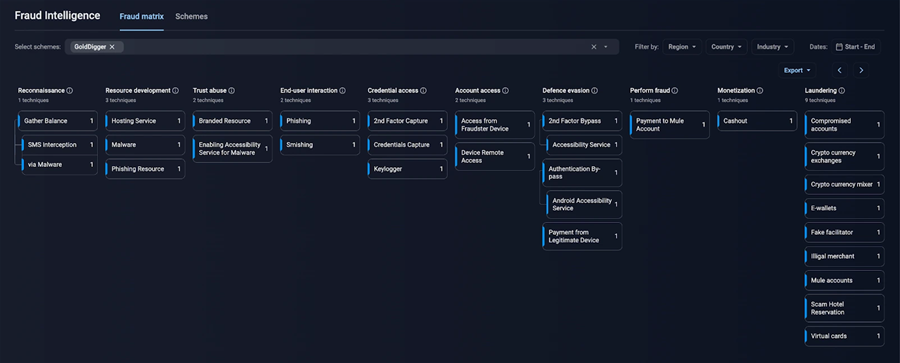

GoldDigger đã hoạt động ít nhất từ tháng 6/2023. Trojan này ngụy trang thành một ứng dụng Android giả mạo cổng thông tin Chính phủ Việt Nam và một công ty năng lượng, mục tiêu chính của nó là đánh cắp thông tin xác thực ngân hàng của người dùng.

Giống với nhiều Trojan Android khác, phần mềm độc hại lợi dụng dịch vụ trợ năng để trích xuất thông tin cá nhân, chặn tin nhắn SMS và thực hiện nhiều hành động khác nhau của người dùng. Ngoài ra, Trojan cũng có khả năng truy cập từ xa.

Một trong những tính năng chính của GoldDigger là việc sử dụng cơ chế bảo vệ tiên tiến Virbox Protector, một phần mềm hợp pháp được xác định trong tất cả các mẫu GoldDigger được phát hiện, cho phép Trojan làm phức tạp đáng kể cả việc phân tích phần mềm độc hại tĩnh và động cũng như trốn tránh sự phát hiện. Điều này đặt ra thách thức trong việc kích hoạt hoạt động độc hại trong sandbox hoặc trình mô phỏng.

Việc sử dụng VirBox bằng Trojan ngân hàng cũng là một xu hướng gần đây. Theo Group-IB, ba Trojan Android hiện đang hoạt động ở khu vực châu Á - Thái Bình Dương (APAC), bao gồm GoldDigger đang sử dụng kỹ thuật trốn tránh này.

Hình 1. Biểu diễn trực quan các tính năng hoạt động của GoldDigger

Do đó, việc phân tích động từng mẫu được bảo vệ bằng VirBox mất rất nhiều thời gian và cần có sự can thiệp thủ công. Các bản cập nhật thường xuyên cho VirBox khiến việc phân tích tĩnh về phần mềm độc hại đó không hiệu quả. Mục tiêu chính của Trojan ngân hàng là lây nhiễm càng nhiều thiết bị càng tốt và giành quyền truy cập vào tài khoản người dùng.

GoldDigger sử dụng các ứng dụng giả mạo tiếng Việt để tấn công nạn nhân. Các nhà nghiên cứu cũng phát hiện ra rằng Trojan này bao gồm các bản dịch ngôn ngữ cho tiếng Tây Ban Nha và tiếng Trung phồn thể, điều này ngụ ý rằng các cuộc tấn công này có thể mở rộng phạm vi ra ngoài Việt Nam, bao gồm các quốc gia nói tiếng Tây Ban Nha và các quốc gia khác trong khu vực APAC.

Phân phối phần mềm độc hại

GoldDigger lây lan qua các trang web giả mạo cửa hàng ứng dụng Google Play và một số công ty tại Việt Nam. Những kẻ tấn công rất có thể đã phân phối các liên kết đến các trang web này thông qua phương thức smishing (hình thức tấn công phi kỹ thuật thông qua tin nhắn SMS. Tin nhắn này có thể chứa các liên kết như trang web giả mạo) hoặc phishing truyền thống. Những trang web đó bao gồm các liên kết tải xuống ứng dụng Android độc hại (Hình 2).

.png)

Hình 2. Trang web giả mạo phân phối GoldDigger

Theo mặc định, tất cả các thiết bị Android đều tắt cài đặt “Install from Unknown Sources” để ngăn cài đặt ứng dụng từ các nguồn của bên thứ ba. Nếu tùy chọn này được bật thì APK từ các nguồn khác ngoài Google Play có thể được cài đặt. GoldDigger yêu cầu bật chức năng “Install from Unknown Sources” trên thiết bị của nạn nhân để tải xuống và cài đặt.

Lạm dụng dịch vụ trợ năng

Khi được khởi chạy, GoldDigger sẽ yêu cầu người dùng bật dịch vụ trợ năng của Android. Các dịch vụ trợ năng này nhằm hỗ trợ người dùng khuyết tật vận hành thiết bị của họ, cung cấp các khả năng như đọc màn hình, phóng đại, điều khiển dựa trên cử chỉ, chuyển giọng nói thành văn bản và các tính năng khác. Đáng tiếc là một số Trojan ngân hàng nhất định, chẳng hạn như Gustuff và Gigabud, đang khai thác tính năng này.

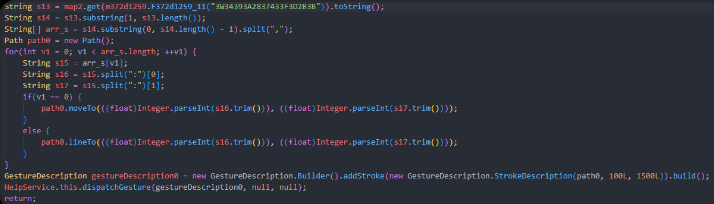

Việc cấp quyền dịch vụ trợ năng cho GoldDigger cho phép nó có được khả năng hiển thị đầy đủ về hành động của người dùng và tương tác với các thành phần giao diện người dùng.

Điều này có nghĩa là nó có thể xem số dư tài khoản của nạn nhân, lấy thông tin xác thực thứ hai được cấp để xác thực hai yếu tố và triển khai các chức năng ghi nhật ký thao tác bàn phím, cho phép nó đánh cắp thông tin xác thực.

GoldDigger giám sát 51 ứng dụng tài chính và tiền điện tử tại Việt Nam. Tất cả dữ liệu này được lọc đến các máy chủ chỉ huy và kiểm soát (C2).

.png)

Hình 3. Đánh cắp thông tin xác thực trong GoldDigger

Bằng cách lạm dụng dịch vụ trợ năng, GoldDigger đảm bảo một loạt khả năng xâm nhập. Dựa trên hành vi của các Trojan đã biết khác tương tự như GoldDigger, các nhà nghiên cứu không cho rằng chúng có sự khác biệt đáng kể.

Điều này bao gồm khả năng mô phỏng các tương tác của người dùng cho phép truy cập từ xa vào thiết bị, về cơ bản cung cấp cho thiết bị một cửa sau vào hệ thống của người dùng. Ngoài ra, nó cho phép bỏ qua xác thực hai yếu tố, cho phép GoldDigger thực hiện tạo thanh toán từ một thiết bị hợp pháp.

Hình 4. Mở khóa màn hình thiết bị tự động

Kết luận

Phần mềm độc hại ngân hàng như GoldDigger thường khai thác các dịch vụ hoặc quyền truy cập để thực hiện các hoạt động lừa đảo. Để giảm thiểu GoldDigger cũng như các mối đe dọa tương tự, Group-IB khuyến nghị người dùng luôn kiểm tra các bản cập nhật trên thiết bị di động của họ, tránh tải xuống ứng dụng từ các nguồn thứ ba không đáng tin cậy, bên cạnh đó cần đặc biệt kiểm tra xem ứng dụng yêu cầu những quyền gì sau khi tải xuống.

Group-IB đã thông báo đến các khách hàng của họ tại Việt Nam và nhiều khu vực khác có liên quan về những phát hiện của mình. Đồng thời, chủ động liên hệ với Trung tâm ứng cứu khẩn cấp không gian mạng Việt Nam (VNCERT) để chia sẻ các thông tin kỹ thuật cần thiết, bao gồm các chỉ số về khả năng bị xâm phạm, để VNCERT thực hiện các biện pháp giảm thiểu rủi ro thích hợp.

Hữu Tài

(tổng hợp)