Mã độc tống tiền IceFire mã hóa trên cả Linux và Windows

.jpg)

Các nhà nghiên cứu bảo mật của công ty an ninh mạng SentinelLab (Mỹ) cho biết, mã độc tống tiền IceFire đã quay trở lại và tấn công vào một số tổ chức truyền thông, giải trí trên khắp thế giới trong khoảng thời gian gần đây, bắt đầu từ giữa tháng 2/2023. Trước đó, mã độc này được phát hiện lần đầu tiên vào tháng 3/2022.

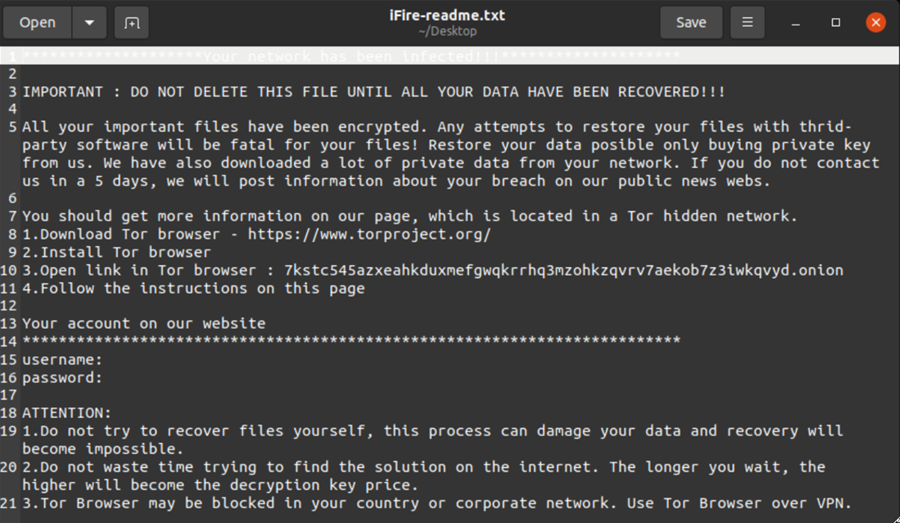

Khi đã xâm nhập và giành được quyền truy cập mạng mục tiêu, các tin tặc triển khai biến thể mã độc mới để mã hóa trên máy tính Linux của nạn nhân. Sau khi được thực thi, IceFire sẽ thực thi hai payload riêng biệt để mã hóa các tệp, kết hợp thêm phần mở rộng “.ifire” vào tên tệp, sau đó tự xóa chính nó và tệp nhị phân để ẩn dấu vết.

Đáng chú ý, IceFire không mã hóa tất cả các tệp trên Linux. Một số đường dẫn nhất định không được mã hóa để các phần quan trọng của hệ điều hành vẫn hoạt động. Phương pháp này nhằm ngăn chặn việc tắt hoàn toàn hệ thống và có thể gây ra thiệt hại không thể khắc phục, thậm chí còn gây gián đoạn nghiêm trọng hơn.

Ghi chú đòi tiền chuộc của IceFire trên Linux

Nhắm mục tiêu khai thác IBM Aspera Faspex

Để có quyền truy cập vào các hệ thống mục tiêu và triển khai payload độc hại, các nhà phát triển của IceFire đã tiến hành khai thác lỗ hổng Pre-auth RCE trong phần mềm chia sẻ tệp IBM Aspera Faspex (CVE-2022-47986).

Mặc dù lỗ hổng nghiêm trọng này đã được IBM vá vào tháng 1/2023, tuy nhiên công ty bảo mật Assetnote đã công bố một bản báo cáo kỹ thuật có chứa mã khai thác vào đầu tháng 2/2023.

SentinelLabs cho biết: “So với Windows, Linux khó triển khai mã độc tống tiền hơn, đặc biệt là khi triển khai trên quy mô lớn. Hiện nay, các tin tặc đã chuyển sang khai thác các lỗ hổng ứng dụng, tương tự như cách mà nhà phát triển IceFire đã chứng minh bằng việc phân phối payload độc hại thông qua một lỗ hổng IBM Aspera”.

Phiên bản IceFire trên Linux là tệp nhị phân ELF 64 bit 2,18 MB được biên dịch bằng gcc cho kiến trúc AMD64. Các nhà nghiên cứu tại SentinelLab đã thử nghiệm trên các bản phân phối Ubuntu và Debian và chạy thành công trên các hai hệ thống thử nghiệm. Mã độc này nhắm mục tiêu cụ thể đến các máy chủ CentOS dựa vào lỗ hổng của phần mềm máy chủ tệp IBM Aspera Faspex.

Hầu hết các chủng mã độc tống tiền đều có thể mã hóa máy chủ Linux

IceFire từ chiến lược tấn công chủ yếu vào các máy tính Windows, giờ đây đã mở rộng mục tiêu đến các hệ thống Linux, phù hợp với các nhóm mã độc tống tiền khác cũng đã bắt đầu tấn công trên nền tảng Linux thời gian gần đây. Động thái này phù hợp với xu hướng khi các doanh nghiệp đang chuyển đổi sang máy ảo VMware ESXi chạy trên Linux, cung cấp khả năng quản lý thiết bị tốt hơn và xử lý tài nguyên hiệu quả hơn nhiều.

Các nhóm tin tặc tống tiền có thể sử dụng một lệnh duy nhất để mã hóa hàng loạt máy chủ Linux của nạn nhân sau khi phát tán sự lây nhiễm của chúng trên các máy chủ ESXi.

Mặc dù IceFire không nhắm mục tiêu cụ thể đến các máy ảo VMware ESXi, tuy nhiên bộ mã hóa Linux của nó cũng hoạt động hiệu quả, thể hiện qua các tệp mã hóa từ các nạn nhân đã được tải lên ID-Ransomware (trang web để giúp người dùng nhận biết máy tính có bị nhiễm mã độc tống tiền nào và hỗ trợ tìm ra phương án xử lý) để phân tích.

SentinelLabs cho biết: “Sự phát triển này của IceFire là một dự báo về sự hiện diện của các chủng mã độc tống tiền nhắm vào Linux sẽ tiếp tục được các nhóm tin tặc thực hiện cho đến năm 2023”. Hiện tại, IceFire được cho là đã ảnh hưởng đến các mục tiêu tại Thổ Nhĩ Kỳ, Iran, Pakistan và UAE.

Mã độc tống tiền không phải là phần mềm độc hại duy nhất nhắm mục tiêu vào hệ điều hành Linux. Vào tháng 12/2012, Trend Micro đã phát hiện các tin tặc sử dụng mã độc Chaos RAT nhằm cải thiện hiệu quả trong các chiến dịch tấn công khai thác tiền điện tử trên các hệ thống Linux.

Hồng Đạt