Thế giới bước qua năm thứ 6 chống mã độc tống tiền

.png)

Ransomware - công cụ của nhiều băng đảng tội phạm mạng

Ransomware là một dạng phần mềm độc hại được thiết kế để mã hóa các tệp trên thiết bị, hiển thị những thông tin liên quan đến chúng và làm cho các hệ thống bị nhiễm mã độc đó không hoạt động được. Kẻ điều khiển mã độc sau đó sẽ yêu cầu tiền chuộc trong trao đổi để giải mã. Theo trình tự thời gian đã định, mã độc được điều chỉnh chiến thuật để đe doạ phá hoại hoặc đánh cắp dữ liệu của nạn nhân, gây áp lực đòi nạn nhân phải trả tiền nếu không sẽ phát tán dữ liệu bị đánh cắp. Việc áp dụng cả hai chiến thuật là được gọi là “tống tiền kép”. Trong vài trường hợp, tin tặc có thể lọc dữ liệu và đe dọa sẽ phát tán dữ liệu nhằm tống tiền mà không cần sử dụng ransomware. Sự cố ransomware và đánh cắp dữ liệu có thể ảnh hưởng nghiêm trọng đến các quy trình kinh doanh, khiến các tổ chức không thể truy cập dữ liệu cần thiết để vận hành và phân phối các dịch vụ quan trọng.

Thế giới thiệt hại nặng nề bởi mã độc tống tiền Wanacry

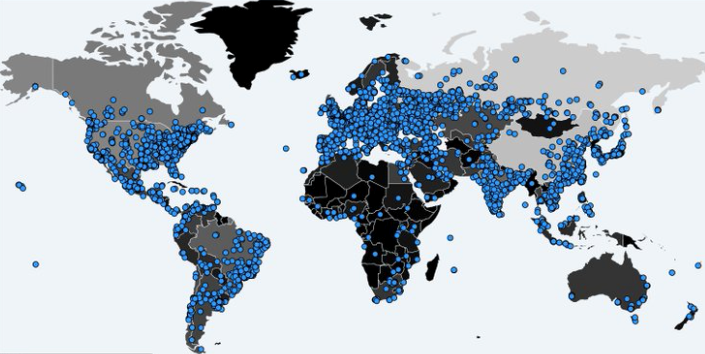

Vào tháng 5/2017, một cuộc tấn công không gian mạng quy mô lớn sử dụng mã độc tống tiền WannaCry đã diễn ra từ ngày 12 - 15/5. WannaCry (còn được gọi là WannaDecryptor 2.0) là phần mềm mã độc tống tiền tự lan truyền trên các máy tính sử dụng hệ điều hành Microsoft Windows.

Cuộc tấn công này đã ảnh hưởng đến Telefónica và một số công ty lớn khác ở Tây Ban Nha, sau đó cơ sở Dịch vụ y tế quốc gia NHS của Anh, FedEx của Mỹ và các mục tiêu khác ở 99 quốc gia cũng được báo cáo là đã bị tấn công vào quãng thời gian này. Nhóm điều khiển WannaCry được cho là khai thác lỗ hổng EternalBlue, được Cơ quan An ninh quốc gia Hoa Kỳ (NSA) phát triển để tấn công máy tính chạy hệ điều hành Microsoft Windows. Mặc dù đã có bản vá cho các lỗ hổng này vào ngày 14/3/2017, song sự chậm trễ trong việc cập nhật bảo mật đã làm cho nhiều người dùng và các tổ chức, doanh nghiệp bị tấn công.

Sau 3 ngày, WannaCry đã lây nhiễm trên 200.000 máy tính ở 150 quốc gia (con số thống kê đến ngày 14/5/2017), ước tính gây thiệt hại cho nền kinh tế toàn cầu gần 4 tỷ USD.

Mã độc WannaCry xuất hiện

Một số thông tin về mã độc WannaCry tấn công mạng trong ngày 12/5/2017 được Hãng RT Nga cập nhật như sau:

• Vào hồi 18:46 GMT, công ty phần mềm bảo mật Avast đã báo cáo có sự gia tăng hoạt động của phần mềm độc hại bắt đầu từ 8 giờ sáng CET (07:00 GMT), đồng thời cho biết thêm rằng nó nhanh chóng leo thang thành một đợt lây lan lớn. Công ty cho biết chỉ trong vài giờ, hơn 57.000 cuộc tấn công đã được phát hiện trên toàn thế giới.

• Sau đó, nhà cung cấp dịch vụ chống virus và an ninh mạng đa quốc gia của Nga, Kaspersky Lab cho biết, 74 quốc gia trên toàn cầu đã bị ảnh hưởng, số lượng nạn nhân vẫn tiếp tục gia tăng.

• 18:50 GMT, phần mềm mã độc tống tiền - WanaCrypt0r 2.0 đã lây nhiễm các bệnh viện của Dịch vụ y tế quốc gia NHS Anh và Telefónica, công ty viễn thông quốc gia lớn nhất của Tây Ban Nha…

• 19:39 GMT, tại Nga, hãng viễn thông khổng lồ Megafon đã bị ảnh hưởng. Người phát ngôn của Megafon, Pyotr Lidov nói với RT: "Loại virus đang lan rộng trên toàn thế giới và yêu cầu tiền chuộc là 300 USD đã được tìm thấy trên một số lượng lớn máy tính của chúng tôi vào nửa cuối ngày hôm nay".

• 19:56 GMT, các máy tính tại Bộ Nội vụ Nga đã bị nhiễm phần mềm độc hại. Người phát ngôn Irina Volk cho biết, khoảng 1.000 PC chạy Windows đã bị ảnh hưởng, chiếm gần 1% tổng số máy tính trong Bộ.

• 20:46 GMT, Tập đoàn dịch vụ chuyển phát đa quốc gia FedEx của Mỹ cho biết, họ đang đối phó với một cuộc tấn công mạng. “Giống như nhiều công ty khác, FedEx đang gặp phải sự can thiệp vào một số hệ thống dựa trên Windows do phần mềm độc hại gây ra. Chúng tôi đang triển khai các bước khắc phục nhanh nhất có thể. Chúng tôi rất tiếc về bất kỳ sự bất tiện nào đối với khách hàng của mình”, người phát ngôn của FedEx đã thông báo với RT.

.png)

Hình 1. Hãng RT cập nhật tình hình liên quan đến Wannacry

Hãng RT cũng cho biết, đến 03:51 GMT ngày 13/5/2017, hơn 100.000 hệ thống đã bị lây nhiễm trên toàn thế giới vòng trong 24 giờ. Số lượng trùng khớp theo kỹ thuật đảo ngược và kết quả nghiên cứu phần mềm độc hại của hãng Avast cũng như trình theo dõi công khai của hãng MalwareTech.

Hãng RT cập nhật đến 09:37 GMT ngày 13/5/2017, Công ty an ninh mạng Avast đã báo cáo rằng, sự lây nhiễm của WannaCry đã lan rộng đến khoảng 126.000 máy tính ở 104 quốc gia. Nga, Ukraine và Đài Loan là những quốc gia bị ảnh hưởng nhiều nhất bởi ransomware.

Hãng này cũng cho biết thêm, đến 10:23 GMT ngày 14/5/2017, WannaCry đã tấn công khoảng 200.000 nạn nhân ở hơn 150 quốc gia. Hãng cũng trích lời của Giám đốc Europol Rob Wainwright nói với ITV rằng, “Phạm vi tiếp cận toàn cầu là chưa từng có. Con số mới nhất là hơn 200.000 nạn nhân ở gần 150 quốc gia và trong số nạn nhân có nhiều doanh nghiệp, bao gồm cả các tập đoàn lớn”.

Những thông tin xoay quanh cuộc tấn công WannaCry

Thông tin xung quanh cuộc tấn công mã độc tống tiền trong ngày 12/5/2017 được RT cập nhật như sau:

• 20:34 GMT, sau vụ tấn công WannaCry, WikiLeaks nhắc lại việc họ đã công bố một loạt thông tin rò rỉ về Cơ quan Tình báo Trung ương (CIA) Mỹ trong một tuyên bố có tên mã là "Vault 7" Tuyên bố nêu rằng, CIA đã mất quyền kiểm soát phần lớn kho vũ khí hack của mình bao gồm phần mềm độc hại, virus, trojan, trang web này cũng cho biết dữ liệu bị mất lên tới hơn vài trăm triệu dòng mã, mang lại cho người sở hữu toàn bộ khả năng hack của CIA. WikiLeaks cảnh báo trong thông cáo báo chí rằng: Một khi vũ khí không gian mạng đơn lẻ được thả lỏng, nó có thể lan truyền khắp thế giới trong vài giây, được sử dụng bởi các quốc gia đối địch, tội phạm mạng và kể cả các tin tặc tuổi teen.

• 21:03 GMT, Bruno Kramm, Chủ tịch Chi nhánh Berlin của Pirate Party nói rằng, rất nhiều lỗ hổng nằm trong các cửa hậu được tích hợp trong nhiều hệ điều hành, đặc biệt là các hệ điều hành đã lỗi thời và chúng ta phải suy nghĩ lại về cách tiếp cận của mình đối với an ninh mạng. “Chúng ta nên làm việc nhiều hơn nữa với phần mềm nguồn mở, với các hệ thống Linux là nguồn mở và chúng ta phải sử dụng mã hóa và phải thực hiện nhiều biện pháp bảo mật hơn cho cơ sở hạ tầng quan trọng đặc biệt".

Ông ấy cho rằng, các công cụ NSA bị rò rỉ đã hỗ trợ, tạo điều kiện thuận lợi cho cuộc tấn công. Nhưng điều đáng buồn là người dùng càng biết về việc NSA có phần mềm này, thì sẽ biết rằng phần mềm này cũng được mua bán. Không có phần mềm nào có thể giữ cho riêng mình bên trong hệ thống. Kể từ thời điểm NSA làm việc với phần mềm, người dùng cũng có thể nhận được phần mềm và sau khi nhận được phần mềm, người dùng có thể sử dụng phần mềm theo cách của riêng mình. Vì vậy, về cơ bản, đó thực sự là một vấn đề ngay từ khi họ bắt đầu làm việc này.

• 22:02 GMT, người dùng PC có bản cập nhật Windows trên máy tính cá nhân để chống lại cuộc tấn công phần mềm độc hại phiên bản gần nhất, Microsoft đã cho biết trong một tuyên bố như vậy. Công ty cho biết, những người đang chạy phần mềm chống virus miễn phí của chúng tôi và đã bật Windows Update đều được bảo vệ. Chúng tôi đang làm việc với khách hàng để cung cấp hỗ trợ bổ sung.

• 22:50 GMT, Văn phòng Bảo mật thông tin liên bang Đức (BSI0) đã đưa ra cảnh báo qua Twitter rằng người dùng nên cài đặt bản vá MS17-010 của Microsoft. Ngoài ra, BSI tuyên bố rằng bản vá của Microsoft ngăn chặn việc khai thác lỗ hổng bảo mật và nhắc nhở rằng việc sao lưu thường xuyên các tệp máy tính là đặc biệt quan trọng.

• 22:52 GMT, phát ngôn viên Irina Volk cho biết, hoạt động của mã độc tống tiền WannaCry trong các hệ thống của Bộ Nội vụ Nga đã được “cô lập”. Bà nói thêm: “Việc rò rỉ thông tin chính thức từ các nguồn thông tin của Bộ Nội vụ hoàn toàn bị loại trừ.” Trước đó, Volk nói rằng xấp xỉ 1% PC tại Bộ Nội vụ Nga sử dụng Microsoft Windows đã bị nhiễm phần mềm độc hại, trong khi tất cả các hệ thống quan trọng dựa trên kiến trúc do Nga sản xuất đều hoàn toàn an toàn.

Hình 2. Twitter WATCHOM cập nhật tình hình lây nhiễm Wannacry đến 06:11 GMT ngày 13/5/2017 (nguồn RT)

Đến 15:37 GMT ngày 13/5/2017, Hãng RT cho biết, một nhà nghiên cứu an ninh mạng 22 tuổi ở Anh được ghi nhận là người đã giúp ngăn chặn sự lây lan của Wannacry toàn cầu với việc vô tình kích hoạt "công tắc tiêu diệt" trong phần mềm độc hại.

Ransomware 2023 - “khóa từng bit”

Các chuyên gia nhận định rằng, ransomware vẫn đang diễn ra và tiếp tục tàn phá các doanh nghiệp cả lớn và nhỏ. Để tìm kiếm lợi nhuận, những kẻ tấn công nhắm mục tiêu vào tất cả các loại hình tổ chức, từ các tổ chức chăm sóc sức khỏe và giáo dục đến các nhà cung cấp dịch vụ và doanh nghiệp công nghiệp, ảnh hưởng đến hầu hết mọi khía cạnh trong đời sống xã hội.

Một vài con số của năm 2022

Năm 2022, các giải pháp của Kaspersky đã phát hiện hơn 74,2 triệu cuộc tấn công bằng mã độc tống tiền, nhiều hơn 20% so với năm 2021 (61,7 triệu). Ransomware luôn lập những kỷ lục mới trong các cuộc tấn công mạng.

Nghiên cứu gần đây đã chứng minh rằng năm 2022, 61% phản hồi khắc phục thảm họa đã được kích hoạt do mã độc tống tiền và các doanh nghiệp phải mất trung bình 21 ngày để khôi phục.

Christopher Rogers, Nhà truyền bá công nghệ tại Zerto (thuộc Hewlett Packard Enterprise) cho biết: “Rất may, kể từ cuối năm 2017 (cũng là năm của NotPetya), chúng tôi chưa phải hứng chịu một cuộc tấn công nào ở quy mô tương tự”. Ông cũng cho rằng, ransomware rất khó để suy yếu; trên thực tế, nó chỉ mới bước vào thời kỳ hoàng kim.

Kẻ tấn công thay đột nhập bằng đăng nhập

Mặc dù hiểu được nguyên nhân chính của ransomware là bước quan trọng đầu tiên, nhưng có thể có những quan niệm sai lầm nghiêm trọng, thậm chí ngay cả đối với các chuyên gia bảo mật dày dạn kinh nghiệm. Jasson Casey, Giám đốc Công nghệ của Beyond Identity giải thích thêm rằng: “Kẻ tấn công không đột nhập, chúng đăng nhập.”

Mật khẩu

Mật khẩu từ lâu đã là mục tiêu chính của tin tặc và đại diện cho liên kết yếu nhất trong chuỗi bảo mật của tổ chức. Casey từ Beyond Identity cho rằng, các kỹ thuật đánh cắp mật khẩu mà hacker sử dụng đã phát triển kể từ khi xuất hiện WannaCry.

Báo cáo năm 2022 của Verizon minh họa rằng, phần lớn đáng kể các vụ vi phạm ransomware là do thông tin đăng nhập bị đánh cắp. Kể từ năm 2017, đăng nhập bằng mật khẩu là một trong những phương thức truy cập nhiều nhất và gần 30% số mật khẩu được sử dụng đã bị đánh cắp.

Casey cho biết thêm: “Mặc dù vậy, các tổ chức vẫn tiếp tục sử dụng cơ sở hạ tầng bảo mật thời “tiền sử”, thực tế là tạo ra một tấm thảm chào đón những kẻ tấn công. “ác phương thức xác thực bằng mật khẩu hoặc MFA truyền thống có thể đã lỗi thời khiến các tổ chức gặp rủi ro. Bất kể mật khẩu có bao nhiêu chữ cái hoặc biến thể, bất kỳ mật khẩu dùng một lần hoặc thông báo “hỗ trợ” cùng với mật khẩu…, thì chúng cũng không bao giờ an toàn”.

Các lỗ hổng

Laurie Mercer, Giám đốc Kỹ thuật bảo mật tại HackerOne cho biết thêm rằng, các lỗ hổng chưa được vá là một trong những phương thức truy cập phổ biến nhất của giới tội phạm. “Điều này không có gì đáng ngạc nhiên khi ai đó cho rằng tội phạm mạng có cơ sở dữ liệu CVE trong tầm tay. Ngoài các CVE đã biết, các tài sản không xác định của tổ chức có khả năng gây ra rủi ro thậm chí còn lớn hơn”.

Nghiên cứu về bề mặt tấn công cho thấy, 1/3 các tổ chức được hỏi cho biết họ quan sát được ít hơn 75% bề mặt tấn công đối với tổ chức mình.

Cơ hội và nguy cơ

Khai thác EDR

Randeep Gill, nhà chiến lược an ninh mạng chính tại Exabeam, cho biết thêm, các giải pháp phát hiện và phản hồi điểm cuối (Endpoint Detection and Response - EDR) cũng có khả năng bị khai thác cao. Nếu kẻ đối nghịch tận dụng lợi thế của công cụ EDR, chúng sẽ có quyền truy cập vào nhiều loại phép đo từ xa của tổ chức, bao gồm xác thực người dùng và danh tính, quyền truy cập vào tệp, biến của hệ thống và ứng dụng kinh doanh chính. Tất cả những điều này làm tăng phạm vi mà ransomware có thể được triển khai trên mạng.

Ransomware

Christopher Rogers tại Zerto cho biết, “Vào năm 2023, mối đe dọa của ransomware không phải là nếu, mà là khi nào. Bằng cách tận dụng công nghệ phù hợp và nắm bắt khả năng phục hồi, các tổ chức có thể đảm bảo rằng khi một cuộc tấn công xảy ra, thiệt hại và thời gian ngừng hoạt động chỉ là một phần nhỏ so với những gì có thể xảy ra".

“Ngày Anti-Ransomware là một lời nhắc nhở rõ ràng về thiệt hại mà tội phạm mạng có thể gây ra cho một tổ chức”, Andy Bates, Giám đốc Thực hành của Node4 đánh giá. “Thời gian ngừng hoạt động trung bình sau một cuộc tấn công bằng mã độc tống tiền là 22 ngày, trong thời gian đó, tổ chức phải gánh chịu thiệt hại lớn về uy tín và tài chính. Mặc dù ransomware chắc chắn không phải là mối đe dọa mới đối với các tổ chức, nhưng các cuộc tấn công như vậy đã gia tăng về tần suất và mức độ nghiêm trọng trong những năm gần đây”, Andy Bates đã nói.

Số vụ tấn công trong tháng 3/2023 lớn nhất kể từ ransomwre xuất hiện

Trên thực tế, tháng 3/2023 là tháng xảy ra nhiều cuộc tấn công ransomware nhất từng được các nhà phân tích an ninh mạng ghi nhận kể từ khi hồ sơ được thiết lập vào năm 1989, với 459 cuộc tấn công diễn ra trong 31 ngày. Các nhà phân tích an ninh mạng của Karpersky đã thống kê top 5 các nhóm ransomware theo số lượng nạn nhân được công bố trong quý 1 năm 2023 (Bảng 1).

.png)

Bảng 1. Năm nhóm ransomware hàng đầu theo số lượng nạn nhân được công bố (nguồn Karpersky)

Thay đổi trong chiến thuật tấn công

Andy Swift, Giám đốc kỹ thuật bảo đảm an ninh mạng của Six Degrees đánh giá rằng, tình hình phòng chống ransomware vào năm 2023 trên thế giới sáng sủa hơn và dường như đã được tinh chỉnh. Thời của các sự kiện mã hóa hàng loạt, được chứng minh là khá đột phá vào thời đó, đã qua lâu rồi. Thay vào đó, các kỹ thuật mà chúng ta đang thấy những kẻ tấn công sử dụng ngày nay tiên tiến hơn nhiều...”.

“Thế giới đã trở nên tốt hơn trong việc bảo vệ và phục hồi, do vậy tác động của mã hóa hàng loạt không còn dễ dàng như trước đây nữa. Để vượt qua điều này, những kẻ tấn công đã phải phát triển và thay đổi những gì chúng thực sự đòi tiền chuộc. Những vấn đề như "chúng tôi đã khóa tất cả các hệ thống của bạn hay trả tiền cho chúng tôi để mở khóa chúng” không còn áp dụng trên quy mô lớn nữa. Ngày nay, tất cả là về chất lượng của dữ liệu. Vào năm 2022, chúng tôi thậm chí còn thấy các nhóm hoàn toàn không sử dụng tải trọng mà chỉ dựa vào việc tống tiền dữ liệu”.

Làm việc từ xa trong các tổ chức đã thêm một lớp phức tạp khác cho nhiệm vụ bảo đảm an toàn thông tin. Yêu cầu kết nối dành cho các chuyên gia ở tuyến đầu và tại hiện trường đã bùng nổ trong những năm gần đây, với những người làm việc trên các phương tiện giao thông công cộng, xe tải, tàu gần bờ và môi trường bán lẻ, tất cả đều yêu cầu quyền truy cập vào các ứng dụng để tiến hành công việc. Tuy nhiên, điều này có thể khiến nhân viên phụ thuộc vào thiết bị cá nhân của họ và mạng wifi công cộng không an toàn.

“Ước tính có khoảng 43% người dùng đã bị xâm phạm bảo mật trực tuyến khi sử dụng Wifi công cộng, cơ hội cho các tác nhân đe dọa đặt phần mềm tống tiền hoặc phần mềm độc hại thông qua các mạng không an toàn này sẽ khiến dữ liệu của công ty (và khách hàng của họ) gặp rủi ro”, chuyên gia Hubert Da Costa, CRO tại Celerway giải thích.

CRO này cũng chia sẻ, các hành động chiến lược để cung cấp khả năng bảo vệ cho các mạng dễ bị tổn thương: “Các tình huống làm việc từ xa phải có một mạng được thiết kế với phương pháp Zero Trust làm nền tảng cho an ninh mạng của họ, nếu không sẽ có nguy cơ bị ảnh hưởng nghiêm trọng đến tài chính hoặc danh tiếng của tổ chức”.

Dự đoán của Karpersky về xu hướng thời gian còn lại năm 2023

Khi rà soát lại các sự kiện của năm 2022 và đầu năm 2023, đồng thời phân tích các dòng ransomware khác nhau, các chuyên gia của Karpersky đã cố gắng tìm hiểu xem điều gì sẽ xảy ra tiếp theo trong lĩnh vực này. Những quan sát này làm cơ sở để Karpersky đề xuất ba xu hướng tiềm ẩn mà họ tin rằng sẽ định hình bối cảnh các mối đe dọa trong thời gian còn lại của năm 2023.

Xu hướng 1: Nhiều chức năng nhúng hơn

Các chuyên gia của Karpersky đã thấy một số nhóm tội phạm đã mở rộng chức năng của phần mềm mã độc tống tiền trong năm 2022. Các tính năng Tự phát tán (Self-spreading), Thật hay giả (real or fake) là các bổ sung mới đáng chú ý nhất. Họ đã phát hiện được, nhóm BlackBasta tự phát tán ransomware bằng cách sử dụng thư viện LDAP để lấy danh sách các máy có sẵn trên mạng.

Nhóm LockBit đã thêm tính năng được gọi là “tự phát tán” vào năm 2022, nhằm tiết kiệm công sức chạy các công cụ như PsExec (một công cụ tiện ích cho phép quản trị viên hệ thống điều khiển máy tính từ xa) theo cách thủ công.

Phần mềm mã độc tống tiền Play là một mã độc điển hình có cơ chế tự lây lan. Nó thu thập các IP khác nhau đã kích hoạt SMB, một giao thức chia sẻ file phổ biến trong hệ điều hành Windows. Sau đó, thiết lập kết nối với các IP này, gắn tài nguyên SMB, tự sao chép và chạy trên các máy mục tiêu.

Nhiều nhóm ransomware nổi tiếng gần đây đã áp dụng tính năng tự lan truyền, điều này cho thấy xu hướng này sẽ tiếp tục.

Xu hướng 2: Lạm dụng trình điều khiển

Lạm dụng trình điều khiển dễ bị tổn thương cho các mục đích xấu có thể là một thủ thuật cũ trong sách, nhưng nó vẫn hoạt động tốt, đặc biệt là trên trình điều khiển chống virus (AV). Trình điều khiển nhân Avast Anti Rootkit chứa một số lỗ hổng đã bị nhóm AvosLocker khai thác trước đây. Vào tháng 5/2022, SentinelLabs đã mô tả chi tiết hai lỗ hổng mới (CVE-2022-26522 và CVE-2022-26523) trong trình điều khiển. Những lỗ hổng này sau đó đã bị khai thác bởi nhiều băng nhóm, trong đó nổi lên là họ mã độc tống tiền AvosLocker.

Các chuyên gia tại TrendMicro cũng đã có báo cáo về một tác nhân ransomware lạm dụng trình điều khiển chống gian lận Genshin Impact bằng cách sử dụng trình điều khiển này để triệt tiêu tính năng bảo vệ điểm cuối trên máy mục tiêu.

Trường hợp mới nhất được báo cáo bởi Kaspersky khá kỳ lạ bởi lần đầu xuất hiện các chứng chỉ ký mã hợp pháp bị đánh cắp và sau đó được sử dụng cho ransomware. Trong đó có chứng chỉ của Nvidia và chứng chỉ của Công ty Viễn thông Kuwait bị rò rỉ đã được sử dụng để ký một trình điều khiển độc hại, sau đó được sử dụng trong các cuộc tấn công chống lại các tổ chức tại Albania.

Xu hướng 3: Áp dụng mã từ các họ mã độc khác để thu hút nhiều chi nhánh hơn nữa

Các nhóm ransomware lớn đang mượn các khả năng từ mã bị rò rỉ hoặc mã được mua từ các băng nhóm khác để cải thiện các chức năng của phần mềm độc hại.

Gần đây, các chuyên gia Karpersky đã thấy nhóm LockBit sử dụng ít nhất 25% mã Conti bị rò rỉ và phát hành một phiên bản mới. Các sáng kiến như thế này cho phép các chi nhánh làm việc với mã quen thuộc, trong khi những kẻ khai thác phần mềm độc hại có cơ hội tăng cường khả năng tấn công mạng. Các băng nhóm đang làm việc cùng nhau để phát triển các chiến lược tiên tiến nhằm phá vỡ các biện pháp bảo mật và nâng cấp các cuộc tấn công.

Xu hướng này đã làm phát sinh các doanh nghiệp ransomware xây dựng các công cụ hack chất lượng cao và bán chúng cho các doanh nghiệp ransomware khác trên thị trường chợ đen.

Hình 3. Ngày 7/6/2023, Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng và Cục Điều tra Liên bang đã công bố Tư vấn chung về An ninh mạng trong dự án #Stopransomware (nguồn CISA.com)

Một số khuyến nghị

Laurie Mercer, Giám đốc Kỹ thuật Bảo mật tại HackerOne cho rằng: “Khi những điều chưa biết còn quá rộng lớn thì không có gì ngạc nhiên khi ransomware đang gia tăng. Các tổ chức nên thường xuyên đánh giá và cải thiện các hoạt động bảo mật, cập nhật thông tin tình báo mới nhất về mối đe dọa và đầu tư cho các đánh giá bảo mật của các chuyên gia bảo mật, người kiểm tra và tin tặc lành nghề”.

“Các doanh nghiệp cho phép tin tặc có đạo đức truy cập vào hệ thống của họ sẽ đảm bảo các lối vào không xác định bị chặn một cách hiệu quả. Tin tặc đạo đức là giải pháp thực nghiệm hiệu quả để tìm ra các mánh khoé không thiếu tính sáng tạo của tội phạm mạng, những kẻ có vô số tài nguyên và nhân lực để tìm ra các lỗ hổng trong tài sản của các tổ chức”.

Randeep Gill, nhà Chiến lược an ninh mạng chính tại Exabeam khuyến nghị, “Vào Ngày chống Ransomware, tôi muốn nhắc nhở các doanh nghiệp không chỉ dừng lại ở các giải pháp EDR để cải thiện tình trạng bảo mật và giảm thiểu rủi ro bị tấn công bởi ransomware. Các nhóm bảo mật cần hiển thị đầy đủ và toàn diện nguy cơ bị tấn công mạng trên mọi môi trường không chỉ dừng ở nhật ký điểm cuối. Để hình dung bức tranh toàn cảnh, CISO và nhóm bảo mật của họ phải có khả năng giám sát hành vi của người dùng và thiết bị trên toàn bộ mạng để phân biệt giữa hành vi bình thường và bất thường”.

Để chống lại các chiến thuật luôn thay đổi của các phần mềm tống tiền, Karpersky khuyên các tổ chức và chuyên gia bảo mật nên:

- Cập nhật bảo mật kịp thời các phần mềm đang sử dụng để ngăn ngừa lây nhiễm ransomware;

- Sử dụng các giải pháp bảo mật được thiết kế riêng để bảo vệ cơ sở hạ tầng mạng khỏi các mối đe dọa khác nhau, bao gồm các công cụ chống phần mềm tống tiền, bảo vệ chống tấn công có chủ đích, EDR...;

- Luôn cập nhật kiến thức cho SOC hoặc nhóm bảo mật thông tin của tổ chức về các chiến thuật và kỹ thuật ransomware bằng cách sử dụng dịch vụ Threat Intelligence, một nguồn thông tin quan trọng toàn diện về các thủ thuật mới của tội phạm mạng.

Thay cho lời kết

Các chuyên gia đánh giá rằng, ransomware đã tồn tại trong nhiều năm, phát triển thành một ngành công nghiệp mã độc. Các tác nhân đe dọa đã thử nghiệm các thủ tục và chiến thuật tấn công mới, đồng thời luôn luôn khai thác hiệu quả các phương pháp tấn công hiện có. Hiện nay, ransomware có thể được coi là một ngành công nghiệp đang tăng trưởng. Điều này đòi hỏi cộng đồng bảo mật cần có những chiến thuật, kỹ thuật và giải pháp bảo mật hệ thống tốt hơn.

Ngày Anti-ransomware 2023 đã trôi qua, tuy không có những cuộc tấn công mạng rầm rộ, nhưng những tiềm ẩn nguy hại của mã độc tống tiền vẫn rình rập không gian mạng bởi vẫn còn đó các tác nhân đe doạ và các công cụ tấn công mạng. Có lẽ người ta không nên trông chờ vào những phút toả sáng (kích hoạt "công tắc tiêu diệt") như trường hợp của nhà nghiên cứu trẻ tuổi người Anh để cứu giúp trong đại dịch Wannacry.

Từ trang web của CISA, ngày 7/6/2023, Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng (CISA) và Cục Điều tra Liên bang (FBI) đã công bố Tư vấn chung về An ninh mạng (CSA) với các hành động và biện pháp giảm thiểu được đề xuất để bảo vệ chống lại và giảm tác động từ Nhóm mã độc tống tiền CL0P khai thác lỗ hổng MOVEit (CVE-2023) -3436). Điều này cho thấy các tổ chức, doanh nghiệp tại Mỹ và các nước khác vẫn đang còn nhiều lo lắng và phải gồng mình đối phó với tấn công của mã độc tống tiền.

Các chuyên gia vẫn thường xuyên đưa ra những khuyến cáo về thay đổi thói quen, cách nhìn nhận về an ninh mạng và tội phạm mạng, đồng thời đưa ra những giải pháp bảo mật mạng mới với hy vọng giảm bớt thiệt hại do mã độc tống tiền gây ra đối với không gian mạng.

|

Tài liệu tham khảo 1. https://securelist.com/new-ransomware-trends-in-2023/109660/ |

Nguyễn Khang