Mã độc Silver Sparrow lây nhiễm hơn 30.000 MacBook ở 153 quốc gia

Không chỉ tấn công hàng loạt máy MacBook, mã độc Silver Sparrow phát tán và che giấu các hành động khiến các chuyên gia an ninh mạng gần như mất cảnh giác. Hơn nữa, họ không những không kiểm soát được đường truyền của Silver Sparrow mà vẫn không biết mục đích cuối cùng của nó là gì. Nói cách khác, Silver Sparrow có khả năng đánh cắp dữ liệu và tự xóa dấu vết sau khi lây nhiễm.

Điều đáng sợ của Silver Sparrow

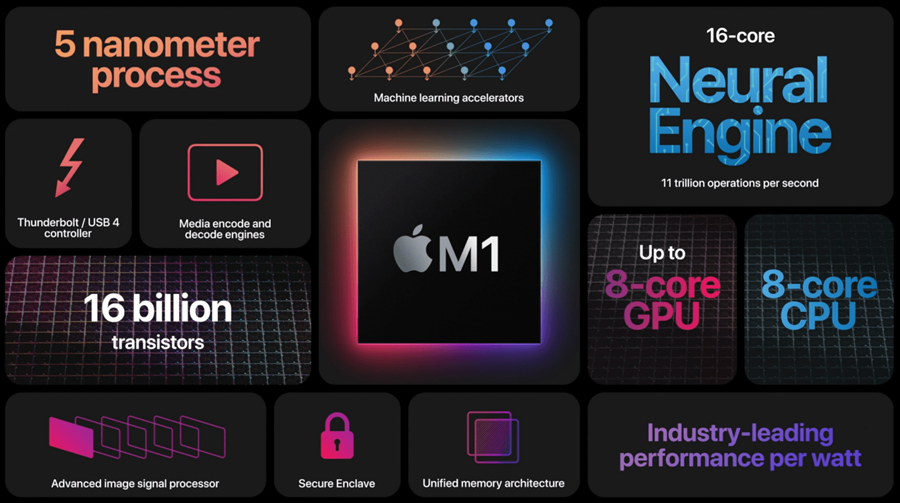

Có gì đặc biệt về loại mã độc mới này? Trước hết, đây là một phần mềm độc hại được viết bằng Java, rất hiếm đối với MacOS. Ngoài ra, nó cũng cập nhật một phiên bản phần mềm dành riêng cho M1. Trong số hai phiên bản hiện tại của phần mềm, một phiên bản dành cho các thiết bị Mac dòng Intel và phiên bản còn lại dành cho các thiết bị Mac dựa trên M1 trở lên.

Mã độc này có tốc độ phát tán nhanh, độ phủ rộng, khả năng tương thích mạnh mẽ với M1, điều quan trọng nhất là các chuyên gia vẫn chưa khám phá ra cách thức lây lan của nó. Các chuyên gia nhận thấy rằng cơ sở hạ tầng của Silver Sparrow được lưu trữ trên Amazon Web Services s3, đây là tài nguyên đám mây mà hầu hết các công ty đang sử dụng.

Điều đáng sợ ở Silver Sparrow là các nhà nghiên cứu bảo mật đã phát hiện ra rằng nó vẫn đang trong thời kỳ ngủ yên, do chưa phát hiện ra payload. Hơn nữa, Silver Sparrow còn có chương trình "tự hủy", có thể tự xóa mình sau khi thực tế mà không để lại bất kỳ dấu vết nào. Phần mềm độc hại này chỉ gửi một thông báo đến máy chủ mỗi giờ mà không có bất kỳ hành động lớn nào, nhưng một khi các điều kiện kích hoạt được đáp ứng, nó sẽ gây ra hậu quả nghiêm trọng.

Hiện tại, chỉ có MacBook Pro, MacBook Air và Mac mini mới đang sử dụng chip M1 mới của Apple. Công nghệ này dự kiến sẽ mở rộng trên dòng máy Mac trong hai năm tới. Do tất cả máy tính Mac mới dự kiến sẽ trang bị chip mới của Apple trong tương lai gần, nên chắc chắn mã độc sẽ bắt đầu nhắm mục tiêu vào các máy mới của Apple.

Mặc dù mã độc trên chip M1 dường như không gây nên những điều bất thường hoặc đặc biệt nguy hiểm, nhưng sự xuất hiện của chúng đóng vai trò như một lời cảnh báo cho những biến thể mới trong tương lai gần.

Thực tế, Silver Sparrow không phải là phần mềm độc hại đầu tiên nhắm vào máy Mac dòng M1. Theo MacRumors, nhà nghiên cứu bảo mật Patrick Wardle đã đưa ra một báo cáo giải thích chi tiết cách mã độc được điều chỉnh và biên dịch lại để chạy nguyên bản trên chip M1.

Theo đó, Wardle phát hiện mã độc gốc M1 đầu tiên là dưới dạng một tiện ích mở rộng quảng cáo của Safari, ban đầu được viết để chạy trên chip Intel x86. Tiện ích mở rộng độc hại "GoSearch22" thuộc họ phần mềm quảng cáo "Pirrit" trên Mac và được phát hiện lần đầu tiên vào cuối tháng 12/2020. Pirrit là một trong những họ phần mềm quảng cáo Mac lâu đời nhất, hoạt động tích cực nhất và luôn thay đổi để cố gắng tránh bị phát hiện.

Phần mềm quảng cáo GoSearch22 đã ngụy trang như một tiện ích mở rộng hợp pháp cho trình duyệt Safari, thu thập dữ liệu người dùng và phân phối đi một số lượng lớn quảng cáo như biểu ngữ và cửa sổ bật lên, bao gồm cả một số liên kết đến các trang web độc hại.

Wardle cho biết phần mềm quảng cáo đã đăng ký với Apple Developer ID, một tài khoản trả phí cho phép Apple theo dõi tất cả nhà phát triển Mac và iOS, để che giấu nội dung độc hại nhưng sau đó tài khoản đã bị thu hồi vào tháng 11/2020.

Hiện tại, Apple đã thu hồi chứng chỉ nhà phát triển được sử dụng bởi các nhà phát triển Pirrit. Nhưng những phần mềm độc hại này lần lượt xuất hiện, buộc các phần mềm chống virus phải được nâng cấp.

Cách kiểm tra Macbook

Cho đến nay, các nhà nghiên cứu vẫn chưa biết công dụng của vector tấn công (Attack the Vector) Silver Sparrow là gì. Vector tấn công đề cập đến một đường dẫn hoặc phương tiện mà qua đó tin tặc có thể truy cập vào máy tính hoặc máy chủ mạng để cung cấp payload hoặc kết quả độc hại.

Vector tấn công đề cập đến một đường dẫn hoặc phương tiện mà qua đó tin tặc có thể truy cập vào máy tính hoặc máy chủ mạng để cung cấp tải trọng hoặc kết quả độc hại. Do đó, không rõ Silver Sparrow nhắm mục tiêu gì mà chỉ có thể suy đoán rằng nó có thể là một phần mềm quảng cáo độc hại. Tuy nhiên, họ phát hiện ra rằng Silver Sparrow tạo ra một tệp plist trong thư mục Library/LaunchAgent. Nói cách khác, chỉ cần nhìn thấy tệp này, máy tính của người dùng đã bị nhiễm virus.

Hiện tại, người dùng có thể phòng chống phần mềm độc hại này bằng cách cập nhật hệ điều hành, trình duyệt và các phần mềm. Ngoài ra, người dùng có thể cài đặt uBlock Origin, một tiện ích mở rộng lọc nội dung trình duyệt và trình chặn quảng cáo như AdGuard Home. Song song, người dùng hãy cài đặt tường lửa để giám sát các ứng dụng nhằm ngăn chặn hoặc cho phép chúng kết nối với mạng thông qua các quy tắc nâng cao và luôn nhớ không cài đặt phần mềm không rõ nguồn gốc.

Phần mềm chống virus cần được nâng cấp khẩn cấp

Mới tuần trước, các chuyên gia đã sử dụng GoSearch22 để kiểm tra hàng loạt phần mềm chống virus. Họ phát hiện ra rằng gần 15% công cụ chống virus không phát hiện được sự tồn tại của GoSearch22, nhưng về cơ bản chúng có thể phát hiện ra phiên bản trước của Pirrit.

Nói cách khác, phần mềm chống virus hiện tại vẫn đang bảo vệ nền tảng x86_64, nhưng không có phần mềm độc hại nào được viết dựa trên kiến trúc ARM. Điều này có nghĩa là các phần mềm chống virus này hoặc công cụ chống virus được viết cho nền tảng x86_64 có thể không xử lý được các tệp nhị phân ARM64.

Do đó, khả năng phát hiện những phần mềm độc hại này được viết cho kiến trúc ARM (Silver sparrow, GoSearch22...) đã trở thành một tiêu chuẩn mới để đánh giá phần mềm diệt virus.

Phong Thu - Mai Hương (tổng hợp)