Khám phá chiến dịch phát tán RAT độc hại thông qua các nền tảng họp trực tuyến

TỔNG QUAN VỀ CHIẾN DỊCH

Kẻ tấn công đã sử dụng dịch vụ web hosting để lưu trữ tất cả các trang web họp trực tuyến giả mạo trên một địa chỉ IP duy nhất. Các trang web giả mạo này đều hiển thị bằng tiếng Nga và sử dụng các URL gần giống với các trang web chính thống trên thực tế.

Chuỗi tấn công

Hình 1 minh họa cách phần mềm độc hại được phân phối và thực thi trên máy của nạn nhân trong chiến dịch này. Khi người dùng truy cập vào một trong các trang web giả mạo, nếu nhấp vào nút thực thi trên HĐH Android sẽ bắt đầu tải xuống tệp APK độc hại, trong khi nhấp vào nút dành cho Windows sẽ kích hoạt tải xuống tệp BAT. Tệp BAT khi được thực thi sẽ thực hiện các hành động bổ sung, thực thi tập lệnh PowerShell, sau đó tải xuống và thực thi payload RAT.

.png)

Hình 1. Chuỗi tấn công và luồng thực thi cho các chiến dịch trên Android và Windows

Ứng dụng trò chuyện

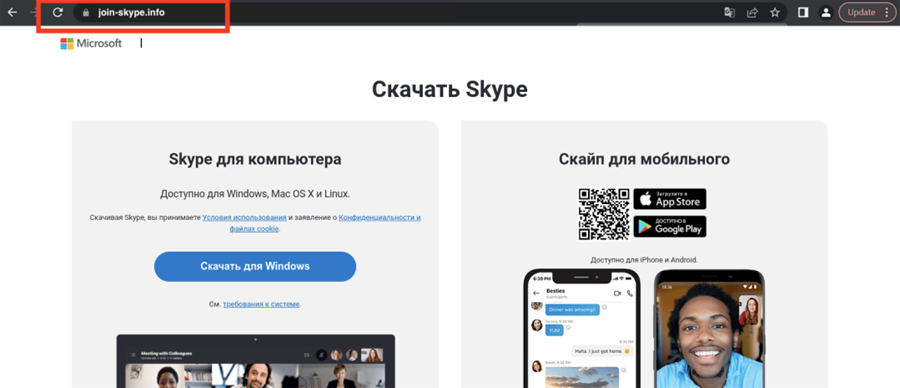

Trong quá trình phân tích, các nhà nghiên cứu đã phát hiện ra trang web giả mạo đầu tiên, đó là join-skype[.]info, được tạo vào đầu tháng 12/2023 để đánh lừa người dùng tải xuống một ứng dụng Skype giả mạo như trong Hình 2.

Hình 2 Trang web Skype giả mạo

Trên Windows, khi nhấp vào tải xuống sẽ trỏ đến một tệp có tên là Skype8[.]exe. Google Play trỏ đến Skype[.]apk (cả hai tệp này đều không có sẵn tại thời điểm phân tích). App Store của Apple sẽ chuyển hướng đến đường dẫn: https://go.skype.com/skype.download.for.phone.iphone, cho thấy các tác nhân đe dọa không nhắm mục tiêu đến người dùng iOS bằng phần mềm độc hại.

Google Meet

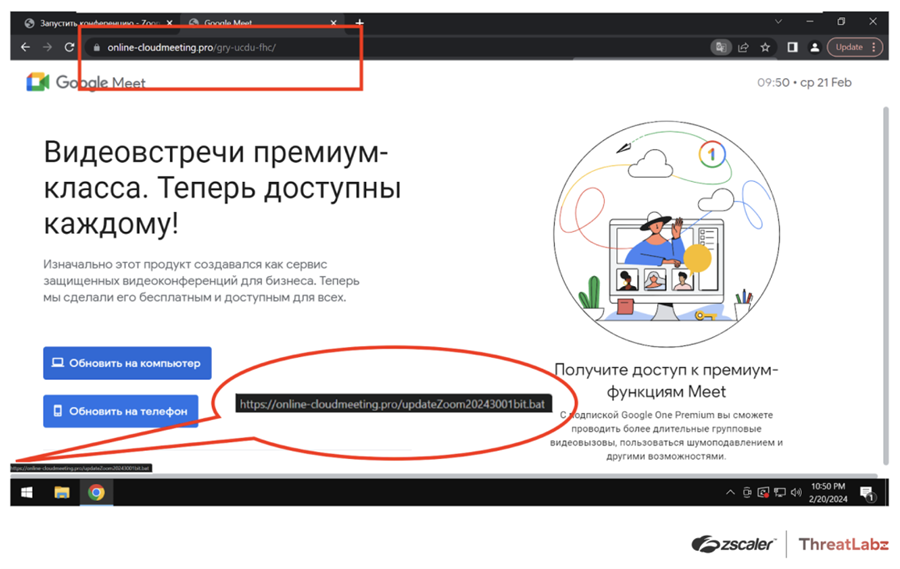

Vào cuối tháng 12/2023, kẻ tấn công đã tạo một trang web giả mạo khác tên là online-cloudmeeting[.]pro và mạo danh ứng dụng Google Meet (như trong Hình 3). Trang web này được lưu trữ trên online-cloudmeeting[.]pro/gry-ucdu-fhc/, trong đó đường dẫn phụ (subpath) gry-ucdu-fhc được cố ý tạo ra để giống với liên kết tham gia Google Meet. Mã lời mời Google Meet chính thống thường tuân theo cấu trúc [a-z]{3}-[a-z]{4}-[a-z]{3}.

Trang web cung cấp liên kết để tải xuống ứng dụng Skype giả mạo dành cho Android và Windows. Liên kết Windows dẫn đến tệp BAT có tên updateZoom20243001bit[.]bat, tệp này sẽ tải xuống payload cuối cùng có tên ZoomDirectUpdate[.]exe. Payload này là tệp lưu trữ WinRAR chứa DCRat, được đóng gói bằng Eziriz .NET Reactor. Trong khi đó, liên kết Android trong Hình 3 dẫn đến tệp APK SpyNote RAT có tên Meet.apk.

Hình 3. Trang Google Meet giả mạo

Zoom

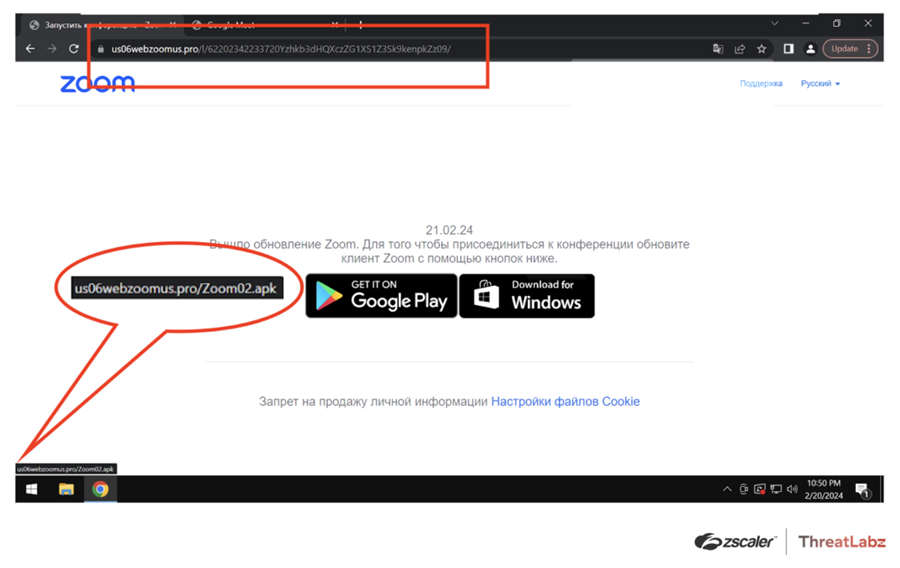

Vào cuối tháng 01/2024, các nhà nghiên cứu đã quan sát thấy sự xuất hiện của một trang Zoom giả mạo (được hiển thị trong Hình 4) có tên là us06webzoomus[.]pro. Trang web này được lưu trữ tại địa chỉ URL: us06webzoomus[.]pro/l/62202342233720Yzhkb3dHQXczZG1XS1Z3Sk9kenpkZz09/, có một đường dẫn phụ gần giống với ID cuộc họp do ứng dụng Zoom tạo ra.

Nếu người dùng nhấp vào liên kết Google Play, một tệp có tên Zoom02[.]apk sẽ được tải xuống có chứa SpyNote RAT. Tương tự như trang Google Meet giả mạo, khi người dùng nhấp vào nút Windows, nó sẽ tải xuống tệp BAT và sau đó tải xuống payload DCRat.

Hình 4. Trang Zoom giả mạo

Chứa thư mục độc hại

Ngoài việc lưu trữ DCRat, các trang web Google Meet và Zoom giả mạo còn chứa một thư mục như trong Hình 5 với hai tệp thực thi Windows bổ sung có tên driver[.]exe và Meet[.]exe (bên trong kho lưu trữ gry-ucdu-fhc.zip), thực chất đây là phần mềm độc hại NjRAT. Sự hiện diện của các tệp này cho thấy kẻ tấn công có thể sử dụng chúng trong các chiến dịch khác, dựa trên các tên riêng biệt của chúng.

.png)

Hình 5. Ví dụ về các tệp độc hại bổ sung được lưu trữ trên các trang web hosting ứng dụng họp trực tuyến giả mạo

DIỄN BIẾN LIÊN QUAN

Sự phát triển này diễn ra khi Trung tâm Ứng phó khẩn cấp bảo mật AhnLab - ASEC (Hàn Quốc) tiết lộ rằng một phần mềm độc hại mới có tên WogRAT đang nhắm mục tiêu trên Windows và Linux, bằng cách lạm dụng nền tảng Notepad trực tuyến miễn phí có tên là aNotepad làm vectơ bí mật để lưu trữ và truy xuất mã độc.

Khi WogRAT được thực thi lần đầu tiên, nó sẽ thu thập thông tin cơ bản của hệ thống bị nhiễm và gửi chúng đến máy chủ điều khiển và ra lệnh (C2). Phần mềm độc hại này cũng trùng hợp với các chiến dịch lừa đảo quy mô lớn được thực hiện bởi một nhóm tội phạm mạng có động cơ tài chính có tên là TA4903 dàn dựng, nhằm đánh cắp thông tin đăng nhập của các doanh nghiệp.

Công ty an ninh mạng Proofpoint (Hoa Kỳ) cho biết: “TA4903 thường xuyên tiến hành các chiến dịch giả mạo các thực thể Chính phủ Mỹ khác nhau để đánh cắp thông tin đăng nhập của doanh nghiệp. Nhóm tội phạm mạng này cũng giả mạo các tổ chức trong nhiều lĩnh vực khác nhau, bao gồm xây dựng, tài chính, y tế, thực phẩm và đồ uống”.

KẾT LUẬN

Sự phát triển của chiến dịch lừa đảo minh chứng rằng các doanh nghiệp có thể phải đối mặt với các mối đe dọa mạo danh các ứng dụng họp trực tuyến. Trong trường hợp này, các tác nhân đe dọa đã sử dụng những nền tảng này làm mồi nhử để phân phối RAT trên Android và Windows.

RAT có thể đánh cắp thông tin bí mật, ghi lại thao tác bàn phím và đánh cắp tệp. Điều này nhấn mạnh sự cần thiết của các biện pháp bảo mật mạnh mẽ để bảo vệ chống lại các mối đe dọa phần mềm độc hại tiên tiến và đang phát triển cũng như tầm quan trọng của các bản cập nhật và bản vá bảo mật thường xuyên.

Nguyễn Lân

(Tổng hợp)