Hơn 5.000 lượt tấn công ở 22 quốc gia bởi chiến dịch Ransomware Revil

Revil (hay còn gọi là Sodinokibi) là một trong các nhóm mã độc tống tiền dạng dịch vụ (Ransomware as a Service - RaaS), hoạt động tích cực kể từ lần đầu xuất hiện vào năm 2019. Trong cuộc tấn công mới này, Revil đã lây nhiễm vào một nhà cung cấp phần mềm quản lý công nghệ thông tin cho MSP, gây ảnh hưởng đến nhiều công ty trên toàn thế giới. Những kẻ tấn công đã triển khai một tệp tin độc hại qua tệp lệnh PowerShell, để thực thi lệnh từ xa qua phần mềm của nhà cung cấp MSP.

Tệp lệnh này đã vô hiệu hóa các tính năng bảo vệ cho thiết bị đầu cuối của Microsoft Defender và sau đó giải mã một tệp tin thực thi nguy hại, bao gồm một tệp hợp pháp khác của Microsoft - phiên bản cũ hơn của Microsoft Defender cùng một thư viện độc hại chứa ransomware Revil. Sử dụng kết hợp các thành phần này trong payload, những kẻ tấn công có thể khai thác kỹ thuật DLL Side-loading và tấn công nhiều tổ chức khác.

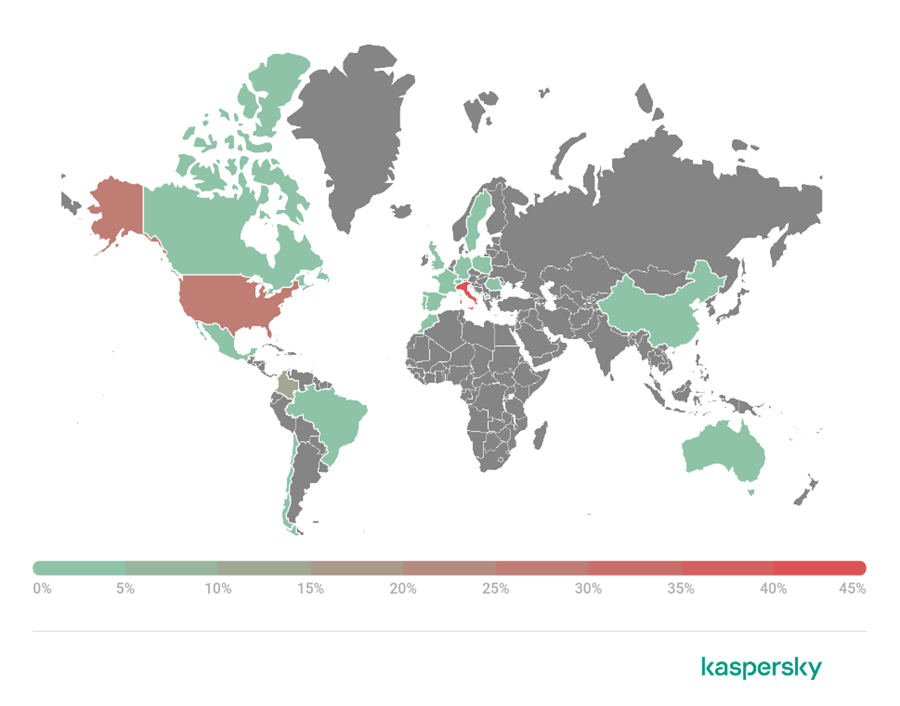

Bản đồ các vị trí mà ransomware Revil nỗ lực tấn công

Dựa trên dịch vụ Threat Intelligence, Kaspersky quan sát được hơn 5.000 lượt nỗ lực tấn công tại 22 quốc gia. Trong đó ảnh hưởng lớn nhất là Ý (45,2%), Mỹ (25,91%), Comlombia (14,83$), Đức (3,21%) và Mexia (2,21%).

Các băng nhóm ransomware và hệ thống bán hàng tiếp thị liên kết (Affiliate) của chúng tiếp tục phát triển sau các cuộc tấn công nổi tiếng nhắm vào Colonial Pipeline và JBS, cũng như nhiều tổ chức khác. Lần này Revil đã thực hiện một cuộc tấn công quy mô lớn nhắm vào các MSP và khiến lây nhiễm mở rộng đến hàng nghìn doanh nghiệp trên khắp thế giới. Một lần nữa tầm quan trọng của việc triển khai các biện pháp và giải pháp an ninh mạng phù hợp ở tất cả giai đoạn của các nhà cung cấp và đối tác trở thành vấn đề rất quan trọng.

Để giúp các tổ chức có thể bảo vệ khỏi các cuộc tấn công bởi ransomware tiên tiến, Kaspersky khuyến nghị:

- Sử dụng giải pháp bảo vệ thiết bị đầu cuối tin cậy với các tính năng ngăn chặn khai thác, phân tích hành vi và bộ engine khôi phục sẽ cho phép hoàn tác các hành vi nguy hại.

- Không cho phép các dịch vụ điều khiển máy tính từ xa (như Remote Desktop) hoạt động trong các vùng mạng công cộng, trừ khi thật sự cần thiết và luôn sử dụng mật khẩu mạnh.

- Nhanh chóng cài đặt các bản vá bảo mật trên tất cả thiết bị sử dụng để ngăn chặn ransomware khai thác các lỗ hổng.

- Tập trung vào chiến lược phòng thủ trong việc phát hiện xâm nhập, mở rộng tấn công và đánh cắp dữ liệu đưa lên Internet. Đặc biệt, cần chú ý đến lưu lượng mạng gửi đi (outgoing) để phát hiện các kết nối độc hại.

- Luôn sao chép dữ liệu định kỳ, đảm bảo có thể truy cập nhanh chóng khi cần thiết.

- Sử dụng dịch vụ Threat Intelligence uy tín để được cập nhật và nắm rõ các kỹ thuật, chiến thuật tấn công mới.

- Luôn đào tạo nhận thức an toàn thông tin cho nhân viên.

Trọng Huấn