Ngay sau khi mã độc Petya xuất hiện, các nhà nghiên cứu của Positive Technologies đã tìm ra một phương pháp để ngăn chặn. Tuy nhiên, đây chưa phải là giải pháp triệt để giải quyết được loại mã độc tống tiền này.

Trong quá trình phân tích payload của Petya, các nhà nghiên cứu bảo mật đã nhận thấy, trước khi mã độc này thực hiện mã hóa và ghi đè vào hệ thống Master Boot Record (MBR), nó sẽ tìm kiếm sự hiện diện của các biến thể khác trên hệ thống nhằm tránh xảy ra sự xung đột. Việc tìm kiếm này dựa trên kết quả kiểm tra sự tồn tại của tệp tin perfc trong thư mục C:\Windows\.

Nếu tệp tin này không tồn tại, Petya sẽ hiểu rằng nó chưa được lây nhiễm vào hệ thống. Do đó, sẽ tiếp tục thực thi việc lây nhiễm và mã hóa dữ liệu trên máy tính nạn nhân. Ngược lại, nếu tệp tin này tồn tại, quá trình mã hóa sẽ chấm dứt và không được tiếp tục thực hiện.

Bằng việc thử nghiệm tạo một tệp tin có tên là perfc trong thư mục C:\Windows, các nhà nghiên cứu đã làm ngăn cản quá trình mã hóa dữ liệu của mã độc. Người dùng cần tạo tệp tin perfc và phân quyền chỉ đọc (read only). Các nhà nghiên cứu của Bleeping Computer's Lawrence Abrams đã xây dựng một tệp batch cho phép thực hiện điều này và người dùng có thể tải về

tại đây.

Theo chuyên gia bảo mật của Flashpoint thì Petya hoạt động mà không cần kết nối Internet. Nên các máy tính bị lây nhiễm sẽ không thực hiện kết nối đến các máy chủ C&C để hoạt động, do đó, việc ngăn chặn Petya không thể thực hiện qua chặn các kết nối URL.

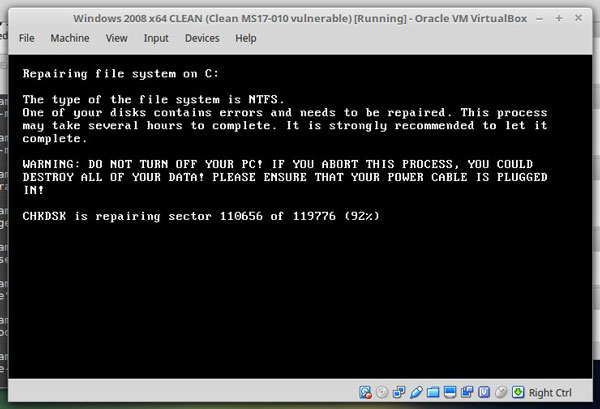

Ngoài ra, một giải pháp khác để hạn chế ảnh hưởng của Petya được tài khoản @hackerfantastic đề xuất là tắt nguồn máy tính khi phát hiện dấu hiệu của tiến trình mã hóa như hình 1. Điều này cho phép người dùng có thể giữ lại được các tệp tin của họ trên ổ đĩa.