An ninh thông tin cho mạng đô thị

I. Mạng đô thị là gì ?

Hiện nay, người ta phân các mạng máy tính thành 3 loại chính, đo là:

- Mạng nội bộ (Local Area Network - LAN) dùng cho phạm vi nhỏ một cơ quan;

- Mạng diện rộng (Wide Area Network - WAN) sử dụng để kết nối các mạng giữa các tỉnh, thành phố, thậm chí quốc gia;

- Mạng đô thị (Metropolitan Area Network - MAN) là mạng tầm trung gian, có phạm vi hoạt động trong địa bàn của một thành phố.

Mạng MAN thường được một nhà cung cấp dịch vụ viễn thông địa phương xây dựng và vận hành. Yêu cầu của khách hàng đối với mạng MAN thường là khả năng kết nối ở khoảng cách trung bình, tốc độ khá cao, ổn định và cung cấp nhiều dịch vụ giá trị gia tăng như đảm bảo chất lượng truyền thông (QoS), mạng riêng ảo (VPN)... Các Sở, Ban, Ngành trên địa bàn thành phố có thể sử dụng hình thức mạng đô thị để liên kết và trao đổi thông tin.

II. Vấn đề an ninh thông tin cho mạng đô thị với công nghệ MPLS VPN

1. Vài nét về công nghệ MPLS: (Multi Protocol Label Switching) là một công cụ truyền tải nhằm giải quyết những vấn đề mà hệ thống mạng hiện nay gặp phải, đó là: tốc độ, khả năng mở rộng, khả năng quản lý chất lượng dịch vụ (QoS) và quản lý lưu lượng.

Trong mạng IP ngày nay, khi một router nhận được một gói tin, nó quyết định đường đi tiếp theo của gói tin dựa trên địa chỉ IP đích đến của gói tin và thông tin định tuyến mà router đó lưu giữ. Việc xác định đường đi tiếp theo của gói tin được lặp đi lặp lại trên mỗi router mà gói tin đó đi qua. Việc làm này rất mất thời gian và tài nguyên hệ thống của thiết bị.

Trong mạng MPLS, gói tin được chuyển dựa trên nhãn (label) được gói tin mang theo, nó đại diện cho đích đến hoặc những thông số khác như QoS hay địa chỉ nguồn của gói tin. Các nhãn được tính toán trên từng router hoặc trên từng giao diện (interface) của router. Router gán nhãn cho từng đường đi đã được định trước gọi là Label Switch Paths (LSP) giữa 2 điểm. Do đó, công việc tìm kiếm thông tin định tuyến lớp 3 chỉ được thực hiện ở những router biên (Provider Edge hay PE router). Còn các thiết bị nằm trong mạng lõi của MPLS (Provider hay P router) hoàn toàn chỉ sử dụng tới nhãn để thực hiện chức năng chuyển tin của mình. Địa chỉ IP đích hoàn toàn không được sử dụng khi gói dữ liệu đi trong mạng lõi của mạng MPLS. Việc định tuyến được thực hiện ở tầng phía dưới của lớp 3. MPLS được thiết kế để hỗ trợ cho nhiều giao thức khác do việc định tuyến theo nhãn không quan tâm đến lớp 3 nên không phụ thuộc vào các giao thức lớp 3.

2. Vài nét về mạng riêng ảo (VPN) trên nền công nghệ MPLS (MPLS VPN): Một mạng riêng ảo là một không gian làm việc riêng biệt trên một môi trường công cộng (như Internet) dành cho các đơn vị ở xa nhau. Qua đó, luồng dữ liệu đi giữa 2 vị trí trên Internet sẽ không bị can thiệp, giống như có đường dây kết nối vật lý giữa chúng.

Có nhiều công nghệ có thể xây dựng mạng riêng ảo như: X25, frame relay, ATM (trên lớp 2) hay GRE, IPSec (trên lớp 3) và MPLS. Công nghệ mạng riêng ảo có thể chia thành 2 loại chính là VPN tầng 2 và VPN tầng 3, phụ thuộc vào lớp (layer) mà nhà cung cấp dịch vụ thực hiện cách ly (isolate) cho dữ liệu của khách hàng.

Với công nghệ MPLS, VPN có thể được xây dựng trên cả lớp 2 hoặc lớp 3. MPLS VPN lớp 2 với công nghệ ATM là một ứng dụng giả lập đường liên kết dữ liệu (pseudowire) để vận chuyển các giao thức tầng 2 khác nhau. Với MPLS, VPN lớp 3 xem các VPN là tập hợp những điểm kết nối chia sẻ một thông tin định tuyến chung. Hai VPN khác nhau trong mạng MPLS không có những thông tin định tuyến chéo, và do đó, không thể chuyển các gói tin chéo qua lại.

Khi vận chuyển trong mạng MPLS VPN, một gói IP được gán 2 nhãn sau: Nhãn PE được sử dụng bởi các P router để vận chuyển gói tin trong mạng MPLS; nhãn VPN được sử dụng bởi các PE router của mạng MPLS để đưa gói tin đến đúng router của khách hàng (hay Customer Edge - CE router). Khi khách hàng sử dụng VPN lớp 3 của nhà cung cấp dịch vụ MPLS, các thiết bị định tuyến của nhà cung cấp dịch vụ và khách hàng trao đổi với nhau những thông tin định tuyến hoặc được cấu hình định tuyến tĩnh qua lại. Các thiết bị định tuyến tại các văn phòng của một công ty phải sử dụng các subnet khác nhau.

Trong mạng MPLS VPN lớp 2, một frame (đơn vị dữ liệu của tầng 2) được gán 2 nhãn: nhãn Lx được sử dụng bởi các P router để vận chuyển các frame trong mạng MPLS và nhãn VCx được sử dụng bởi các PE router để đưa các frame đến đúng CE router của khách hàng. Khi khách hàng sử dụng dịch vụ VPN lớp 2, các thiết bị mạng dùng để kết nối các văn phòng khác nhau của một đơn vị có cùng một subnet. Thiết bị định tuyến của nhà cung cấp dịch vụ và khách hàng không trao đổi thông tin định tuyến (routing protocol) với nhau.

VPN trên mạng MPLS giống như một căn nhà nhiều tầng, mỗi VPN là một tầng. Nếu chúng ta không triển khai các cầu thang thì các cư dân của các tầng khác nhau không bao giờ gặp nhau; các cư dân có thể trùng tên hay tất cả các thông tin khác (tương tự như địa chỉ IP) mà không bị nhầm lẫn trong sinh hoạt. Trong trường hợp chúng ta xây dựng cầu thang giữa các tầng thì các trạm kiểm soát cần phải thiết lập tại các cầu thang và định danh của các cư dân phải là duy nhất để tránh nhầm lẫn. Chúng ta cũng có thể triển khai các cầu thang một chiều (giống như cửa cứu hỏa ra cầu thang thoát hiểm) để cho giao lưu một chiều giữa 2 tầng.

3. Mạng đô thị trên công nghệ MPLS VPN - giải pháp mạng tiên tiến phục vụ HCĐT:

MPLS là một mạng có tốc độ chuyển tin nhanh: Ý tưởng này được hình thành bởi Toshiba vào năm 1994 và được triển khai trên thực tế lần đầu tiên vào 1999, MPLS đã trở thành một công nghệ mạng quan trọng và được ứng dụng ngày càng rộng rãi. Mục tiêu của MPLS là có được các router chuyển gói ở tầng 3 nhanh như thiết bị chuyển mạch ở tầng 2. Với MPLS, nhãn (label) được chèn trong dữ liệu tầng 2 cho phép router có thể chuyển gói chỉ dựa vào thông tin nhãn mà không cần quan tâm tới địa chỉ IP đích.

MPLS có khả năng quản lý chất lượng phục vụ giao thức thời gian thực tốt. Sử dụng nhãn để chuyển gói còn cho phép các thiết bị thành lập các mạch ảo (virtual circuit) khác nhau cho các luồng dữ liệu khác nhau thông qua quy hoạch lưu lượng (traffic engineering). Như vậy, chúng ta có thể xây dựng mạch chuyển dữ liệu dựa trên dịch vụ chứ không phải địa chỉ IP nguồn và IP đích. Việc xây dựng các tuyến ưu tiên dành cho các ứng dụng quan trọng đã sẵn sàng với MPLS và chỉ còn là vấn đề cấu hình thiết bị.

MPLS cho phép dễ dàng triển khai các VPN nhằm đáp ứng các nhu cầu giao tiếp nội bộ ở các phạm vi khác nhau. Với MPLS, chúng ta hoàn toàn có thể triển khai mô hình mạng hình sao logic (hub-and-spoke), trong đó mỗi cơ quan (Sở, Ban, Ngành) sẽ có một đầu mối trung tâm (hub) và nhiều điểm phụ (spoke). Các điểm phụ sẽ quy tụ và kết nối về trung tâm thông qua các VPN trên MPLS (giống như cơ sở phụ và chính có tầng hoàn toàn riêng trong tòa nhà nhiều tầng để trao đổi với văn phòng trung tâm). Giữa văn phòng phụ và trung tâm hoàn toàn không cần tường lửa để ngăn cách. Mỗi cơ quan chỉ cần một tường lửa ở cổng ra là có thể bảo vệ cả mạng trung tâm lẫn tất cả các mạng của các văn phòng phụ. Việc trao đổi thông tin nội bộ giữa các Sở cũng dễ dàng thực hiện được thông qua các mạng riêng ảo khác. Chúng ta hoàn toàn có thể thực hiện một mô hình mạng HCĐT giống như tòa nhà nhiều tầng, trong đó tầng một dành cho việc giao tiếp với người dân, còn các tầng khác là các cơ quan hành chính khác nhau, sử dụng các tầng và cầu thang khác nhau để trao đổi thông tin, đưa ra lời giải cuối cùng cho người dân.

MPLS hỗ trợ triển khai nhiều giải pháp bảo đảm an toàn thông tin. Trong mô hình kết nối phân cấp (hierarchical) các chi nhánh kết nối về Sở; các Sở kết nối về trung tâm thành phố; từ trung tâm chính kết nối ra các mạng ngoài (Internet, mạng 112 Chính phủ…) cho phép giảm thiểu số lượng các bức tường lửa, giảm tính phức tạp của hệ thống và tăng mức độ an toàn thông tin. MPLS và tính năng của các thiết bị mạng hỗ trợ MPLS còn cho phép triển khai các cấu hình có khả năng trụ vững tốt hơn trước các kiểu tấn công từ chối dịch vụ (deny of service). Chúng ta có thể cấu hình để ảnh hưởng của DoS mang tính cục bộ, đảm bảo cho các dịch vụ mang tính sống còn (critical) vẫn hoạt động trong hoàn cảnh xấu nhất.

4. Vấn đề an toàn thông tin của mạng đô thị trên công nghệ MPLS VPN: Bên cạnh rất nhiều ưu việt, mạng MPLS cũng có những vấn đề cần chú ý khi triển khai.

Chúng ta đưa ra khái niệm vùng an ninh (security zone hay zone of trust). Vùng an ninh có thể coi là tập hợp các trang thiết bị, cộng đồng mà giữa chúng có một sự tin tưởng hoàn toàn lẫn nhau. Với MPLS VPN, hệ thống mạng không sử dụng tường lửa được chia thành nhiều vùng an ninh khác nhau một cách mặc định. Sau đây là một số vùng an ninh đặc trưng của MPLS VPN.

- VPN khách hàng (Sở, Ban, Ngành sử dụng mạng): Mỗi VPN của một khách hàng là một vùng an ninh.

- MPLS VPN lõi: Toàn bộ các thiết bị triển khai MPLS VPN của các nhà cung cấp dịch vụ là một vùng an ninh.

- Vùng truy cập Internet. Khi một kết nối Internet được triển khai thì các VPN kết nối với Internet sẽ trở thành một vùng an ninh.

- Vùng extranet. Khi các VPN kết nối với nhau nhằm trao đổi thông tin, các VPN này sẽ hợp thành một vùng an ninh mới bao gồm tất cả các thành phần tham gia.

Sơ hở của MPLS VPN gồm 2 loại: sơ hở xuất hiện trong nội bộ một vùng và sơ hở giữa các vùng an ninh. Các sơ hở trong nội vùng an ninh là các sơ hở của mạng IP truyền thống, còn các sơ hở khác là đặc trưng của mạng MPLS VPN.

a. Xâm nhập mạng VPN dùng riêng của khách hàng.

Mối quan tâm lớn nhất của người sử dụng VPN của mạng MPLS VPN là có ai khác có thể truy cập vào mạng VPN của mình không? Nguy cơ đầu tiên là việc “thủng” (leak) VPN, VPN bị thủng khi một VPN bị truy cập từ một VPN khác mà không hoạch định trước trong thiết kế. Mô hình tấn công đơn giản nhất là thông qua việc thay đổi cấu hình của router làm cho các bảng định tuyến dành cho các VPN khác nhau bị mất tính phân cách (isolation) và VPN có thể bị truy cập từ một VPN khác.

Lỗi làm “thủng” VPN có thể xảy ra trong trường hợp:

- Cấu hình sai router: Với một mạng MPLS VPN phức tạp với hàng trăm, thậm chí hàng ngàn VPN khác nhau thì đây là một trong các nguy cơ lớn nhất của mạng MAN sử dụng MPLS VPN;

- Trong một số trường hợp, việc nhập sai hoặc cố ý thay đổi cấu hình trên router chỉ làm cho VPN bị thủng một chiều, tức là chỉ có thể gửi gói tin từ VPNx sang VPNy mà không thể gửi ngược lại từ VPNy sang VPNx;

- Các kết nối giao tiếp giữa các router biên của các mạng lõi là nơi có thể phát sinh ra các lỗi khác nhau như chuyển nhầm VPN, cấu hình sai giao thức định tuyến trên hai router biên …

- Các VPN dùng chung sẽ có nhiều VPN khách hàng kết nối vào các VPN dịch vụ này. Với một mạng MPLS với hàng trăm, thậm chí hàng ngàn VPN khác nhau, liên kết qua lại với các mối quan hệ không đối xứng như extranet thì việc phát hiện “thủng” VPN là một bài toán khó và có ý nghĩa sống còn với một mạng MPLS VPN.

b. Tấn công từ chối dịch vụ (DoS) :

Tấn công từ chối dịch vụ là một trong những tấn công dễ triển khai và khó phòng ngừa nhất. Đối với mạng MPLS VPN, tấn công DoS có thể thực hiện theo các phương thức sau:

- Tấn công làm tràn ngập kết nối giữa router của khách hàng và router nhà cung cấp dịch vụ MPLS;

- Tấn công làm tê liệt, quá tải các router của nhà cung cấp dịch vụ;

- Tấn công làm quá tải các router của khách hàng;

- Tấn công làm nghẽn đường kết nối ra Internet;

- Tấn công làm nghẽn đường truyền của trung tâm điều khiển và các dịch vụ triển khai trên đó.

Một trong các điểm chúng ta cần đặc biệt lưu ý là tấn công DoS có thể xảy ra khi người tấn công chỉ kết nối một chiều.

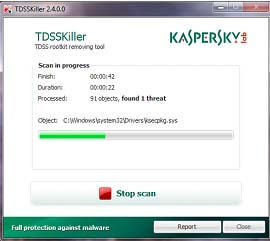

c. Phát tán virus và DoS

Mặc dù việc phát tán virus không phải là nhằm mục đích tấn công DoS, nhưng trên thực tế thường xuyên xảy ra DoS như hệ quả của quá trình phát tán virus. Để tránh bị DoS, chúng ta cần quan tâm một số vấn đề sau :

Khả năng xử lý của các thiết bị mạng lõi MPLS. Trong các thiết bị mạng lõi (router, switch), các thiết bị biên của mạng MPLS (Provider Edge Router – PE router) tiếp xúc với mạng của khách hàng là điểm yếu nhất. Việc các thiết bị mạng lõi bị quá tải sẽ dẫn đến tình trạng DoS. Ngay từ khâu thiết kế, khả năng xử lý của các router, tốc độ của các kết nối mạng, phân tải giữa các kết nối… cần được tính toán trước để giảm thiểu nguy cơ bị DoS.

Một điểm chúng ta cần lưu ý là các router thường là loại chia sẻ tài nguyên CPU, bộ nhớ và tốc độ kết nối của kết nối vật lý cho các kết nối ảo. Bởi vậy một cuộc tấn công DoS làm tràn ngập một mạng VPN có thể làm ảnh hưởng tới hoạt động chung của router và gián tiếp làm nghẽn mạng, làm từ chối dịch vụ các VPN khác. Một giải pháp là các VPN chính của mạng lõi như VPN của mạng 112 Chính phủ, dịch vụ Internet, dịch vụ MAN… phải được triển khai trên các kết nối vật lý khác nhau, thậm chí trên các router khác nhau.

Độ lớn các kết nối dành cho dịch vụ Internet, dịch vụ công. Nếu kết nối Internet nhỏ, chúng ta sẽ tránh được tấn công DoS từ phía Internet đối với mạng lõi và các mạng riêng khác, nhưng dễ bị tấn công DoS từ phía trong hay từ Internet và làm nghẽn kết nối Internet. Nếu kết nối Internet lớn (thậm chí một vài trăm Megabit) thì chúng ta có thể bị tấn công DoS từ Internet, phải trả một chi phí cao cho kết nối này nhưng ít bị nghẽn kết nối Internet. Về nguyên tắc, nên có kết nối Internet tốc độ lớn (theo nhu cầu và khả năng tài chính) và đầu tư cho công tác bảo vệ cổng kết nối Internet một cách hoàn hảo nhất.

Hoạch định khả năng lưu trữ các thông tin dẫn đường (routing) của PE router. Mỗi thông tin định tuyến (routing information) lưu trên PE gấp 4 lần tài nguyên cho thông tin về đường trên router thường. Mỗi PE router lại có nhiều, thậm chí hàng trăm bảng định tuyến riêng (VPN routing/forwarding hay VRF routing table) khác nhau. Công tác thiết kế cần phải tính đến các yếu tố này ngay từ đầu và cần chú ý tới các điểm sau:

- Phân bổ địa chỉ IP cho các khách hàng một cách tối ưu, cho phép giảm thiểu tối đa số lượng địa chỉ mạng mà PE cần lưu trữ;

- Với các mạng đã có sẵn địa chỉ, chuyển địa chỉ mạng (NAT) có thể là một giải pháp;

- Tính toán dung lượng bộ nhớ cần thiết. Với mỗi PE router, tổng số các đường trong mỗi VRF cùng với số lượng VRF cần được tính toán cụ thể để hoạch định dung lượng RAM của router cho việc lưu trữ bảng dẫn đường;

- Sử dụng các phương thức định tuyến đơn giản nhất mỗi khi cho phép.

Khả năng ngăn virus phát tán từ nội vùng an ninh hoặc giữa các vùng an ninh thông tin. Trong mạng MPLS VPN, hiện tượng rò rỉ VPN một chiều là phổ biến nhất. Đó cũng là điều kiện đủ cho virus có thể phát tán giữa 2 điểm và có thể dễ dàng lây lan trong một vùng an ninh.

Để giảm thiểu khả năng lây lan của virus, ngoài việc cài các phần mềm chống virus trên tất cả các máy trạm làm việc, nên triển khai thiết bị cho phép:

- Phát hiện ra làn sóng phát tán virus. Ưu tiên triển khai các phần mềm thông minh có khả năng phát hiện hoạt động của virus chưa biết thông qua các hoạt động bất thường trên mạng. Các thiết bị/phần mềm này thường có khả năng bắt (sniffer) tất cả các gói tin trên mạng và khả năng phân tích nội dung các gói tin để phát hiện ra dấu hiệu (signature) của virus hay những hành xử bất thường (như thử kết nối từ một máy lần lượt tới tất cả các địa chỉ IP của mạng, kể cả những địa chỉ IP không được gán cho bất kỳ máy nào, hoặc sử dụng gói tin broadcast/multicast quá nhiều làm ảnh hưởng tới hiệu năng của mạng);

- Ngăn các máy trạm phát tán virus. Sau khi phát hiện được hoạt động của virus, mạng cần có khả năng phản ứng tự động mà không cần sự can thiệp của quản trị viên. Để thực hiện điều này, phương án chỉ cấm dòng dữ liệu mà qua đó virus phát tán và cho phép các trao đổi thông tin khác được tiếp tục hoạt động là giải pháp tối ưu nhất.

d. Nguy cơ với các mạng VPN dùng chung.

Mạng VPN dùng chung (extranet) là mạng VPN có kết nối tới một hay một vài VPN. Mạng phía sau cổng thông tin của HCĐT sẽ bao gồm rất nhiều mạng VPN dùng chung nhằm phục vụ các yêu cầu trao đổi thông tin nội bộ khác nhau.

Mạng HCĐT cần có có một trung tâm điều hành (Network Operations Center - NOC) tập trung và mạng kết nối tới NOC là một mạng VPN dùng chung đặc biệt tùy theo thiết kế. Nhiệm vụ chính của NOC có thể là:

- Quản lý router khách hàng (Customer Edge – CE router);

- Quản lý các máy chủ chính của toàn mạng;

- Cung cấp kết nối Internet tập trung;

- Là đầu mối kết nối mạng dịch vụ công khác như mạng 112 Chính phủ.

Đối với NOC và các mạng extranet, chúng ta nên:

- Triển khai các tường lửa truyền thống làm phân cách và hình thành các vùng an ninh nhỏ hơn, dễ quản trị hơn.

- Các dịch vụ khác nhau nên được triển khai trên các VPN khác nhau.

- Chú trọng việc xây dựng các tường lửa nhằm ngăn chặn các gói dữ liệu giữa các VPN khách hàng qua lại thông qua extranetm

(phần III: Một số giải pháp bảo vệ mạng đô thị sẽ được giới thiệu trong số tiếp theo)