Lỗ hổng zero-days mới của Apple bị khai thác bằng phần mềm gián điệp Predator

.jpg)

Các nhà nghiên cứu tại Citizen Lab cho biết: “Nhóm tin tặc đã nhắm mục tiêu vào ông Ahmed Eltantawy ngay khi ông này công khai kế hoạch tranh cử Tổng thống trong cuộc bầu cử tại Ai Cập năm 2024”, đồng thời quy kết cuộc tấn công này được Chính phủ Ai Cập hậu thuẫn vì đây là khách hàng lớn của các phần mềm gián điệp thương mại.

Theo một cuộc điều tra chung được thực hiện bởi phòng thí nghiệm liên ngành của Canada và nhóm phân tích mối đe dọa của Google (TAG), phần mềm gián điệp được phân phối qua các liên kết gửi trên SMS và WhatsApp.

Các nhà nghiên cứu của Citizen Lab cho biết: “Vào tháng 8 và tháng 9/2023, kết nối di động của Eltantawy liên tục được chọn để nhắm mục tiêu thực hiện tấn công chèn mạng, đây là một hình thức tấn công mà tin tặc cố gắng phá vỡ hoặc chặn các gói từ các kết nối mạng đã được thiết lập và đưa các gói tin của chúng vào luồng dữ liệu, các gói tin bị tin tặc chèn vào sẽ xuất hiện dưới dạng gói tin bình thường. Khi Eltantawy truy cập một số trang web mà không sử dụng HTTPS, một thiết bị được cài đặt ở biên mạng của Vodafone Ai Cập đã tự động chuyển hướng đến một trang web độc hại để lây nhiễm phần mềm gián điệp Predator của Cytrox vào điện thoại của ông ta”.

Chuỗi tấn công khai thác đã lợi dụng các lỗ hổng CVE-2023-41991, CVE-2023-41992 và CVE-2023-41993 có thể cho phép tác nhân độc hại bỏ qua xác thực chứng thư số, nâng cao đặc quyền và thực thi mã từ xa các thiết bị được nhắm mục tiêu khi xử lý nội dung web được tạo đặc biệt.

Phần mềm gián điệp Predator do công ty Cytrox sản xuất, tương tự như Pegasus của tập đoàn NSO, cho phép khách hàng giám sát các mục tiêu quan tâm và thu thập dữ liệu nhạy cảm từ các thiết bị bị xâm nhập.

Lỗ hổng được lưu trữ trên miền có tên “sec-flare[.]com”, được cho là đã được phát tán sau khi Eltantawy được chuyển hướng đến một trang web có tên “c.betly[.]me” bằng một cuộc tấn công chèn mạng tinh vi sử dụng hộp trung gian PacketLogic của Sandvine trên kênh truyền liên kết giữa Telecom Ai cập và Vodafone Ai cập.

“Nội dung của trang web đích bao gồm hai iframe, ID “if1” chứa nội dung mồi nhử (trong trường hợp này là liên kết đến tệp APK không chứa phần mềm gián điệp) và ID “if2” là iframe vô hình chứa liên kết lây nhiễm Predator được lưu trữ trên sec-flare[.]com”, Citizen Lab cho biết.

Nhà nghiên cứu Maddie Stone của Google TAG đã mô tả đây là trường hợp của một cuộc tấn công trung gian (AitM) lợi dụng việc truy cập vào một trang web sử dụng HTTP để chặn và buộc nạn nhân truy cập một trang web khác được điều hành bởi tin tặc.

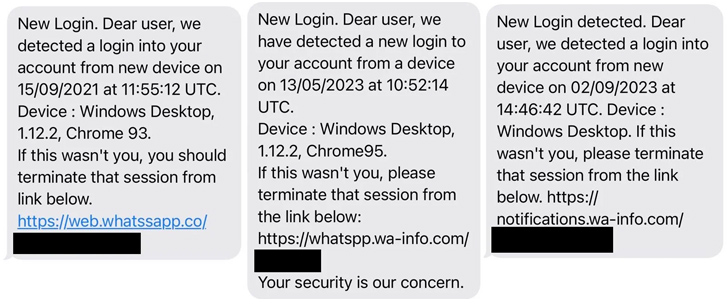

Eltantawy đã nhận được ba tin nhắn SMS vào tháng 9/2021, tháng 5/2023 và tháng 9/2023 giả dạng cảnh báo bảo mật từ WhatsApp thúc giục ông nhấp vào liên kết để chấm dứt phiên đăng nhập đáng ngờ bắt nguồn từ một thiết bị Windows có mục đích. Sau đó, phần mềm gián điệp đã được cài trên thiết bị của Eltantawy trong khoảng 2 phút 30 giây sau khi ông ta đọc tin nhắn được gửi vào tháng 9/2021.

Ba tin nhắn SMS giả mạo Whatsapp mà Eltantawy nhận được

Citizen Lab cho biết: “Mặc dù đã có những bước tiến lớn trong việc mã hóa web trong những năm gần đây, nhưng người dùng vẫn thỉnh thoảng truy cập các trang web không có HTTPS và một lần truy cập trang web không phải HTTPS có thể dẫn đến nhiễm phần mềm gián điệp”.

Lê Thị Bích Hằng

(Học viện Kỹ thuật mật mã)