Những dự đoán về tấn công có chủ đích trong năm 2021

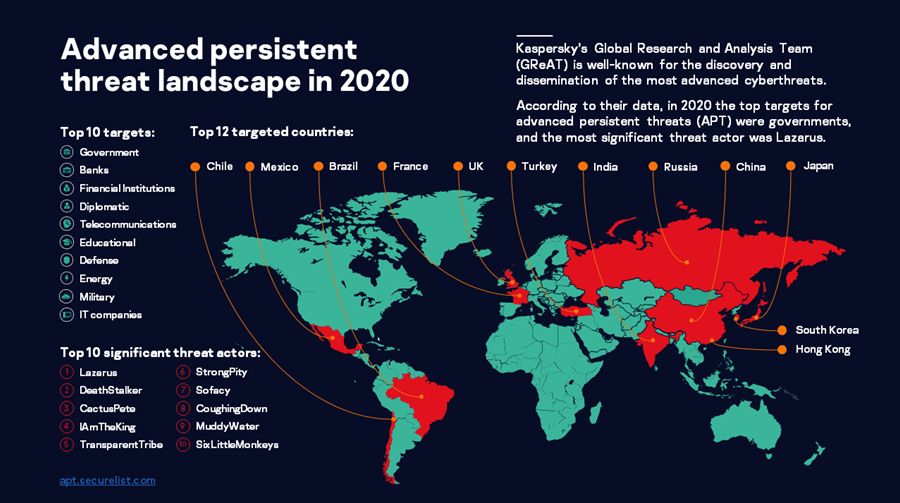

Những điểm nhấn APT trong năm 2020

Các cuộc tấn công False Flag

Năm 2020, việc giả mạo một môđun độc hại để khiến nó trông giống như công việc của một kẻ tấn công khác, như trường hợp của mã độc Olympic Destroyer. Tuy nhiên, việc sử dụng False Flag chắc chắn đã trở thành một phương pháp được các nhóm tin tặc sử dụng để cố gắng làm chệch hướng sự chú ý khỏi các hoạt động của chúng. Điển hình trong năm nay là các chiến dịch của MontysThree và DeathStalker. Điều thú vị là trong trường hợp DeathStalker, kẻ tấn công này đã tích hợp được chứng thư số của Sofacy vào cơ sở hạ tầng để có thể giao dịch bí mật trót lọt mà hệ thống chỉ đưa ra cảnh báo giả.

Từ ransomware sang ransomware hướng mục tiêu

Năm 2019, các chuyên gia đã phân tích sự thay đổi đối với ransomware được nhắm mục tiêu và dự đoán rằng tin tặc sẽ sử dụng các phương pháp nâng cao hơn để tống tiền nạn nhân. Năm 2020, hầu như tuần nào cũng có tin tức về một vụ tấn công bằng mã độc tống tiền từ các tổ chức lớn, bao gồm các cuộc tấn công gần đây vào một số bệnh viện của Hoa Kỳ. Các chuyên gia cũng cho biết, có sự xuất hiện của các nhà môi giới, những người đề nghị sẽ thương lượng với tin tặc để cố gắng giảm chi phí đòi tiền chuộc. Một số tin tặc dường như gây áp lực lớn hơn bằng cách đánh cắp dữ liệu trước khi mã hóa nó và đe dọa sẽ làm lộ thông tin. Trong một sự cố gần đây nhất có ảnh hưởng đến một thực hành trị liệu tâm lý lớn, tin tặc đã đăng dữ liệu nhạy cảm của bệnh nhân lên.

Các cuộc tấn công ngân hàng và thanh toán trực tuyến mới

Trong năm 2020, không có bất kỳ cuộc tấn công mạnh mẽ nào vào hệ thống thanh toán, tuy nhiên, các tổ chức tài chính vẫn là mục tiêu của các nhóm tội phạm mạng gồm các chuyên gia như FIN7, CobaltGroup, Silence và Magecart, cũng như nhóm tin tặc Lazarus.

Tấn công cơ sở hạ tầng và tấn công mục tiêu không phải là máy tính cá nhân

Các nhóm tin tặc tấn công có chủ đích đã không còn giới hạn hoạt động trong Windows, điển hình như mở rộng khung MATA của Lazarus, sự phát triển của cửa hậu Penquin_x64 của Turla và việc nhắm mục tiêu vào các trung tâm siêu máy tính châu Âu hồi tháng 5/2020. Tin tặc đã sử dụng các công cụ đa dạng, đa kiến trúc như Termite và Earthworm trong hoạt động TunnelSnake. Các công cụ này có khả năng tạo đường hầm, truyền dữ liệu và tạo các shell từ xa trên các máy được nhắm mục tiêu, hỗ trợ x86, x64, MIPS (ES), SH-4, PowerPC, SPARC và M68k. Các chuyên gia cũng phát hiện ra một tổ chức được đặt tên là MosaicRegressor, bao gồm hình ảnh chương trình cơ sở UEFI bị xâm nhập được thiết kế để thả phần mềm độc hại vào máy tính bị nhiễm.

Gia tăng tấn công ở khu vực các tuyến đường thương mại giữa châu Á và châu Âu

Vào năm 2020, các chuyên gia đã quan sát thấy một số tin tặc nhắm mục tiêu vào các quốc gia mà trước đây ít được chú ý. Nhiều phần mềm độc hại khác nhau được tin tặc biết tiếng Trung Quốc sử dụng để chống lại các mục tiêu của chính phủ ở Kuwait, Ethiopia, Algeria, Myanmar và Trung Đông. StrongPity đã triển khai một phiên bản mới, cải tiến của bộ cấy ghép chính có tên là StrongPity4, các nạn nhân bị nhiễm StrongPity4 bên ngoài Thổ Nhĩ Kỳ đều nằm ở vùng Trung Đông.

Các phương thức tấn công ngày càng tinh vi

Ngoài phần mềm độc hại UEFI được đề cập ở trên, việc sử dụng các dịch vụ đám mây hợp pháp (YouTube, Google Docs, Dropbox, Firebase) cũng như một phần của cơ sở hạ tầng tấn công (tấn công hàng rào địa lý hoặc lưu trữ phần mềm độc hại và được sử dụng cho giao tiếp C2).

Tấn công trên thiết bị di động

Ngày càng có nhiều nhóm tấn công APT phát triển các công cụ để nhắm mục tiêu đến thiết bị di động. Nhóm tấn công trong năm 2020 phải kể đến bao gồm OceanLotus, tác nhân đe dọa đằng sau TwoSail Junk, Transparent Tribe, OrigamiElephant và một số nhóm khác.

Lạm dụng thông tin cá nhân: từ giả mạo cho tới rò rỉ DNA

Thông tin cá nhân bị rò rỉ hay bị đánh cắp đang được sử dụng nhiều hơn bao giờ hết trong các cuộc tấn công. Tin tặc không còn quan ngại khi liên tục phải liên lạc với nạn nhân của chúng, như một phần của hoạt động lừa đảo trực tuyến trong nỗ lực xâm phạm các hệ thống mục tiêu. Ví dụ như trong các hoạt động ThreatNeedle của chiến dịch Lazarus và những nỗ lực của DeathStalker nhằm gây áp lực cho nạn nhân bật macro. Tin tặc đã sử dụng phần mềm AI để bắt chước giọng nói của giám đốc điều hành cấp cao, lừa quản lý chuyển hơn 240.000 bảng Anh vào tài khoản ngân hàng mà chúng kiểm soát. Các chính phủ và cơ quan thực thi pháp luật cũng đã sử dụng phần mềm nhận dạng khuôn mặt để giám sát.

Dự đoán về APT trong năm 2021

Dưới đây là một số xu hướng mà các nhà nghiên cứu phán đoán có khả năng xảy ra trong năm 2021, dựa trên các xu hướng đã quan sát được trong năm 2020.

Các nhóm tấn công APT sẽ mua quyền truy cập mạng ban đầu từ tội phạm mạng

Trong năm 2020, nhiều cuộc tấn công ransomware có chủ đích được thực hiện bằng cách sử dụng phần mềm độc hại chung chung, chẳng hạn như Trickbo. Các chuyên gia cũng đã quan sát thấy các mối liên hệ giữa các cuộc tấn công ransomware có chủ đích và các mạng ngầm được thiết lập tốt như Genesis thường giao dịch thông tin đăng nhập bị đánh cắp. Họ cho rằng các nhóm tấn công APT sẽ bắt đầu sử dụng cùng một phương pháp để thỏa hiệp mục tiêu của chúng. Các tổ chức nên tăng cường chú ý đến phần mềm độc hại chung và thực hiện các hoạt động ứng phó sự cố cơ bản trên mỗi máy tính bị xâm nhập để đảm bảo phần mềm độc hại chung không được sử dụng để triển khai các mối đe dọa tinh vi.

Nhiều quốc gia sử dụng các cáo trạng pháp lý như một phần của chiến dịch không gian mạng

Cách đây vài năm, các chuyên gia đã dự đoán rằng các chính phủ sẽ dùng đến cách “đặt tên và bôi đen” để thu hút sự chú ý đến hoạt động của các nhóm APT thù địch. Họ dự đoán chiến dịch thắt chặt an ninh mạng của Bộ Tư lệnh không gian mạng Hoa Kỳ sẽ có kết quả trong năm tới và các quốc gia khác cũng sẽ nhanh chóng làm theo. Chiến dịch này bao gồm việc phát hành công khai các báo cáo về các công cụ và hoạt động của đối thủ. Bộ Tư lệnh không gian mạng Hoa Kỳ đã lập luận rằng, chiến tranh trong không gian mạng có bản chất khác biệt và đòi hỏi sự tham gia toàn thời gian với kẻ thù để làm gián đoạn hoạt động của chúng. Một trong những cách họ làm như vậy là cung cấp các chỉ số mà cộng đồng tình báo về mối đe dọa có thể sử dụng để khởi động các cuộc điều tra mới.

Những công cụ bị lược bỏ theo cách này trở nên khó sử dụng hơn đối với những kẻ tấn công và có thể phá hoại các chiến dịch trong quá khứ. Đối mặt với mối đe dọa mới này, đối thủ lập kế hoạch tấn công phải tính thêm chi phí (khả năng cao bị mất công cụ hoặc các công cụ này bị lộ) trong tính toán rủi ro/lợi ích của chúng.

Việc để lộ bộ công cụ của các nhóm APT không còn mới mẻ, những rò rỉ liên tiếp của sự cố Shadow Brokers một là ví dụ nổi bật. Tuy nhiên, đây là lần đầu tiên nó được thực hiện với tư cách chính thức thông qua các cơ quan nhà nước. Mặc dù không thể xác định được các tác động của việc cảnh báo, răn đe sẽ mang lại, nhưng các chuyên gia cho rằng nhiều quốc gia sẽ tuân theo chiến lược này vào năm 2021. Đầu tiên, các quốc gia theo truyền thống liên kết với Mỹ có thể bắt đầu mở rộng quá trình này, sau đó mục tiêu của những tiết lộ như vậy có thể tuân theo như một hình thức trả đũa.

Nhiều công ty tại Thung lũng Silicon sẽ hành động để chống lại các nhà môi giới Zero-day

Gần đây, các nhà môi giới zero-day đã giao dịch khai thác cho các sản phẩm thương mại nổi tiếng. Mặc dù các công ty lớn như Microsoft, Google, Facebook,… dường như ít quan tâm đến thương mại, tuy nhiên, trong năm 2020 đã xuất hiện một số trường hợp phải kể đến như tài khoản của Jeff Bezos và Jamal Khashoggi bị xâm nhập thông qua lỗ hổng WhatsApp.

Vào tháng 10/2019, WhatsApp đã đệ đơn kiện cáo buộc Tập đoàn NSO có trụ sở tại Israel đã khai thác một lỗ hổng trong phần mềm của họ, sau đó, công nghệ do NSO bán đã được sử dụng để nhắm mục tiêu hơn 1.400 người dùng ở 20 quốc gia khác nhau, bao gồm cả các nhà hoạt động nhân quyền và nhà báo. Một thẩm phán Hoa Kỳ sau đó đã ra phán quyết rằng vụ kiện có thể tiến hành. Kết quả của vụ việc có thể gây ra những hậu quả sâu rộng, đặc biệt là có thể khiến các công ty khác khởi kiện các công ty kinh doanh hoạt động khai thác zero-day.

Các chuyên gia cho rằng việc gia tăng áp lực từ dư luận và nguy cơ tổn hại danh tiếng có thể khiến các công ty khác rút kinh nghiệm từ sự cố WhatsApp và sẽ có hành động chống lại các nhà môi giới zero-day, để chứng minh với khách hàng rằng họ đang tìm cách bảo vệ người dùng.

Tập trung nhắm mục tiêu vào các thiết bị mạng

Với xu hướng cải thiện tổng thể bảo mật tổ chức, các chuyên gia cho rằng tin tặc sẽ tập trung nhiều hơn vào việc khai thác các lỗ hổng trong các thiết bị mạng như cổng VPN. Điều này đi đôi với việc chuyển hướng làm việc tại nhà, đòi hỏi nhiều công ty phải dựa vào việc thiết lập VPN trong hoạt động kinh doanh của họ. Việc tăng cường tập trung vào làm việc từ xa và phụ thuộc vào VPN đã mở ra một hướng tấn công tiềm năng khác là thu thập thông tin đăng nhập của người dùng thông qua các phương pháp tấn công bằng hình thức kỹ nghệ xã hội (social engineering). Trong một số trường hợp, điều này có thể giúp tin tặc hoàn thành mục tiêu gián điệp của chúng mà không cần triển khai phần mềm độc hại nào trong môi trường của nạn nhân.

Sự xuất hiện của các lỗ hổng 5G

5G đã thu hút rất nhiều sự chú ý trong năm nay, với việc Mỹ gây nhiều áp lực lên các quốc gia láng giềng để ngăn họ mua các sản phẩm của Huawei. Ở nhiều quốc gia khác cũng có nhiều câu chuyện đáng lo ngại về các nguy cơ sức khỏe có thể xảy ra khi lắp đặt các trạm phát sóng 5G. Các nhà nghiên cứu, cả nhà nước và tư nhân hiện đang xem xét các sản phẩm của Huawei và các hãng khác để tìm ra dấu hiệu của các vấn đề triển khai, lỗi tiền điện tử và thậm chí cả cửa hậu. Bất kỳ sai sót nào như vậy chắc chắn sẽ nhận được sự chú ý lớn của giới truyền thông. Khi việc sử dụng 5G tăng lên và nhiều thiết bị trở nên phụ thuộc vào kết nối mà nó cung cấp, những kẻ tấn công sẽ có động lực lớn hơn để tìm kiếm các lỗ hổng mà chúng có thể khai thác.

Đòi tiền chuộc bằng cách “đe dọa”

Các chuyên gia nhận thấy một số thay đổi và cải tiến trong các chiến thuật được sử dụng bởi các băng đảng ransomware trong những năm qua. Đáng chú ý, các chiến dịch tấn công đã phát triển từ các cuộc tấn công ngẫu nhiên, đầu cơ được phân phối cho một số lượng lớn nạn nhân tiềm năng, đến các cuộc tấn công có mục tiêu cao yêu cầu một khoản tiền lớn hơn đáng kể từ một nạn nhân tại một thời điểm. Các nạn nhân được lựa chọn cẩn thận, dựa trên khả năng thanh toán của họ, sự phụ thuộc của họ vào dữ liệu được mã hóa và tác động rộng hơn của một cuộc tấn công. Không có lĩnh vực nào được coi là vượt quá giới hạn, mặc dù các băng đảng ransomware hứa hẹn không nhắm mục tiêu vào các bệnh viện. Phương thức phân phối cũng được tùy chỉnh để phù hợp với tổ chức bị nhắm mục tiêu, như với các cuộc tấn công vào các trung tâm y tế và bệnh viện trong suốt năm qua.

Các băng nhóm ransomware đang tìm cách đạt được kết quả lớn hơn bằng cách đe dọa công bố dữ liệu bị đánh cắp nếu một công ty không trả khoản tiền chuộc mà chúng yêu cầu. Xu hướng này có khả năng phát triển hơn nữa khi các băng đảng ransomware tìm cách tối đa hóa lợi tức đầu tư của chúng.

Vấn đề ransomware đã trở nên phổ biến đến mức Văn phòng kiểm soát tài sản nước ngoài (OFAC) đã đưa ra hướng dẫn cho các nạn nhân và làm rõ rằng việc trả tiền chuộc có thể vi phạm các lệnh trừng phạt quốc tế.

Năm 2020, hai nhóm tin tặc Maze và Sodinokibi đã tiên phong trong việc liên kết, hợp tác với nhau để cùng đạt mục đích chung. Có thể trong tương lai sẽ xuất hiện nhiều nhóm tin tặc lớn sử dụng ransomware liên kết với nhau nhiều hơn. Các băng nhóm nhỏ hơn sẽ tiếp tục áp dụng cách tiếp cận đã được thiết lập dựa trên các mạng botnet và tìm nguồn cung ứng ransomware của bên thứ ba.

Gia tăng các cuộc tấn công gây rối

Ngày càng có nhiều khía cạnh trong cuộc sống trở nên phụ thuộc vào công nghệ và kết nối internet. Điều đó cũng mang lại rủi ro là làm gia tăng các cuộc tấn công mạng trong tương lai. Một mặt, sự gián đoạn này có thể là kết quả của một cuộc tấn công có tổ chức, có định hướng, được thiết kế để ảnh hưởng đến cơ sở hạ tầng quan trọng. Mặt khác, nó có thể là thiệt hại tài sản thế chấp xảy ra do tác dụng phụ của một cuộc tấn công bằng mã độc tống tiền khối lượng lớn nhắm vào các tổ chức mà người dùng sử dụng trong cuộc sống hàng ngày, chẳng hạn như các tổ chức giáo dục, siêu thị, dịch vụ bưu chính viễn thông và giao thông công cộng.

Tiếp tục khai thác đại dịch COVID-19

Trong năm 2020, COVID-19 đã làm ảnh hưởng đến gần như mọi khía cạnh cuộc sống của con người trên toàn thế giới. Tin tặc, bao gồm cả các nhóm tấn công APT cũng đã nhanh chóng nắm bắt cơ hội để khai thác sự quan tâm đến chủ đề này. Điều này không đánh dấu sự thay đổi trong chiến thuật, kỹ thuật và quy trình, mà chỉ đơn giản là một chủ đề được nhiều người quan tâm được chúng sử dụng như một chiêu trò kỹ nghệ xã hội. Đại dịch sẽ vẫn còn tiếp tục ảnh hưởng đến cuộc sống của con người trong thời gian tới và tin tặc sẽ tiếp tục khai thác điều này để có được chỗ đứng trong các hệ thống mục tiêu.

Trong 6 tháng cuối năm 2020, đã có báo cáo về các nhóm APT nhắm vào các trung tâm nghiên cứu COVID-19. Trung tâm An ninh mạng Quốc gia Vương quốc Anh (NCSC) tuyên bố rằng nhóm tin tặc APT29 (hay còn gọi là Dukes và Cozy Bear) nhắm mục tiêu phát triển vắc xin COVID-19. Đây sẽ vẫn là mục tiêu quan tâm của chúng cho đến khi đại dịch kết thúc.

Vũ Trung Kiên