VMware phát hiện lỗ hổng trong các trình điều khiển hạt nhân

Các chuyên gia VMware đã kiểm tra khoảng 18.000 mẫu trình điều khiển Windows được thu thập thông qua các quy tắc YARA từ cơ sở dữ liệu VirusTotal. Quy tắc YARA là các mẫu phát hiện mã độc có thể hoàn toàn tùy chỉnh để xác định các cuộc tấn công có chủ đích và các mối đe dọa bảo mật cụ thể cho môi trường của người dùng. Quy tắc này chỉ được áp dụng cho các đối tượng được gửi tới Bộ phân tích ảo nội bộ (the internal Virtual Analyzer).

Ngoài các trình điều khiển có lỗ hổng đã biết, nhóm nghiên cứu đã xác định thêm được hàng trăm tệp băm được liên kết với 34 trình điều khiển dễ bị tấn công mà chưa được công bố trước đây.

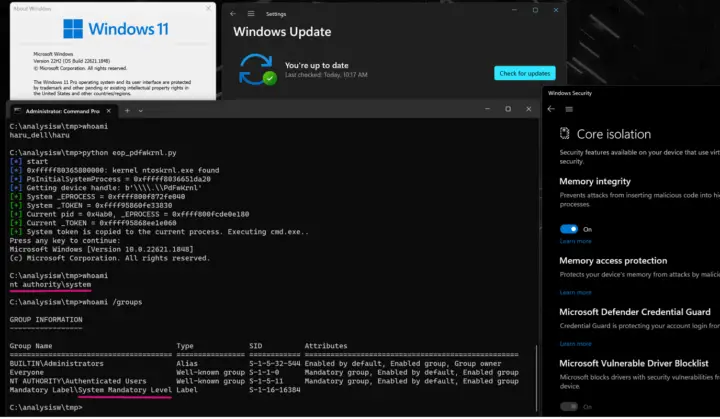

Khai thác EoP đối với trình điều khiển AMD (PDFWKRNL.sys) trên Windows 11

Cuộc điều tra bao gồm các trình điều khiển từ Windows Driver Model (WDM) và Windows Driver Framework (WDF), đồng thời danh sách tên tệp liên quan đến các trình điều khiển có lỗ hổng được công bố, bao gồm các sản phẩm từ các nhà sản xuất BIOS, PC và chip hàng đầu.

Việc khai thác bất kỳ trình điều khiển nào trong số này có thể cho phép những kẻ tấn công không có đặc quyền hệ thống chiếm quyền kiểm soát hoàn toàn thiết bị mục tiêu.

Các nhà phát triển trình điều khiển có tồn tại lỗ hổng đã được thông báo vào mùa xuân năm 2023. Tuy nhiên, chỉ có Phoenix Technologies và Advanced Micro Devices (AMD) là thực hiện vá lỗ hổng.

VMware cũng đưa ra mã khai thác cho một số trình điều khiển có lỗ hổng nhằm chứng minh chúng bị lạm dụng xóa firmware hoặc leo thang đặc quyền. Hãng cũng đã cung cấp tập lệnh IDAPython để tự động phát hiện các trình điều khiển WDM và WDF dễ bị tấn công.

Thanh Bình

(securityonline.info)