Phát hiện 5 lỗ hổng ảnh hưởng đến một số thiết bị mạng của Cisco

Bốn trong số năm lỗ hổng nghiêm trọng này liên quan đến việc thực thi mã từ xa ảnh hưởng đến bộ định tuyến, chuyển mạch và camera IP của Cisco. Lỗ hổng còn lại cho phép tin tặc tấn công từ chối dịch vụ, tồn tại trên sản phẩm điện thoại IP Cisco.

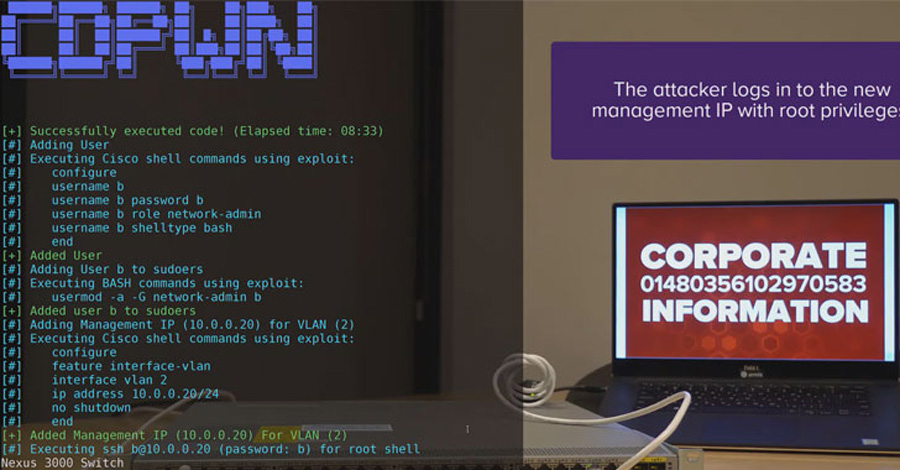

Được đặt tên chung là CDPwn, các lỗ hổng được báo cáo tồn tại trong cách triển khai khác nhau của Giao thức khám phá Cisco (Cisco Discovery Protocol - CDP), hoạt động mặc định trên các thiết bị của Cisco và không thể tắt.

CDP là một giao thức quản trị hoạt động ở lớp thứ 2 trong mô hình OSI 7 lớp. Giao thức này được thiết kế cho phép các thiết bị khám phá thông tin về các thiết bị Cisco khác hoạt động trong cùng một mạng cục bộ.

Theo một báo cáo mà nhóm nghiên cứu Armis chia sẻ, cách thức triển khai của CDP chứa lỗi tràn bộ đệm và định dạng chuỗi có thể cho phép kẻ tấn công từ xa trên cùng một mạng, bằng cách thực thi mã tùy ý trên các thiết bị dễ bị tổn thương thông qua việc gửi các gói CDP độc hại.

Danh sách các lỗ hổng CDPwn của Cisco ảnh hưởng đến hàng chục triệu thiết bị được triển khai rộng rãi trong các mạng doanh nghiệp bao gồm:

- Lỗ hổng tràn ngăn xếp của Cisco NX-OS trong yêu cầu nguồn TLV (CVE-2020-3119)

- Lỗ hổng định dạng chuỗi XR của Cisco IOS trong nhiều TLV (CVE-2020-3118)

- Lỗ hổng tràn ngăn xếp Điện thoại IP của Cisco trong PortID TLV (CVE-2020-3111)

- Lỗ hổng tràn heap của Máy ảnh IP Cisco trong DeviceID TLV (CVE-2020-3110)

- Lỗi cạn kiệt tài nguyên của Cisco FXOS, IOS XR và NX-OS trong các địa chỉ TLV (CVE-2020-3120)

Cần lưu ý rằng, vì CDP là giao thức lớp 2 (Data Link) và không thể vượt qua ranh giới của mạng cục bộ nên trước tiên, tin tặc cần phải ở trên cùng một mạng để khai thác các lỗ hổng CDPwn. Tuy nhiên, sau khi khai thác thành công lỗ hổng, tin tặc có thể phá vỡ phân đoạn mạng và di chuyển từ các mạng công ty sang các hệ thống và dữ liệu nhạy cảm khác.

Việc có được quyền kiểm soát bộ chuyển mạch còn hữu ích theo nhiều cách khác, như: nghe lén trong trường hợp bộ chuyển mạch ở vị trí thuận lợi và thậm chí sử dụng để khởi động các cuộc tấn công trung gian vào lưu lượng của các thiết bị đi qua bộ chuyển mạch.

“Kẻ tấn công có thể tìm cách di chuyển ngang qua các phân khúc và có quyền truy cập vào các thiết bị có giá trị như điện thoại IP hoặc máy ảnh. Không giống như các thiết bị chuyển mạch, các thiết bị này trực tiếp giữ dữ liệu nhạy cảm và chiếm đoạt chúng có thể là mục tiêu của tin tặc chứ không chỉ đơn thuần là một cách để thoát ra khỏi phân lớp mạng”, chuyên gia của Armis cho biết.

Ngoài ra, lỗ hổng CDPwn cũng cho phép kẻ tấn công: Đánh cắp dữ liệu, nghe trộm các cuộc gọi video và nguồn cấp dữ liệu video từ điện thoại IP và máy ảnh, ghi lại các cuộc hội thoại hoặc hình ảnh nhạy cảm; Đánh cắp dữ liệu nhạy cảm được truyền qua các bộ chuyển mạch và bộ định tuyến; Xâm phạm các thiết bị khác bằng cách tận dụng các cuộc tấn công người trung gian để chặn và thay đổi lưu lượng truy cập trên thiết bị chuyển mạch.

Bên cạnh việc phát hành một báo cáo kỹ thuật chi tiết về các vấn đề, nhóm nghiên cứu Armis cũng đã chia sẻ các video giải thích và trình diễn các lỗ hổng.

Sau khi làm việc chặt chẽ với các nhà nghiên cứu của Armis trong vài tháng qua để phát triển các bản vá bảo mật, Cisco đã phát hành bản cập nhật phần mềm cho tất cả các sản phẩm bị ảnh hưởng của mình.

Quản trị viên cần cài đặt các bản cập nhật phần mềm mới nhất để bảo vệ hoàn toàn các hệ thống mạng có giá trị của mình trước phần mềm độc hại và các mối đe dọa trực tuyến mới nổi.

T.A (theo The Hacker News)