Người sử dụng -Điểm yếu khó khắc phục nhất trong hệ thống an ninh

Dường như mọi tính toán kể từ thiết kế hệ thống, xây dựng chính sách đến thiết kế giao diện chương trình phần mềm, giao tiếp phần cứng đều xuất hiện sự thỏa hiệp để giải quyết mối quan hệ đối lập này. Xin dẫn một số câu chuyện để minh họa cho nhận xét trên.

Câu chuyện thứ nhất: Sử dụng hệ thống

Hệ thống có thể bị phá từ một chiếc USB tưởng như vô hại không? Dung lượng lưu trữ của một chiếc iPod hay Flash Disk càng lớn, người dùng càng tiện lợi trong việc xử lý các tệp dữ liệu (bao gồm cả bí mật của cơ quan mà họ cần xử lý trong giờ làm việc nhưng chưa xong). Rõ ràng, nguy cơ rò rỉ thông tin do người dùng sao chép, xử lý bên ngoài hệ thống càng cao khi các phương tiện kỹ thuật ngày càng mang lại cho họ nhiều tiện ích hơn.

Một hướng khác, khả năng tự động chạy và truy cập bộ nhớ trực tiếp (DMA) của hệ điều hành MS-Windows có thể trở thành một thảm họa. Hãy tưởng tượng vào một buổi sáng đẹp trời nào đó trên đường đến cơ quan, bạn nhận được một phần quà quảng cáo là một chiếc iPod xinh xắn. Không chỉ có bạn, một số nhân viên khác của cơ quan cũng nhận được miễn phí những chiếc iPod hợp chuẩn UBS 2.0 hết sức thời trang, hiện đại (sử dụng công nghệ sinh trắc học để xác thực), bạn sẽ làm gì? Không có gì ngạc nhiên, khi việc đầu tiên trong ngày sẽ là cắm những thiết bị miễn phí đó vào máy tính cơ quan. MS-Windows Media tự động chiếu một đoạn phim quảng cáo dài vài phút với âm thanh du dương phát ra từ bộ loa máy tính, đèn trên chiếc iPod nhấp nháy liên tục. Chiếc iPod là của bạn, một lúc nào đó nó sẽ được sử dụng để lưu một bài nghiên cứu mà bạn vừa mất thời gian để tải về từ Internet. Điều gì sẽ diễn ra trong kịch bản này?

Tạp chí CSO Magazine nhận xét “Cắm một chiếc iPod hay một chiếc USB vào máy PC chạy hệ điều hành Windows có thể là hành động trao toàn quyền kiểm soát cho thiết bị này để nó tìm kiếm các tài liệu mật, sao chép tài liệu trở lại bộ nhớ riêng và giấu chúng dưới dạng tệp đã xóa. Nhanh gọn hơn, thiết bị nhỏ bé này có thể gieo rắc phần mềm độc hại hoặc thậm chí mở một lỗ hổng trên hệ điều hành. Hai yếu tố làm kịch bản này có thể xảy ra là khả năng tự động chạy của Windows và khả năng truy nhập bộ nhớ trực tiếp (DMA)”. Ngay khi chiếc iPod được cắm vào một máy PC kết nối Internet, phần mềm gián điệp Trojan được cài đặt sẵn trong nó được kích hoạt và những dữ liệu bí mật thu thập được sẽ được chuyển đến một nơi nào đó để được phân tích, khám phá.

Từ những năm 1990, hệ điều hành Macintosh đã cung cấp khả năng chạy tự động nhưng tính năng này vào năm 1998 đã bị loại bỏ vì lý do dễ bị lợi dụng. Microsoft cũng nên ngừng cung cấp tính năng này. Tuy nhiên, dù không tự động chạy, người dùng vẫn có thể bị sập bẫy kịch bản trên khi tự mình kích hoạt chương trình lưu trong chiếc iPod xinh xắn.

Câu chuyện thứ hai: Quản trị hệ thống

Trong câu chuyện thứ nhất, người quản trị hệ thống có lỗi không? Cuộc “khẩu chiến” có thể diễn ra xung quanh việc ai chịu trách nhiệm trong tình huống đó.

Người dùng cuối không thể tự mình nhận biết các phần mềm dụng ý xấu khi không có công cụ, hoặc có công cụ nhưng không được cập nhật thường xuyên. Họ có lý do để không bị phạt vì chính sách an ninh cho họ quyền sử dụng các thiết bị lưu trữ ngoài để có thể in ấn hoặc trao đổi dữ liệu với những nơi mạng máy tính chưa thể vươn tới.

Người quản trị cho rằng họ đã cảnh báo đầy đủ vấn đề này do những lý do hạn chế của hệ điều hành và công cụ phát hiện hoạt động nguy hiểm mà hệ thống sử dụng. Hệ thống không thể cấm việc sử dụng phương tiện lưu trữ ngoài. Công cụ phát hiện hiểm họa đã được cập nhật thường xuyên (có số liệu cập nhật mới nhất), nhưng không phát hiện được Trojan vì đây là một loại hoàn toàn mới.

Liệu kịch bản sau có thể gắn trách nhiệm cho người quản trị hệ thống? Do sự phức tạp trong việc xây dựng và quản lý Active Directory, hay xây dựng một Print Server,... giải pháp chia sẻ ngang hàng (Peer to Peer) được kích hoạt. Người dùng có thể chia sẻ máy in, chia sẻ thư mục, các tệp dữ liệu qua mạng để làm việc.

Phần mềm nào có tính quyết định đối với vấn đề an ninh cũng là một câu hỏi đau đầu. Trong một Xã hội điện tử, một Chính phủ điện tử, rõ ràng hệ thống phần mềm là cơ sở hạ tầng chiếm vai trò trọng yếu để thực hiện các chức năng kinh tế, xã hội. Môi trường điện tử hóa ở trình độ càng cao thì vai trò đó càng thể hiện rõ nét. Ngày nay, nhiều công ty sẽ phải tạm ngừng mọi hoạt động nếu máy tính ngừng làm việc. Vậy trong số nhiều phần mềm được cài đặt trên máy tính, đâu là phần mềm quan trọng nhất cần được lưu tâm?

Phần mềm điều khiển máy bay Boeing 747 là rất quan trọng nhưng nó hoạt động được là nhờ có phần mềm đo trọng lượng máy bay cũng như độ cân bằng của nó. Hay đối với hệ thống tên lửa, phần mềm dẫn đường cho một quả tên lửa là quan trọng nhưng hệ điều hành các bệ phóng với các dữ liệu mục tiêu lại không thể thiếu cho hành trình.

Hiện nay

ngày càng nhiều ứng dụng quan trọng được xây dựng, cài đặt trên cơ sở những phần mềm thương mại dựng sẵn. Ai cũng có thể nhìn thấy chiến lược kinh doanh của Microsoft và một số nhà cung cấp khác là rút ngắn quy trình sản xuất, phiên bản mới liên tiếp được tung ra bên cạnh các bản vá lỗi mới khi lỗi được phát hiện. Số liệu do Microsoft cung cấp trong một hội thảo gần đây cho thấy có đến 67% tấn công vào máy tính cài đặt Windows nhằm vào hệ điều hành kể cả ở mức Kernel. Nhưng Windows OS đã trở nên quá quen thuộc với người sử dụng và gần như trở thành một lựa chọn mặc định.

Chúng ta đã và đang sống trong một thế giới mà cứ mỗi tuần lại có một danh sách hàng tá các “hạt sạn” được tìm thấy trong các sản phẩm phần mềm phổ biến. Hiểm họa đã được đề cập đến không chỉ là sự lãng phí về kinh tế mà còn là sự can thiệp của các cơ quan tình báo nước ngoài. Cuộc chiến ngày nay đã có thêm một cấu thành mới, cuộc chiến trong thế giới ảo “cyberspace”.

Vậy cần phải làm gì? Rõ ràng là cần ghi nhớ: Phần mềm thương mại không đủ mức an ninh để phát hiện và xóa bỏ những phần mềm phá hoại có thể được cài đặt trên chúng hoặc song song với chúng. Cần phải phòng vệ có chiều sâu để đảm bảo an ninh cho toàn hệ thống. Và vấn đề chỉ có thể được giải quyết triệt để từ Thiết kế hệ thống.

Câu chuyện thứ ba: Thiết kế hệ thống

Ví dụ liên quan đến hệ thống thanh toán tự động ATM: Tại Mỹ, khi một khách hàng sử dụng thẻ ATM phàn nàn rằng “có ma” tự rút tiền trong tài khoản của họ, tòa án sẽ tuyên rằng ngân hàng có trách nhiệm làm rõ về các giao dịch ma đó. Vì vậy, hệ thống ngân hàng Mỹ luôn thường trực chính sách nâng cấp an ninh, tránh hiểm họa và họ có lợi trong duy trì việc nâng cấp liên tục đó. Ở một số quốc gia khác, trách nhiệm chứng minh không thực hiện giao dịch được cho là “có ma” lại thuộc về phía khách hàng và do vậy hệ thống ngân hàng không được gắn với lợi ích từ việc phải thường xuyên nâng cấp chế độ bảo đảm an ninh. Kết quả là hệ thống ngân hàng tại Mỹ liên tục nâng cấp hệ thống an ninh để ngăn chặn trước những nguy cơ có khả năng xảy ra, trong khi không có gì mới trong hệ thống ngân hàng ở nơi khác. Việc nâng cấp hệ thống an ninh thuộc về ngân hàng và nó gắn liền với lợi ích của chính họ.

An ninh đối với các hệ thống khác cũng không nằm ngoài quy luật: năng lực - lợi ích. Nhưng thực hiện quy luật này lại không hoàn toàn dễ dàng. Hãng sản xuất phần mềm là đơn vị có năng lực nâng cao tính an ninh của sản phẩm nhưng việc nâng cao tính an ninh lại không mang lại lợi nhuận trực tiếp cho họ. Trong thiết kế phần mềm cần nâng cao tính an ninh của sản phẩm và gắn việc này với lợi ích của hãng.

Nhận diện đầy đủ các hiểm họa an ninh ngay từ khi thiết kế cũng là một bài toán khó giải quyết trọn vẹn. Về lý thuyết, nếu những phần mềm quan trọng như hệ điều hành, phần mềm ứng dụng được thiết kế, cài đặt đảm bảo không có sai sót thì có lẽ mọi hệ thống mạng sẽ không cần sử dụng đến các sản phẩm Firewall, IDS, IPS...

Hiện nay, an ninh hệ thống được xây dựng trên nguyên tắc “đảm bảo an toàn trong các sai hỏng” (Safe Failure), có nghĩa là giải quyết những bài toán dạng “nếu - thì”. Cơ bản là chúng ta cố gắng làm hết sức mình những gì có thể làm cho an ninh hệ thống.

Mô hình an ninh mới

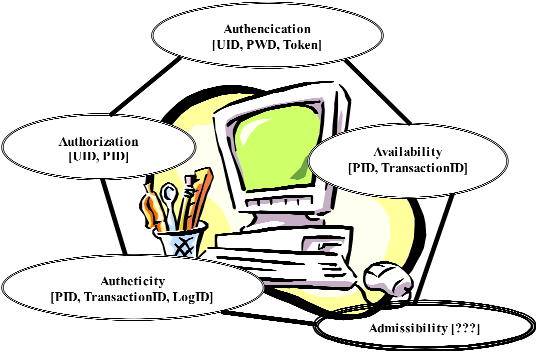

Thay cho lời kết, chúng tôi xin dẫn tư tưởng của Dave Piscitello khi nói về mô hình an ninh. Chúng ta đều biết, mô hình an ninh hiện nay được áp dụng gồm bốn giá trị:

1. Xác thực (Authentication) - xác thực việc định danh thực thể khi tham gia hệ thống.

2.Cấp quyền (Authorization) - gán quyền để thực hiện các thao tác của thực thể khi tham gia hệ thống.

3. Sẵn sàng (Availability) - sẵn sàng cung cấp dịch vụ cho người dùng hợp pháp.

4. Có thể xác nhận (Authenticity) - khả năng xác nhận tính trung thực nội dung thông tin.

Trong diễn đàn Firewall Wizards, Dave Piscitello - Chủ tịch của Core Competence Inc - người có hơn 30 năm kinh nghiệm trong lĩnh vực tư vấn những vấn đề an ninh hệ thống cho rằng mô hình an ninh bốn giá trị truyền thống có thể đã lỗi thời. Lý do là mô hình an ninh kiểu cũ không thể bao hàm nhiệm vụ xác nhận tính trung thực của các thiết bị đầu cuối được sử dụng để xác thực và truy vấn dữ liệu. Cơ chế quản trị hệ thống cũng như cơ chế kiểm soát tại điểm kết nối đầu cuối phải có khả năng đảm bảo phát hiện mọi phần mềm tấn công (chẳng hạn như key-log) từ trước khi người dùng được yêu cầu gõ bàn phím, khởi đầu cho quá trình xác thực. Với lý do đó, cần phải đưa thêm một khía cạnh mới để biến mô hình an ninh truyền thống thành một chiếc kiềng 5 chân mà tác giả đặt tên là “Ngũ giác tin cậy (Pentagon of Trust)”. Giá trị thứ 5 được đề cập là “Tính có thể quản lý - Admissibility”.