Lỗ hổng trong các trình duyệt chính cho phép script của bên thứ 3 đánh cắp mật khẩu người dùng

Các trình duyệt hiện đại như: Google Chrome, Mozilla Firefox, Opera hay Microsoft Edge đều có sẵn trình quản lý mật khẩu dễ sử dụng để lưu thông tin đăng nhập và tự động đăng nhập giúp người dùng. Những trình quản lý mật khẩu đó được thiết kế nhằm tạo ra sự tiện lợi cho người dùng bằng cách tự động phát hiện các mẫu đăng nhập và tự động điền tên người dùng cùng mật khẩu. Tuy nhiên, một nhóm các nhà nghiên cứu từ Trung tâm Chính sách công nghệ thông tin của trường Đại học Princeton đã phát hiện ra rằng, có ít nhất hai công ty marketing là AdThink và OnAudience đang tích cực lợi dụng các trình quản lý mật khẩu đó để theo dõi những khách hàng truy cập vào khoảng 1110 website trong số 1 triệu website hàng đầu theo xếp hạng của Alexa.

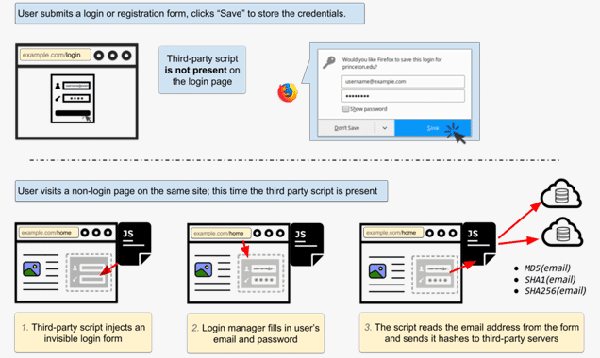

Các đoạn mã được viết bằng 1 loại ngôn ngữ (script) mà các nhà nghiên cứu tìm thấy trong các website chèn thêm các mẫu đăng nhập vô hình vào trang web, để lừa trình duyệt nhập thông tin đăng nhập của người dùng. Việc điền mẫu đăng nhập thường diễn ra tự động, không cần tới thao tác của người dùng; tất cả các trình duyệt chính đều tự động điền tên người dùng (thường là tài khoản thư điện tử) mà không để ý mẫu đăng nhập có hiển thị hay không. Chrome không tự động điền mật khẩu nếu người dùng không nhấn chuột hay chạm vào một vị trí nào đó trên trang. Các trình duyệt khác thì tự động điền mật khẩu mà không cần lệnh của người dùng.

Vì những script đó được thiết kế chủ yếu để theo dõi người dùng, nên chúng phát hiện tên đăng nhập và gửi thông tin tới máy chủ của bên thứ ba sau khi băm với các thuật toán MD5, SHA1 và SHA256. Giá trị băm sẽ được dùng như ID bền vững cho một người dùng cụ thể, để theo dõi họ qua các trang web. Do địa chỉ thư điện tử của người dùng hầu như không bao giờ thay đổi nên việc xoá một chương trình mà các website đặt vào ổ cứng của người dùng (cookie), dùng chế độ duyệt web ẩn danh, hay thay đổi thiết bị đều không có tác dụng chống lại sự theo dõi của website.

Điều nguy hiểm là không có biện pháp kỹ thuật nào để ngăn các script tương tự thu thập mật khẩu của người dùng. Hầu hết các trình quản lý mật khẩu thứ ba như LastPass và 1Password không bị ảnh hưởng bởi kiểu tấn công này, vì chúng bỏ qua các mẫu đăng nhập vô hình và cần có sự tương tác của người dùng.

Các nhà nghiên cứu đã tạo ra một trang trình diễn để người dùng có thể kiểm tra xem trình quản lý mật khẩu có làm lộ tên đăng nhập và mật khẩu hay không. Các nhà nghiên cứu khuyến cáo, cách tốt nhất để ngăn chặn những tấn công kiểu này là người dùng cần vô hiệu hoá tính năng tự động điền thông tin của trình duyệt.

Nguyễn Anh Tuấn

Theo The Hacker News