Lỗ hổng trên Exchange làm lộ mật khẩu của hàng trăm ngàn email

- Các lỗ hổng trong hệ quản lý mạng di động tập trung của Nokia và Oracle ảnh hưởng đến mạng di động 4G và 5G

- Lỗ hổng nghiêm trọng trong Experion Process Knowledge System cho phép tin tặc làm gián đoạn quy trình công nghiệp

- Hơn 1.900 máy chủ Microsoft Exchange đang bị tấn công bởi các lỗ hổng ProxyShell

Cụ thể, nhà nghiên cứu bảo mật Amit Serper của Guardicore (Mỹ) đã phát hiện ra một lỗ hổng nghiêm trọng trong tính năng Autodiscover của Microsoft (giao thức cho phép cấu hình tự động tài khoản email chỉ cần địa chỉ và mật khẩu). Lỗ hổng này cho phép các hacker mua tên miền có tên "autodiscover" (ví dụ: autodiscover.com hoặc autodiscover.co.uk) có thể chặn bắt các thông tin đăng nhập emal dưới dạng bản rõ của người dùng khi quản trị viên của họ cấu hình sai.

Sơ lược về lỗ hổng

Điểm yếu mà chuyên gia của Guardicore phát hiện có liên quan đến việc triển khai cụ thể Autodiscover dựa trên giao thức XML POX (hay còn gọi là "XML cũ"), qua đó các ứng dụng trao đổi các tài liệu XML dạng thô bằng các giao thức truyền tiêu chuẩn như HTTP, SMTP, FTP hoặc bằng cách sử dụng các giao thức độc quyền.

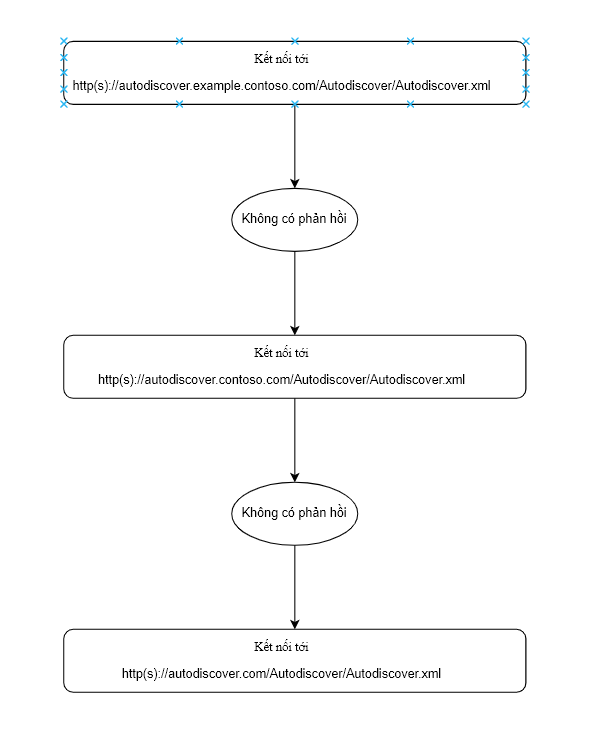

Sau khi thêm tài khoản Microsoft Exchange mới vào Outlook thông qua tính năng thiết lập tài khoản tự động, một lời nhắc sẽ xuất hiện và yêu cầu người dùng nhập vào tên đăng nhập và mật khẩu. Khi người dùng thực hiện, Outlook sẽ sử dụng tính năng Autodiscover để tự động cấu hình email. Tính năng này tìm kiếm các thông tin cấu hình trong nội dung XML trên các địa chỉ sau (qua cả HTTP và HTTPS):

• http(s)://autodiscover.example.contoso.com/Autodiscover/Autodiscover.xml

• http(s)://example.contoso.com/Autodiscover/Autodiscover.xml

Khi không thể tìm thấy thông tin cấu hình cần thiết, Outlook sử dụng một cơ chế dự phòng tìm kiếm thông tin ở tên miền cấp cao hơn. Chính thiết kế này là nguyên nhân gây ra lỗ hổng ảnh hưởng đến hàng trăm ngàn người dùng. Trong trường hợp này, bước tiếp theo của Autodiscover sẽ là tìm kiếm /Autodiscover/Autodiscover.xml trên chính contoso.com, cũng như autodiscover.contoso.com. Nếu điều này không thành công, Autodiscover sẽ thử một lần nữa bằng cách gửi thông tin đăng nhập đến autodiscover.com.

Điều này sẽ không phải là vấn đề nếu như Microsoft sở hữu autodiscover.com, nhưng qua kiểm tra thì không phải như vây. Tên miền đó ban đầu được đăng ký vào năm 2002 và hiện thuộc sở hữu của một cá nhân hoặc tổ chức không xác định sử dụng lá chắn bảo mật WHOIS của GoDaddy.

Luồng kiểm tra của tính năng Autodiscover

Báo cáo từ Guardicore

Guardicore đã mua một số miền để chứng minh cho lỗ hổng của tính năng Autodiscover từ ngày 16/4 đến ngày 25/8/2021:

• autodiscover.com.br

• autodiscover.com.cn

• autodiscover.com.co

• autodiscover.es

• autodiscover.fr

• autodiscover.in

• autodiscover.it

• autodiscover.sg

• autodiscover.uk

• autodiscover.xyz

• autodiscover.online

Trong 4 tháng, Guardicore đã thu thập được 96.671 địa chỉ email và mật khẩu (đã loại bỏ dữ liệu trùng) ở dạng bản rõ. Những thông tin xác thực này đến từ nhiều tổ chức như các sàn giao dịch, nhà sản xuất, ngân hàng, công ty điện lực,....

Người dùng bị ảnh hưởng sẽ không thể phát hiện ra vì tên miền được mua, ví dụ như autodiscover.xyz đã được cài đặt với một chứng chỉ hợp lệ nên Outlook sẽ không có bất kỳ cảnh báo nào.

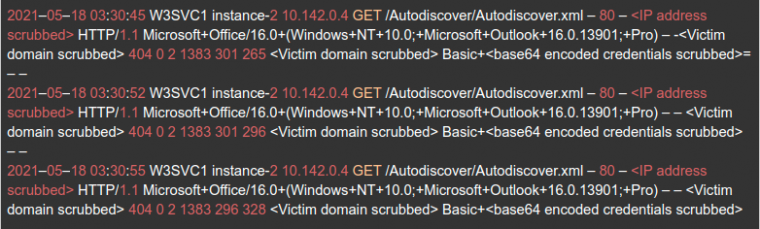

Điều tồi tệ ở đây là khi Outlook cung cấp thông tin đăng nhập ở định dạng an toàn hơn như NTLM thì các hacker có thể yêu cầu ứng dụng cung cấp mật khẩu bản rõ bằng cách trả về một mã HTTP 401. Khi đó, Outlook sẽ tự động gửi lại tài khoản và mật khẩu dưới dạng Base64 mà hacker có thể dễ dàng giải mã.

Lời khuyên từ chuyên gia

Hiện chưa có bất kỳ bản vá nào cho lỗ hổng này do Guardicore đã công khai lỗ hổng trước khi báo cáo cho Microsoft. Các nhà cung cấp DNS lớn như Google, Cloudflare,... đã có chính sách để bảo vệ cho người dùng Internet bằng cách thu hồi các tên miền có thể sử dụng để khai thác lỗ hổng này.

Các tổ chức có thể tạm thời ngăn chặn lỗ hổng này bằng cách cấu hình máy chủ DNS để từ chối các tên miền bắt đầu với Autodiscover. Khi đó thì tính năng Autodiscover sẽ báo lỗi và ngừng thực hiện việc cố gắng truy vấn ở tên miền cấp cao hơn. Nhưng cần chú ý tránh chuyển hướng tên miền này về địa chỉ 127.0.0.1 vì bất kỳ ai có quyền truy cập vào máy tính của người dùng có thể tận dụng để đánh cắp mật khẩu của chính người dùng đó.

Đăng Thứ