Tình hình tấn công mã độc tống tiền trong tháng 8

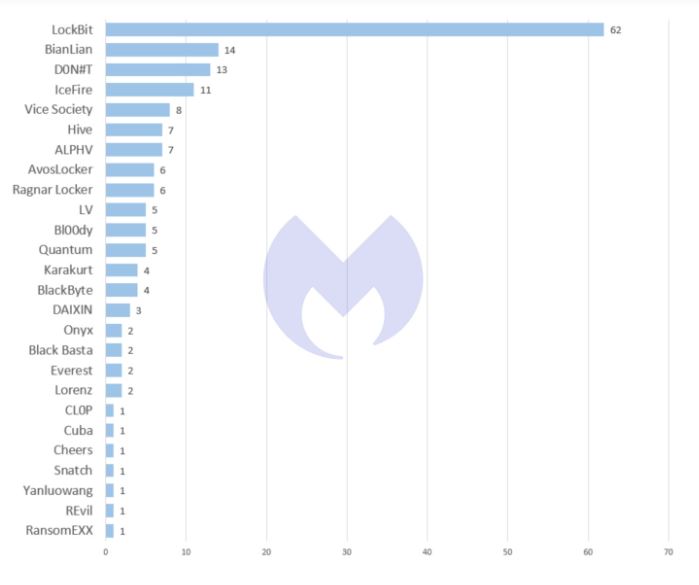

Đúng như dự đoán của các chuyên gia, LockBit vẫn là biến thể mã độc tống tiền phổ biến nhất được các tin tặc lựa chọn sử dụng. Trong tháng 8/2022 đã xảy ra 62 cuộc tấn công và tính từ tháng 3/2022 đến 8/2022 đã xảy ra 430 cuộc tấn công sử dụng biến thể LockBit. Mặc dù, LockBit là mối đe dọa mã độc tống tiền phổ biến nhất từ đầu năm 2022, tuy nhiên không có cuộc điều tra nào được Cục điều tra liên bang Hoa Kỳ (FBI) lên kế hoạch ngăn chặn mã độc này.

Trong khi đó, biến thể Snatch chỉ tấn công thành công duy nhất được một người dùng - là nạn nhân cũng được nhóm tin tặc sử dụng REvil liệt kê trong danh sách những cuộc tấn công thành công vào tháng 4/2022.

Thống kê các cuộc tấn công bằng mã độc tống tiền trong tháng 8/2022

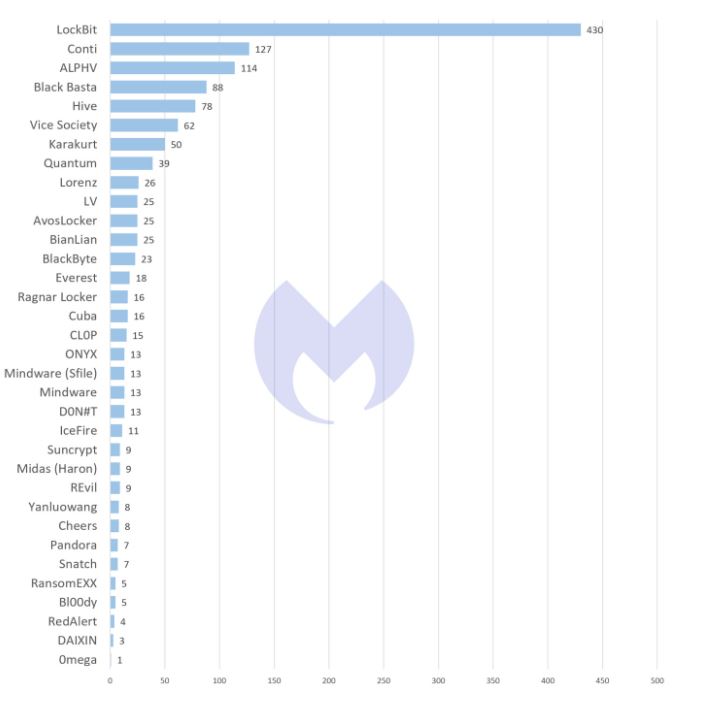

Trong khoảng thời gian từ tháng 3 đến 8/2022, LockBit đã thực hiện 430 cuộc tấn công trên 61 quốc gia, trong đó có 128 cuộc tấn công ở Mỹ. Biến thể LockBit chiếm 1/3 các cuộc tấn công mã độc tống tiền đã công bố, nhiều hơn bốn biến thể Conti, ALPHV, Black Basta, Hive cộng lại và nhiều hơn 300 cuộc tấn công so với Conti (biến thể mã độc tống tiền phổ biến thứ 2 chỉ sau LockBit với 127 cuộc tấn công). Trong khoảng thời gian trên, trung bình có khoảng 70 cuộc tấn công được công bố mỗi tháng.

Thống kê các cuộc tấn công mã độc tống tiiền từ tháng 3 đến 8/2022

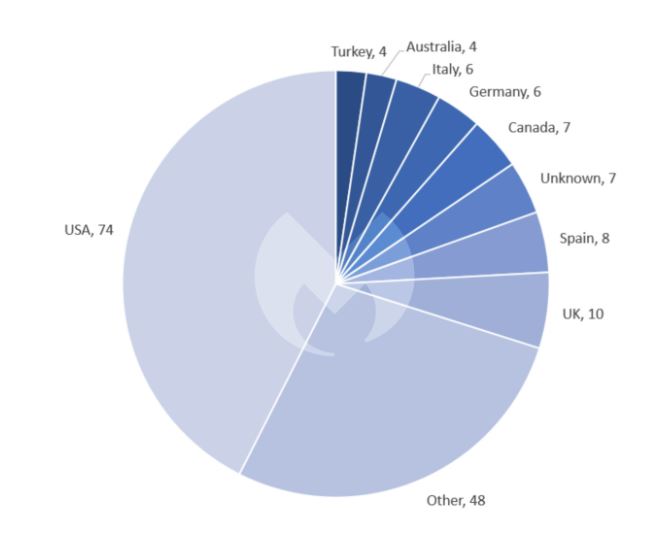

Đặc biệt, Hoa Kỳ tiếp tục là quốc gia trở thành mục tiêu hàng đầu của các cuộc tấn công mã độc tống tiền. Theo các chuyên gia, nguyên nhân bởi Hoa Kỳ có một nền kinh tế lớn nhất thế giới, đồng nghĩa với việc số lượng người dùng tiềm năng lớn hơn bất kỳ các nền kinh tế nào khác. Trong tháng 8/2022 đã có 175 cuộc tấn công trên 43 quốc gia đã được công bố.

Thống kê các cuộc tấn công tống tiền theo các quốc gia tháng 8/2022

Chiến thuật mới của mã độc tống tiền

Đáng lưu ý, tống tiền kép (Double extortion) là sự thay đổi lớn nhất trong chiến thuật tấn công mã độc tống tiền trong những năm gần đây. Vào cuối năm 2019, nhóm tin tặc đứng sau mã độc tống tiền Maze sao chép các dữ liệu lấy cắp được từ người dùng trước khi mã hóa các dữ liệu, sau đó đe dọa công bố các tệp dữ liệu bị đánh cắp trên Dark Web. Điều này buộc người dùng phải trả tiền chuộc ngay cả khi người dùng có thể khôi phục dữ liệu của mình từ các bản sao lưu có sẵn. Chiến thuật tống tiền kép này nhanh chóng được áp dụng bởi các nhóm tin tặc và là tiêu chuẩn cho các nhóm tin tặc tấn công mã độc tống tiền lớn.

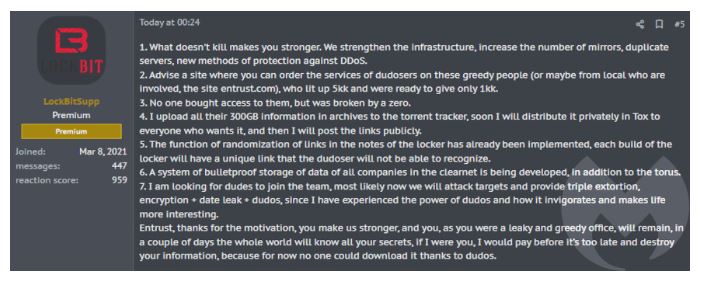

Vào tháng 8/2022, LockBit đã thực hiện tấn công tống tiền kép đánh cắp dữ liệu từ Entrust (công ty bảo mật thông tin có trụ sở tại Hoa Kỳ). Sau khi bị tấn công, Entrust ngay lập tức khởi động một cuộc tấn công từ chối dịch (DDoS) ngược lại nhằm vào nhóm tin tặc trên trang web của LockBit.

Cuộc tấn công của Entrust chỉ làm trì hoãn việc công bố tệp dữ liệu bị đánh cắp mà không ngăn được nhóm tin tặc công bố dữ liệu lên Dark Web. Việc bị tấn công ngược DDoS đã làm cho nhóm tin tặc vận hành LockBit lên kế hoạch sử dụng DDoS như là một cách để tống tiền người dùng, cùng với việc mã hóa dữ liệu và đe dọa nạn nhân công bố dữ liệu để tống tiền. Trên thực tế, tấn công DDoS không mới, nó được thực hiện trước các cuộc tấn công đánh cắp, mã hóa dữ liệu và đe dọa công bố các dữ liệu để tống tiền. Hiện tại, vẫn có tin tặc sử dụng DDoS nhưng không còn phổ biến như trước.

Nhóm tin tặc vận hành LockBit chia sẻ về cuộc tấn công DDoS của Entrust

Liệu mã độc tống tiền sắp kết thúc?

Việc đe dọa công bố các tệp dữ liệu đánh cắp được là một một phương thức tống tiền hiệu quả, một số nhóm như Karakurt không quan tâm đến việc mã hóa các tệp dữ liệu đánh cắp được mà hoàn toàn dựa vào việc đe dọa công bố các tệp dữ liệu. Malwarebytes cho rằng nhiều nhóm tin tặc sẽ thực hiện phương thức này nhiều hơn trong tương lai.

Khi các nhóm tin tặc sử dụng phương thức mã hóa tệp dữ liệu đánh cắp được không còn đạt hiệu quả tối đa, các nhóm tin tặc sẽ chuyển sang các phương thức khác. Bắt nguồn từ việc người dùng ý thức được việc sao lưu dữ liệu của mình và tốc độ sao lưu được cải thiện khi đó các nhóm tin tặc sẽ chuyển sang tống tiền kép.

Tin tặc Mikhail Matveev đã được hỏi trong một cuộc phỏng vấn gần đây với The Record – công ty chuyên thu thập, xử lý, phân tích và đăng tải thông tin về lĩnh vực công nghệ thông tin có trụ sở tại Hoa Kỳ rằng, liệu anh ta có nghĩ rằng mã độc tống tiền sẽ vẫn là mô hình tấn công tống tiền tốt nhất, hiệu quả nhất cho tin tặc trong 3 năm tới hay không? Mikhail Matveev cho rằng, mã độc tống tiền sẽ sớm kết thúc, không phải trong 3 năm mà là sớm hơn. Bởi mọi thứ đã thay đổi trong 6 tháng qua, kể từ khi bắt đầu sự kiện đặc biệt ở Ukraine, hầu như tất cả mọi người đều từ chối trả tiền.

Malwarebytes tin rằng trong tương lai các nhóm tin tặc không còn sử dụng phương thức mã hóa các tệp dữ liệu đánh cắp. Thực tế là có một số nhóm tin tặc khó đạt được mục đích của chúng mà không sử dụng phương thức mã hóa dữ liệu và mã hóa dữ liệu đánh cắp vẫn là phương thức được lựa chọn bởi nhóm tin tặc sử dụng mã độc tống tiền phổ biến nhất từ tháng 3/2022 đến nay là LockBit.

Hiện nay, có vẻ như một số nhóm tin tặc vẫn chưa nhận thấy được về sự kết thúc sắp xảy ra của ransomware-as-a-service và một số nhóm tin tặc mới đã xuất hiện vào tháng 8/2022 đó là: D0nut, IceFire, DAIXIN và Bl00dy. Điều đặc biệt là Bl00dy không có trang web để đe dọa công bố tệp dữ liệu đánh cắp được để tống tiền và thay vào đó sử dụng ứng dụng nhắn tin Telegram.

Trần Nam

(Theo malwarebytes)