Tin tặc Trung Quốc đứng sau hầu hết các vụ khai thác zero-day trong năm 2021

Lỗ hổng zero-day là điểm yếu bảo mật trong các sản phẩm, phần mềm chưa được xác định hoặc chưa được khắc phục tại thời điểm phát hiện. Các tiết lộ về zero-day được tin tặc đặc biệt quan tâm vì chúng có thể được khai thác trên diện rộng, cho đến khi các nhà cung cấp phát hành bản vá và người dùng tiến hành cập nhật.

Thông thường, khoảng thời gian cơ hội này kéo dài ít nhất vài ngày và vì không phải tất cả quản trị viên đều áp dụng các bản cập nhật bảo mật ngay lập tức, nên số lượng mục tiêu dễ bị tấn công trong khoảng thời gian này là tương đối cao.

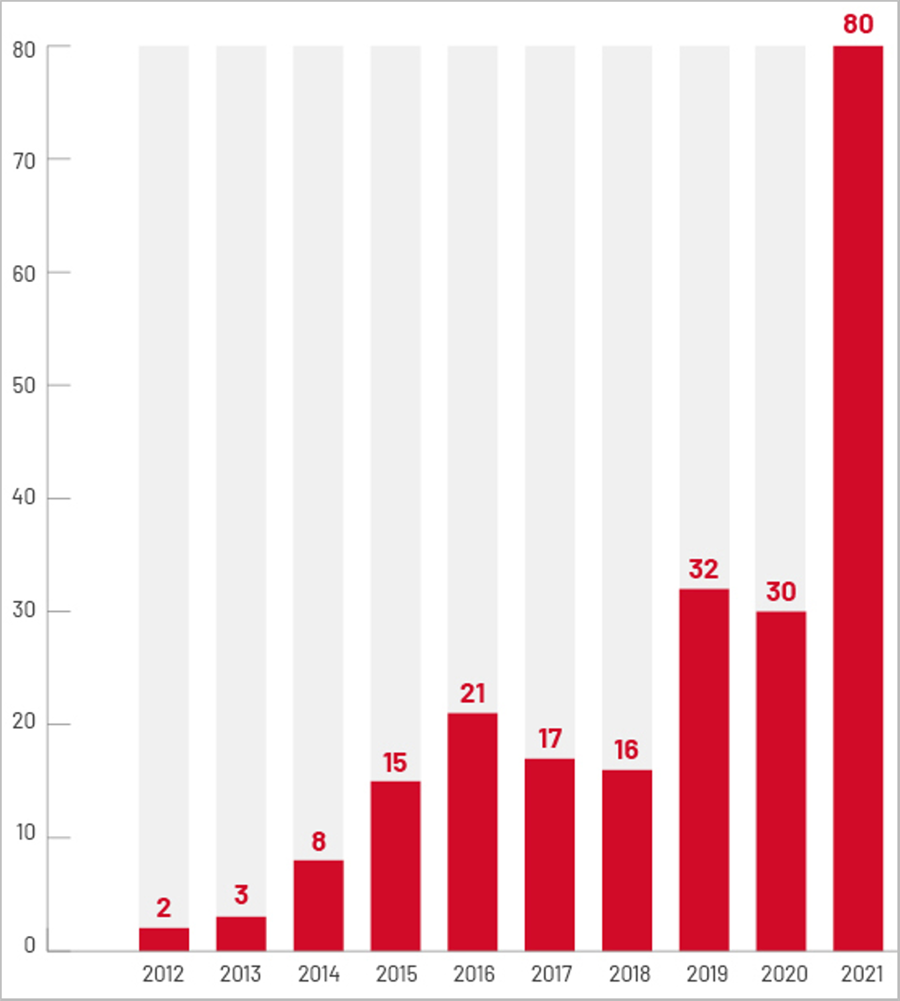

Số lần khai thác Zero-day được ghi lại qua các năm

Toàn cảnh về Zero-day 2021

Theo phân tích từ Công ty an ninh mạng Mandiant (Mỹ), năm 2021 có 80 trường hợp khai thác zero-day, nhiều hơn 18 trường hợp so với cả năm 2020 và 2019 cộng lại. Hầu hết chúng được cho là do hoạt động gián điệp mạng từ các tổ chức được nhà nước hậu thuẫn.

Tuy nhiên, các nhà nghiên cứu đã phát hiện ra phần lớn các tác nhân khai thác lỗ hổng zero-day đều nhắm mục tiêu vào tài chính.

Xét về các tác nhân đe dọa, Trung Quốc đứng đầu danh sách với 8 zero-day được sử dụng trong các cuộc tấn công mạng vào năm 2021. Tiếp theo là Nga sử dụng 2 zero-day và Triều Tiên với 1 zero-day.

Trường hợp đáng chú ý nhất là vụ tấn công của Hafnium, một nhóm tấn công do nhà nước Trung Quốc tài trợ đã sử dụng 4 lỗ hổng zero-day trên máy chủ Microsoft Exchange để truy cập liên lạc email của các tổ chức phương Tây.

Mandiant cũng ghi nhận sự gia tăng trong các hoạt động ransomware khai thác lỗ hổng zero-day để tấn công mạng và triển khai trọng tải mã hóa tệp của họ. Một ví dụ nổi bật của hoạt động này là của các nhà khai thác ransomware HelloKitty - những kẻ đã khai thác lỗi zero-day trong các thiết bị SonicWall SMA 100 VPN.

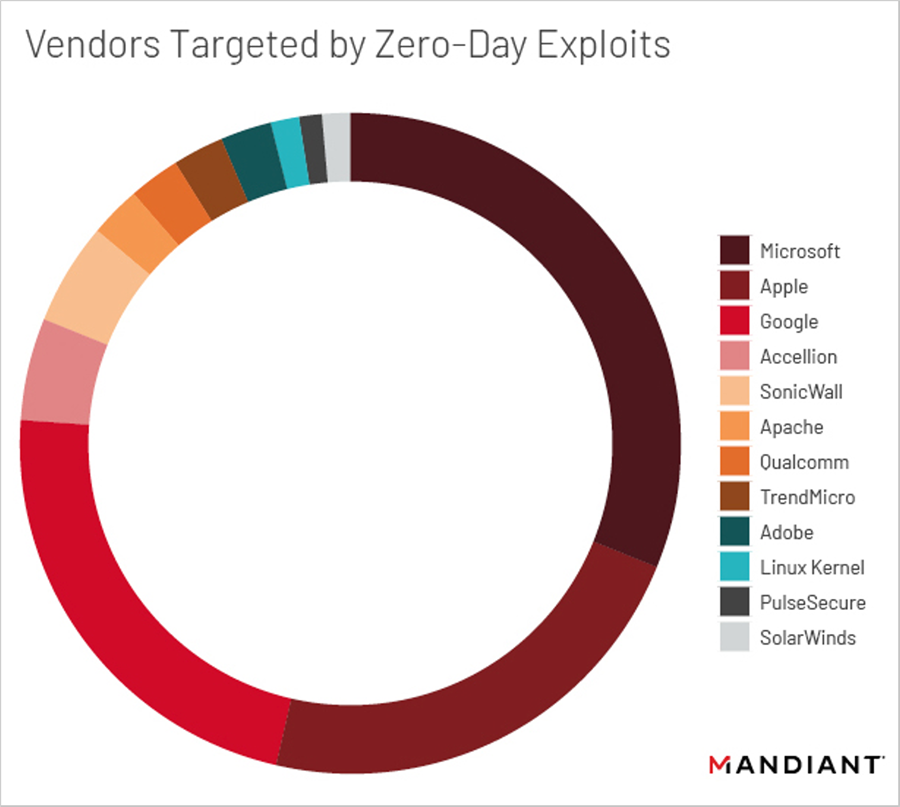

Các nhà cung cấp bị nhắm mục tiêu nhiều nhất trong các cuộc tấn công zero-day năm 2021 là Microsoft, Apple và Google, chiếm hơn 75% tổng số cuộc tấn công.

Theo BleepingComputer, số lượng hệ điều hành di động zero-day nhắm mục tiêu đến Android và iOS cũng đang có xu hướng tăng dần, từ dưới 5 vào năm 2019 và 2020, lên 17 vào năm 2021.

Danh sách các nhà cung cấp bị nhắm zero-day trong năm 2021

Điều gì sẽ xảy ra vào năm 2022

Năm 2021 đã chứng kiến kỷ lục về việc khai thác zero-day và bằng chứng hiện tại cho thấy nó sẽ còn tồi tệ hơn trong năm 2022.

“Chúng tôi cho rằng các chiến dịch quan trọng dựa trên khai thác zero-day ngày càng có thể tiếp cận với nhiều đối tượng được nhà nước tài trợ và có động cơ tài chính hơn, bao gồm cả kết quả của sự gia tăng các nhà cung cấp bán hàng khai thác và các hoạt động ransomware tinh vi có khả năng phát triển khai thác tùy chỉnh”, Mandiant chia sẻ.

Nhóm Project Zero của Google cũng nhấn mạnh rằng sự gia tăng khai thác zero-day một phần là kết quả của khả năng phát hiện nhiều hơn và không nhất thiết là sự gia tăng hoạt động hoặc sự phức tạp của các cuộc tấn công.

Báo cáo của Google cũng nêu chi tiết, chỉ có 2 trong số 58 Zero-days mới được Project Zero tiết lộ vào năm 2021 có sự phức tạp kỹ thuật và tính độc đáo. Điều này phần nào phản ánh sự hiệu quả của các phần mềm bảo mật.

Hồng Vân