Tấn công lừa đảo qua email về tiền điện tử: Đánh cắp từ ví nóng và ví lạnh

HÀNH VI LỪA ĐẢO NHẮM VÀO VÍ NÓNG

Ví nóng là ví tiền điện tử có quyền truy cập vào Internet. Về cơ bản, ví nóng là bất kỳ dịch vụ trực tuyến nào cung cấp dịch vụ lưu trữ tiền điện tử, từ trao đổi tiền điện tử đến các ứng dụng chuyên dụng, đây là một tùy chọn lưu trữ tiền điện tử rất phổ biến hiện nay. Người dùng chỉ phải đăng ký dịch vụ và dễ dàng rút tiền cũng như chuyển đổi tiền. Sự phổ biến và đơn giản của ví nóng khiến chúng trở thành mục tiêu chính của tội phạm mạng. Tuy nhiên, cũng vì lý do an ninh và luôn trực tuyến, nên ví nóng thường ít được sử dụng để lưu trữ với số lượng lớn. Do đó, tội phạm mạng dù vẫn quan tâm đến nhắm mục tiêu vào loại ví này, nhưng ít nỗ lực hơn trong việc nghiên cứu các phương thức tấn công mới vào các chiến dịch lừa đảo, do đó, các kỹ thuật được sử dụng trong các cuộc tấn công email vào ví nóng thường đơn giản và không quá phức tạp.

Hành vi lừa đảo điển hình nhằm vào người dùng ví nóng là tin tặc thường sẽ gửi email có địa chỉ giả mạo đến từ một sàn giao dịch tiền điện tử nổi tiếng và yêu cầu người dùng xác nhận giao dịch hoặc xác minh lại ví của họ.

Sau khi người dùng nhấp vào liên kết, họ sẽ được chuyển hướng đến một trang web khác, nơi chủ thể của ví điện tử được yêu cầu nhập cụm từ hạt giống (Seed phrase) của họ. Đây thực chất là mật khẩu chính của ví. Seed phrase là một chuỗi gồm 12 ký tự (ít phổ biến hơn là 24) có thể được sử dụng để khôi phục quyền truy cập vào tài khoản của người dùng và thực hiện bất kỳ giao dịch nào. Seed phrase không thể thay đổi hoặc khôi phục: bằng cách đặt sai vị trí, người dùng có nguy cơ mất quyền truy cập vào ví của họ và nếu kẻ tấn công có được thông tin của Seed phrase, tài khoản của người dùng sẽ bị xâm phạm.

Nếu người dùng nhập Seed phrase trên một trang web giả mạo, kẻ tấn công sẽ có toàn quyền truy cập vào ví và khả năng chuyển tất cả số tiền đến địa chỉ của chúng. Bởi vì các hành vi lừa đảo này không yêu cầu sự phức tạp lớn trong kỹ thuật tấn công nên chúng thường được thực hiện trên quy mô lớn và thường nhắm mục tiêu đến những người dùng mới và thiếu kỹ năng an toàn cần thiết. Một biểu mẫu nhập Seed phrase thường có giao diện ngắn gọn khi chỉ có trường nhập liệu và biểu tượng sàn giao dịch tiền điện tử.

HÀNH VI LỪA ĐẢO NHẮM VÀO VÍ LẠNH

Trái ngược với ví nóng, ví lạnh không có kết nối với Internet, giống như một thiết bị chuyên dụng hoặc thậm chí chỉ là một khóa cá nhân được viết trên một tờ giấy. Ví phần cứng là loại ví lạnh phổ biến nhất, vì chúng phần lớn ngoại tuyến và không thể truy cập từ xa, nên người dùng có xu hướng lưu trữ số lượng đáng kể trên các thiết bị này. Điều đó thể hiện rằng, sẽ là sai lầm khi tin rằng ví phần cứng không thể bị xâm phạm mà không đánh cắp nó, hoặc ít nhất là có được quyền truy cập vật lý. Mặc dù việc truy cập ví phần cứng sẽ khó khăn hơn nhưng không phải là không thể và các chiến thuật tinh vi có thể dẫn đến các trường hợp xâm phạm và đánh cắp ví của người dùng. Gần đây, các nhà nghiên cứu của Kaspersky đã phát hiện ra một chiến dịch email nhắm mục tiêu cụ thể đến chủ sở hữu ví, đây là hình thức tấn công chủ yếu nhắm đến ví lạnh phần cứng.

Kiểu tấn công này bắt đầu dưới dạng một chiến dịch email tiền điện tử, người dùng nhận được một email mạo danh, được gửi địa chỉ là từ sàn giao dịch tiền điện tử Ripple và đề nghị tham gia tặng thưởng mã thông báo XRP, tiền điện tử nội bộ của nền tảng. Nếu người dùng nhấp vào liên kết, họ sẽ thấy một trang blog có bài đăng giải thích các quy tắc của “gửi quà tặng”. Bài đăng này chứa một liên kết trực tiếp đến để người dùng “đăng ký”.

Cuộc tấn công lừa đảo cho thấy một số điểm khác biệt so với các cuộc tấn công vào ví nóng: thay vì gửi cho người dùng một liên kết đến một trang lừa đảo, kẻ tấn công đã sử dụng một kỹ thuật nhúng tinh vi hơn bằng một bài đăng trên blog, đồng thời sao chép chi tiết thiết kế của trang web Ripple và đăng ký một tên miền gần giống với tên miền chính thức của sàn giao dịch. Đây được gọi là một cuộc tấn công lừa đảo Punycode. Thoạt nhìn, tên miền cấp hai giống với tên miền ban đầu, nhưng nhìn kỹ hơn sẽ thấy rằng chữ cái “r” đã được thay thế bằng một ký tự Unicode sử dụng cedilla: https://app[.]xn--ipple-4bb[.]net -> https://app[.]ripple[.]net/.

Ngoài ra, trang web lừa đảo được lưu trữ trong tên miền cấp cao nhất .net, thay vì .com, nơi đặt trang web chính thức của Ripple. Tuy nhiên, điều này có thể không gây ra bất kỳ sự nghi ngờ nào với nạn nhân vì cả hai tên miền đều được sử dụng rộng rãi bởi các tổ chức hợp pháp. Sau khi người dùng nhấp vào liên kết từ trang blog đến trang Ripple giả mạo, họ được đề nghị kết nối với địa chỉ WebSocket wss://s2[.]ripple[.]com.

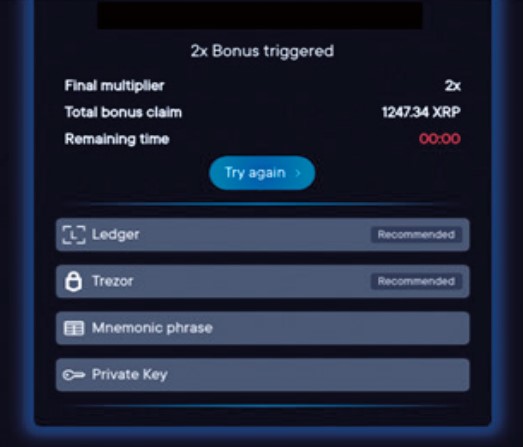

Tiếp theo, người dùng được đề nghị nhập địa chỉ tài khoản XRP của họ (XRP là tài sản tiền điện tử được cung cấp cho quà tặng). Sau đó, để có vẻ hợp pháp hơn, trang web đề nghị chọn phương thức xác thực để nhận mã thông báo thưởng. Như trong Hình 1, các ví phần cứng đứng đầu danh sách và được đề xuất bởi những kẻ tấn công. Chọn Trezor sẽ chuyển hướng người dùng đến trang web chính thức trezor.io, cho phép kết nối thiết bị với ứng dụng web thông qua Trezor Connect API. API này được sử dụng để đơn giản hóa các giao dịch với sự trợ giúp của ví phần cứng. Những kẻ tấn công muốn nạn nhân kết nối với trang web của họ, để từ đó có thể rút tiền tài khoản của nạn nhân.

Hình 1. Chọn phương thức xác thực

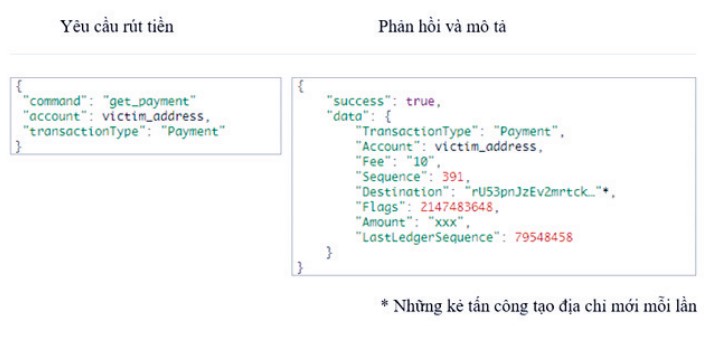

Khi người dùng cố gắng kết nối với trang web của bên thứ ba, Trezor Connect sẽ yêu cầu họ đồng ý với việc thu thập dữ liệu ẩn danh và xác nhận rằng người dùng muốn kết nối với trang web. Địa chỉ của trang web lừa đảo được hiển thị trong chế độ xem Punycode dưới dạng tên miền: https://app.xn--ipple-4bb. net. Kết nối qua Ledger rất giống với Trezor, nhưng nó sử dụng giao diện WebHID, trong khi các bước khác không thay đổi. Điều gì xảy ra sau khi người dùng kết nối ví phần cứng của họ? Các nhà nghiên cứu của Kaspersky đã phân tích mã của trang web lừa đảo để khám phá và trả lời câu hỏi đó. Trang web được cung cấp bởi một ứng dụng được viết bằng Node.js. Điều này sử dụng hai API: wss://s2.ripple.com, địa chỉ WebSocket chính thức cho các giao dịch Ripple và API trang web lừa đảo (Hình 2), ví dụ: app[.]xn--ipple-4bb[.]net/api/v1/action.

Hình 2. API trang web lừa đảo

Những kẻ tấn công sử dụng hai API trên để tương tác với tài khoản XRP của nạn nhân. API trang web lừa đảo trao đổi với địa chỉ WebSocket, xác minh chi tiết tài khoản và yêu cầu tiền. Với mục đích này, kẻ tấn công tạo ra các ví trung gian dùng một lần. Tài khoản trung gian chỉ được sử dụng cho hai mục đích: nhận tiền của nạn nhân và chuyển chúng đến tài khoản cố định của những kẻ tấn công. Điều này giúp che dấu điểm đến cuối cùng.

GIA TĂNG HÌNH THỨC TẤN CÔNG LỪA ĐẢO QUA EMAIL

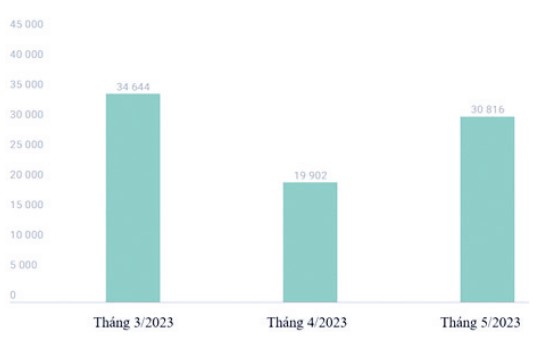

Vào đầu năm 2023, các giải pháp chống thư rác (anti spam) của Kaspersky đã phát hiện và ngăn chặn hơn 85.000 email lừa đảo nhắm mục tiêu đến người dùng tiền điện tử. Các chiến dịch email lừa đảo đạt đỉnh điểm vào tháng 3/2023, với gần 35.000 thư rác. Kasperksy đã ngăn chặn gần 20.000 email lừa đảo vào tháng 4 và hơn 30.000 email vào tháng 5/2023 (Hình 3).

Hình 3. Số lượng email lừa đảo được phát hiện nhắm mục tiêu đến người dùng tiền điện tử từ tháng 3 đến tháng 5/2023

KẾT LUẬN

Ngày nay, với các cuộc tấn công vào ví tiền điện tử, những kẻ tấn công đã sử dụng những chiến thuật tinh vi hơn nhiều so với các chiến thuật được sử dụng để chống lại người dùng dịch vụ lưu trữ tiền điện tử trực tuyến. Mặc dù ví phần cứng an toàn hơn ví nóng, nhưng cũng đã có nhiều chiến dịch tấn công lừa đảo nhắm vào loại ví này, do đó người dùng không được mất cảnh giác.

Để đảm bảo an toàn cho tài sản tiền điện tử, các chuyên gia khuyến nghị người dùng chỉ nên mua ví phần cứng từ các nguồn chính thức và đáng tin cậy, kiểm tra ví phần cứng mới để tìm dấu hiệu giả mạo, xác minh tính hợp pháp và cập nhật chương trình cơ sở, lưu trữ Seed phrase một cách an toàn và sử dụng mật khẩu mạnh và duy nhất. Bên cạnh đó, cần kiểm tra cẩn thận từng chi tiết trước khi cấp cho bất kỳ trang web nào quyền truy cập vào ví của chính mình và từ chối kết nối nếu có bất kỳ hành vi bất thường.

Hồng Đạt