SamSam: Mã độc tống tiền gần 6 triệu USD

Qua các phân tích, phỏng vấn, nghiên cứu, cùng sự hợp tác chặt chẽ với các đối tác trong ngành và các tổ chức chuyên trách giám sát tiền mật mã, công ty Sophos đã công bố các chi tiết mới về độ tinh vi và bí mật mà tin tặc sử dụng SamSam, những đối tượng nhắm tới, phương thức hoạt động và sự phát triển của SamSam.

SamSam – Một chủng mã độc khác biệt

Điểm khác biệt của SamSam so với hầu hết các mã độc tống tiền khác, cũng như lý do tại sao việc nghiên cứu chi tiết về loại mã độc này là quan trọng, là bởi SamSam được sử dụng trong các cuộc tấn công với cách thức vô cùng bí mật và có chủ đích.

Hầu hết mã độc tống tiền lây lan qua các chiến dịch tấn công lớn, lộ liễu, không có chủ đích tới hàng nghìn, thậm chí hàng trăm nghìn người. Chúng dùng các kỹ thuật tấn công đơn giản để lây nhiễm tới nạn nhân và thu lợi từ những khoản tiền chuộc khá nhỏ nhưng với số lượng lớn.

Tuy nhiên, mã độc SamSam lại rất khác biệt. Nó được sử dụng trong các cuộc tấn công có chủ đích được tiến hành bởi một nhóm hoặc cá nhân có kỹ thuật cao. Chúng xâm nhập, kiểm soát hệ thống mạng của nạn nhân và chạy mã độc một cách thủ công. Các cuộc tấn công được tính toán sao cho có thể gây ra thiệt hại lớn nhất và các khoản tiền chuộc thu được ước tính lên tới hàng chục nghìn USD.

Vì mã độc SamSam được sử dụng một cách giới hạn, khác hẳn so với các loại mã độc khác, nên thông tin chi tiết về phương thức hoạt động và diễn biến các cuộc tấn công bằng mã độc này kể từ lần đầu xuất hiện vào tháng 12/2015 vẫn khó nắm bắt. Tuy các cuộc tấn công diễn ra với tần suất chỉ 1 lần/ngày nhưng có mức độ phá hoại nghiêm trọng.

Các phát hiện mới

Nghiên cứu chỉ ra nhiều phát hiện kỹ thuật mới, bao gồm thông tin về cách thức SamSam rà soát mạng của nạn nhân và chọn ra các máy tính sẽ bị mã hóa. Điều đáng chú ý nhất có lẽ là thông tin mới về phương thức lây lan của mã độc này: Không giống WannaCry lợi dụng lỗ hổng phần mềm để nhân bản đến máy tính khác, SamSam lây nhiễm tới các máy tính trong mạng của nạn nhân với cách thức, công cụ tương tự như một phần mềm ứng dụng hợp lệ.

Điều tra của Sophos cũng đưa ra những thông tin mới về số lượng các cuộc tấn công, tần suất diễn ra và đối tượng bị nhắm tới. Dựa trên những nạn nhân đã được phát hiện, SamSam được cho rằng trực tiếp nhắm tới các lĩnh vực y tế, chính phủ và giáo dục. Tuy nhiên, Sophos chứng minh được rằng điều này là không chính xác.

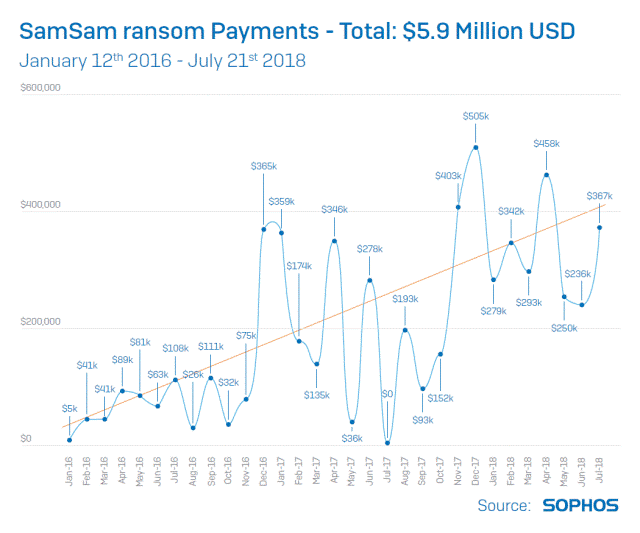

Hợp tác với tổ chức giám sát tiền mã hóa Neutrino, Sophos lần theo dấu vết giao dịch tiền và phát hiện ra nhiều khoản tiền chuộc và nạn nhân chưa được phát hiện. Với số lượng nạn nhân lớn hơn rất nhiều so với số lượng đã được phát hiện trước đó, lĩnh vực tư nhân lại là lĩnh vực chịu nhiều tổn thất nhất. Nạn nhân trong lĩnh vực này thường không sẵn lòng cung cấp thông tin về việc bị tấn công. Dấu vết giao dịch tiền cũng cho thấy rằng, mã độc SamSam đã mang lại cho tin tặc gần 6 triệu USD, lớn hơn khoảng 6 lần con số ước lượng gần đây nhất.

Từ nghiên cứu mới, Sophos cũng đưa ra các biện pháp bảo vệ tốt hơn và các tư vấn khôi phục sau tấn công. Nhờ những nghiên cứu sâu hơn về cách thức SamSam nhắm đến các tệp tin trong hệ điều hành của nạn nhân, Sophos khuyến cáo rằng, chỉ sao lưu dữ liệu công việc thì vẫn chưa đủ. Để hồi phục nhanh chóng sau khi bị mã độc SamSam tấn công, các tổ chức không chỉ cần một kế hoạch khôi phục dữ liệu, mà cần có một kế hoạch toàn diện để cơ cấu lại máy móc, thiết bị.

Cách thức tấn công

Kẻ tấn công bằng mã độc SamSam giành quyền truy cập đến mạng của nạn nhân thông qua Giao thức Điều khiển Máy tính Từ xa (Remote Desktop Protocol - RDP) bằng cách sử dụng phần mềm như nlbrute để đoán các mật khẩu yếu.

Sophos nhận thấy rằng, các cuộc tấn công được căn chỉnh thời gian sao cho tương thích với múi giờ của nạn nhân. Cho dù nạn nhân ở bờ Tây nước Mỹ hoặc ở nước Anh, thì các cuộc tấn công đều diễn ra vào ban đêm khi các nạn nhân đang ngủ say.

Không giống các mã độc tống tiền phổ biến khác như WannaCry hay NotPetya, mã độc SamSam không có các khả năng như sâu máy tính hoặc virus nên không thể tự lây lan. Thay vào đó, nó lây lan nhờ kẻ tấn công – kẻ có thể thay đổi chiến thuật dựa trên môi trường hoặc cơ chế phòng chống tấn công mà chúng phát hiện ra khi giám sát mục tiêu.

Nhờ cách thức hoạt động này, kẻ tấn công có thể thử các phương pháp để vượt qua các cơ chế phòng chống tấn công và có được quyền truy cập chúng muốn. Nếu kẻ tấn công đã truy cập được vào mạng, chúng sẽ ở lại đến khi tấn công thành công.

Một khi đã truy cập tới mạng của nạn nhân, kẻ vận hành mã độc SamSam sử dụng nhiều công cụ khác nhau để leo thang đặc quyền tới cấp độ Quản trị Miền (Domain Admin). Sau đó, chúng rà quét mạng để tìm ra các mục tiêu giá trị và triển khai, thực thi mã độc với quyền quản trị hệ thống bằng các trình tiện ích như PsExec hoặc PaExec.

Một khi mã độc đã lây lan rộng, các bản sao của nó sẽ được kích hoạt tập trung, chỉ cách nhau vài giây. Trên mỗi máy tính bị nhiễm mã độc, tệp tin được mã hóa theo cách thức sao cho thiệt hại gây ra là nặng nề nhất trong khoảng thời gian ngắn nhất.

Sau khi thực hiện hành vi tấn công, tin tặc sẽ đợi nạn nhân liên lạc với chúng thông qua một trang thanh toán trên web đen (Dark Web) mà chúng yêu cầu trong thông báo tống tiền. Theo thời gian, khoản tiền chuộc đã tăng lên tới 50.000 USD, cao hơn rất nhiều so với các khoản tiền chuộc chỉ ba con số điển hình cho kiểu tấn công sử dụng mã độc tống tiền không chủ đích.

Những lưu ý cần thực hiện

Để tránh trở thành nạn nhân, cách tốt nhất để chống lại mã độc SamSam hoặc bất kỳ loại mã độc nào, chính là áp dụng phương pháp bảo vệ nhiều lớp theo chiều sâu. Các mục tiêu mà mã độc SamSam nhắm tới có thể được lựa chọn dựa trên cơ sở lỗ hổng bảo mật. Các vụ tấn công trước đó thâm nhập vào mạng của nạn nhân thông qua việc khai thác lỗ hổng phần mềm đã được biết trước. Gần đây, các vụ tấn công bắt đầu sử dụng phương pháp tấn công vét cạn đối với thông tin xác thực RDP.

Sử dụng các bản vá mới nhất và duy trì tiêu chuẩn mật khẩu tốt sẽ cung cấp một rào chắn mạnh mẽ chống lại các cuộc tấn công SamSam. Rào chắn trên có thể được nâng cao sức mạnh một cách đáng kể thông qua các bước đơn giản sau:

- Giới hạn truy cập RDP đối với các nhân viên sử dụng mạng riêng ảo (Virtual Private Network - VPN).

- Sử dụng xác thực đa yếu tố đối với truy cập VPN và các hệ thống nội bộ nhạy cảm.

- Hoàn thành định kỳ việc rà soát lỗ hổng và kiểm tra xâm nhập.

- Giữ gìn dữ liệu sao lưu ngoại tuyến và ngoại vi.

Dĩ nhiên, mã độc SamSam chỉ là một trong số hàng triệu mối đe dọa an minh mạng. Việc xem xét chi tiết về mã độc SamSam chỉ là một phần trong việc nghiên cứu mã độc đang diễn ra liên tục của Sophos, từ đó để thích nghi, cải thiện khả năng chống lại bất kỳ loại mã độc nào của công ty an ninh mạng này.

Những thông tin khác về lịch sử của mã độc SamSam, cách thức hoạt động và phương pháp chống lại mã độc này có trong tài liệu nghiên cứu mở rộng mới của Sophos, có tên là SamSam: Mã độc tống tiền gần 6 triệu USD (SamSam: The (Almost) Six Million Dollar Ransomware).

Việc điều tra vẫn đang tiếp tục, nên nếu có thêm thông tin về mã độc SamSam hoặc mong muốn hợp tác điều tra với Sophos về mã độc này, hãy liên hệ với công ty an ninh mạng Sophos.

Đỗ Đoàn Kết

Theo Naked Security