Phát hiện mới của Microsoft và FireEye về ba họ phần mềm mới được sử dụng trong vụ tấn công SolarWinds

Microsoft hiện đang theo dõi nhóm tin tặc thực hiện chiến dịch tấn công này với tên gọi Nobelium (trước đây được Microsoft gọi là Solarigate) và được FireEye gọi là UNC2542. Trong đó cuộc điều tra gần đây nhất của Microsoft và FireEye cho thấy ba họ phần mềm độc hại mới được nhóm tin tặc sử dụng trong giai đoạn tấn công cuối này bao gồm: một backdoor có tên GoldMax do Microsoft phát hiện và cũng được FireEye công bố dưới cái tên Sunshuttle; một phần mềm độc hại có mục đích kép gọi là Sibot do Microsoft tìm thấy và phần mềm độc hại GoldFinder cũng do Microsoft phát hiện.

Microsoft cho biết họ đã phát hiện ra những công cụ tấn công tùy chỉnh mới nhất này đang ẩn nấp trong một số mạng khách hàng bị xâm nhập và chúng được sử dụng từ tháng 8/2020 đến tháng 9/2020. Tuy nhiên, các nghiên cứu phân tích sâu hơn cho thấy chúng có thể đã có trên các hệ thống bị xâm phạm vào đầu tháng 6/2020. Theo Microsoft và FireEye thì ba chủng phần mềm độc hại mới này có các khả năng sau:

Phần mềm độc hại GoldMax/Sunshuttle

GoldMax/Sunshuttle, một phần mềm độc hại được phát triển bằng ngôn ngữ lập trình Golang và được thiết kế để hoạt động như một backdoor ra lệnh và kiểm soát, chúng tồn tại bằng cách tạo ra một tác vụ theo lịch trình mạo danh phần mềm quản lý hệ thống. Phần mềm độc hại cho phép người điều hành tải xuống và thực thi các tệp trên thiết bị xâm nhập, tải tệp lên máy chủ C&C, thực thi các lệnh của hệ điều hành giúp cập nhật dữ liệu cấu hình của phần mềm độc hại.

Đáng chú ý nhất về GoldMax/Sunshuttle là nó có thể sử dụng các kỹ thuật khác nhau như chọn các liên kết đề xuất từ danh sách các URL trang web phổ biến (bao gồm Bing.com, Yahoo.com, Facebook.com và Google.com) để giúp lưu lượng mạng độc hại của chúng trông có vẻ lành tính nhằm làm cho việc phân biệt giữa lưu lượng truy cập độc hại và lành tính trở nên khó khăn hơn. Hơn thế nữa chúng có thể bắt đầu hoạt động ngay khi tiếp cận hệ thống hoặc có thể được định cấu hình để bắt đầu các hoạt động độc hại chỉ vào một ngày và giờ được chỉ định trong tệp cấu hình của nó nhằm che giấu các hoạt động của mình và tránh bị phát hiện.

Phần mềm độc hại Sibot

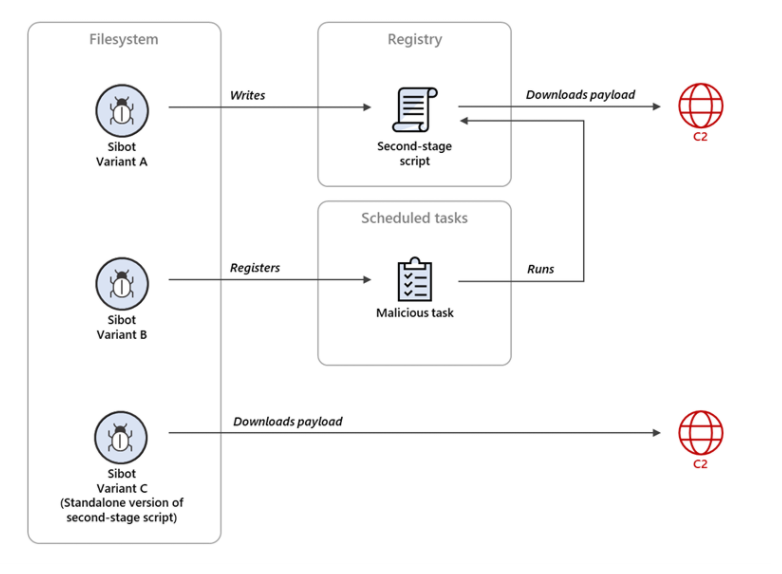

Các nhà nghiên cứu của Microsoft cũng tìm thấy một họ phần mềm độc hại khác có tên là Sibot, được thiết kế để đạt được sự bền bỉ trên các máy bị nhiễm trước khi tải xuống. Sibot được triển khai trong VBScript, ngôn ngữ Active Scripting do Microsoft phát triển, được mô phỏng trên Visual Basic. Tệp VBScript được đặt tên mạo danh các tác vụ Windows hợp pháp và được lưu trữ trong sổ đăng ký của hệ thống bị xâm phạm hoặc ở định dạng khó hiểu trên đĩa. VBScript sau đó được chạy thông qua một tác vụ đã lên lịch.

Sibot là phần mềm độc hại có mục đích sử dụng kép có ba biến thể. Cả ba đều tải xuống một tệp DLL độc hại từ một trang web bị xâm nhập. Nó chạy DLL bằng Win32_Process WMI, khiến việc truy xuất lại Sibot khó hơn, sau đó có thể duy trì tính bền bỉ trên máy bị nhiễm.

Ba biến thế của Sibot

Phần mềm độc hại GoldFinder

Cuối cùng, các nhà nghiên cứu của Microsoft đã phát hiện ra một công cụ mới cũng được viết bằng ngôn ngữ lập trình Golang. GoldFinder được sử dụng như một công cụ theo dõi HTTP để ghi lại các lộ trình đường đi đến máy chủ C2 được mã hóa cứng từ một máy chủ bị nhiễm.

Khi được khởi chạy, GoldFinder có thể xác định tất cả các máy chủ proxy HTTP và các trình chuyển hướng khác, chẳng hạn như các thiết bị bảo mật mạng mà một yêu cầu HTTP truyền qua bên trong và bên ngoài mạng để đến được máy chủ C2 dự định. Khi được sử dụng trên một thiết bị bị xâm phạm, GoldFinder có thể được sử dụng để thông báo cho tác nhân về các điểm phát hiện tiềm năng hoặc ghi lại các hành động khác của họ, chẳng hạn như giao tiếp C2 với GoldMax.

Việc phát hiện ra ba họ phần mềm độc hại này giúp chúng ta hiểu rõ hơn về chiến dịch tấn công mạng lớn nhất trong thập kỷ qua của Mỹ. Chiến dịch được biết đến với mức độ ảnh hướng tới nhiều cơ quan liên bang khác nhau và hàng trăm công ty trên toàn thế giới trong đó có cả Việt Nam. Công ty SolarWinds cũng đã tiết lộ rằng, tính đến tháng 12/2020 công ty đã phải chi phí lên tới 3,5 triệu đô la cho vụ tấn công mạng này và sẽ còn tăng cho đến các tháng tiếp theo đầu năm 2021.

Quốc Trường