Phát hiện mã độc mới tự ẩn mình trong thư mục loại trừ của Windows Defense

Các nhà nghiên cứu Bitdefender cho biết trong một báo cáo: “Những hacker mũ đen tạo ra mã độc MosaicLoader với mục đích là một phần mềm có thể sử dụng để đưa các phần payload độc hại khác vào hệ thống. Mã độc này được đưa vào hệ thống mục tiêu bằng cách giả dạng các chương trình bị bẻ khóa. Sau khi lây nhiễm thành công, nó sẽ lấy danh sách URL từ máy chủ C2 và tải xuống và thực thi các payload độc hại khác từ các liên kết đã nhận".

Mã độc được đặt tên là MosaicLoader vì cấu trúc bên trong phức tạp của nó được sắp xếp để ngăn chặn kỹ thuật dịch ngược và phân tích. Các cuộc tấn công liên quan đến MosaicLoader dựa trên một chiến thuật được thiết lập tốt để phân phối phần mềm độc hại được gọi là đầu độc tối ưu hóa công cụ tìm kiếm (SEO). Cụ thể, các hacker mũ đen sẽ mua các vị trí quảng cáo trong kết quả của công cụ tìm kiếm để các liên kết đến phần mềm độc hại làm kết quả hàng đầu khi người dùng tìm kiếm các cụm từ liên quan đến phần mềm vi phạm bản quyền.

Sau khi lây nhiễm thành công, mã độc giả mạo như một trình cài đặt phần mềm để tìm nạp các payload độc hại ở giai đoạn tiếp theo từ những máy chủ từ xa và cũng thêm các ngoại lệ trong Windows Defender cho các tệp thực thi đã tải xuống để ngăn chặn chúng bị phát hiện trong quá trình quét virus.

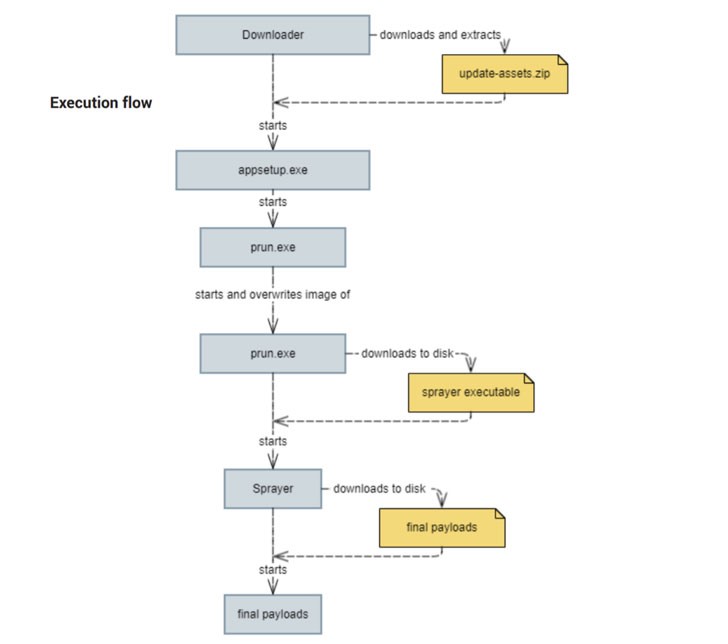

Luồng thực thi của mã độc MosaicLoader

Người dùng có thể kiểm tra danh sách các ngoại lệ cho trình diệt virus Windows Defense:

- Ngoại lệ cho các tệp và thư mục - HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths

- Ngoại lệ cho các định dạng tệp - HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exclusions\Extensions

- Ngoại lệ cho các quy trình - HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exclusions\Processes

Đăng Thứ