Phân tích phiên bản mới của phần mềm độc hại RisePro nhắm mục tiêu vào người dùng GitHub

Kho lưu trữ Github

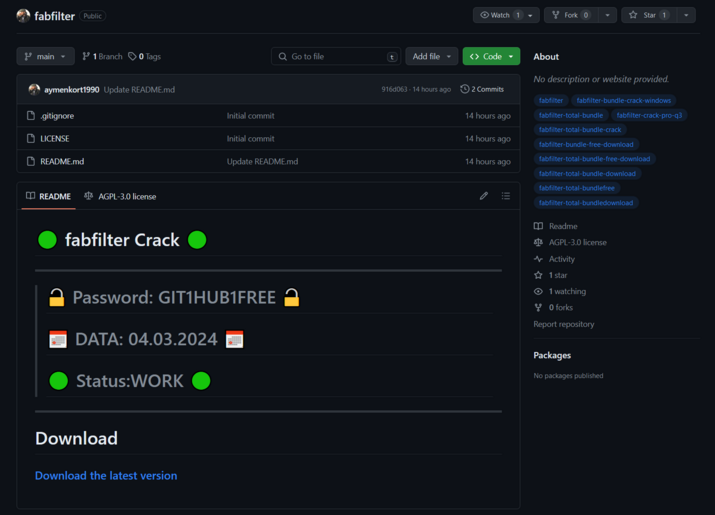

G Data CyberDefense AG xác định được 17 kho lưu trữ GitHub liên kết với 11 tài khoản khác nhau được sử dụng nhằm phát tán phần mềm đánh cắp thông tin RisePro trong chiến dịch “gitgub”. Các kho lưu trữ trông tương tự nhau, trong đó tệp README[.]md với những nội dung về phần mềm bẻ khóa miễn phí.

Thông thường, vòng tròn màu xanh lá cây và màu đỏ trên GitHub để hiển thị trạng thái của các bản dựng tự động. Các tác nhân đe dọa đã thêm bốn vòng tròn Unicode màu xanh lá cây vào tệp README[.]md nhằm hiển thị trạng thái giả cùng với ngày hiện tại, điều này khiến người dùng tin tưởng.

Hình 1. Kho lưu trữ trên GitHub dụ người dùng tải phần mềm độc hại

Dưới đây là danh sách các kho lưu trữ như vậy, mỗi kho lưu trữ sẽ trỏ đến một liên kết tải xuống là “digitalxnetwork[.]com” chứa tệp RAR:

- andreastanaj/AVAST

- andreastanaj/Sound-Booster

- aymenkort1990/fabfilter

- BenWebsite/-IObit-Smart-Defrag-Crack

- Faharnaqvi/VueScan-Crack

- javisolis123/Voicemod

- lolusuary/AOMEI-Backupper

- lolusuary/Daemon-Tools

- lolusuary/EaseUS-Partition-Master

- lolusuary/SOOTHE-2

- mostofakamaljoy/ccleaner

- rik0v/ManyCam

- Roccinhu/Tenorshare-Reiboot

- Roccinhu/Tenorshare-iCareFone

- True-Oblivion/AOMEI-Partition-Assistant

- vaibhavshiledar/droidkit

- vaibhavshiledar/TOON-BOOM-HARMONY

Kho lưu trữ RAR yêu cầu nạn nhân cung cấp mật khẩu được đề cập trong tệp README[.]md, chứa trình cài đặt Installer_Mega_v0.7.4t[.]msi. Bằng cách sử dụng công cụ Orca[.]exe, các nhà nghiên cứu phát hiện tệp này giải nén payload giai đoạn tiếp theo, đó là tệp thực thi Ultimate_v4.3e.9b[.]exe.

Để làm phức tạp trong quá trình phân tích, tệp thực thi được tăng lên 699 MB nhằm cố gắng cản trở các công cụ phân tích như IDA Pro hay ResourceHacker. Tuy nhiên, thực tế tệp này chỉ có dung lượng 3,43 MB, hoạt động như một trình tải để phân phối payload RisePro (phiên bản 1.6) vào AppLaunch.exe hoặc RegAsm.exe.

Payload RisePro

Các nhà nghiên cứu đã xác định payload là phần mềm độc hại RisePro phiên bản 1.6 và cho rằng đây là phiên bản mới nhất của RisePro, vì trong kênh Telegram có thể truy cập công khai nhà phát triển của phần mềm độc hại, các bản cập nhật máy chủ gần đây nhất cũng là phiên bản 1.6.

Được viết bằng ngôn ngữ C++, RisePro được thiết kế để thu thập thông tin nhạy cảm từ các máy chủ bị nhiễm và chuyển nó sang Telegram, thường được các tác nhân đe dọa sử dụng để trích xuất dữ liệu của nạn nhân. Điều thú vị là nghiên cứu gần đây của hãng bảo mật Checkmarx (Mỹ) cho thấy, RisePro có thể xâm nhập và chuyển tiếp tin nhắn từ bot của kẻ tấn công sang tài khoản Telegram khác.

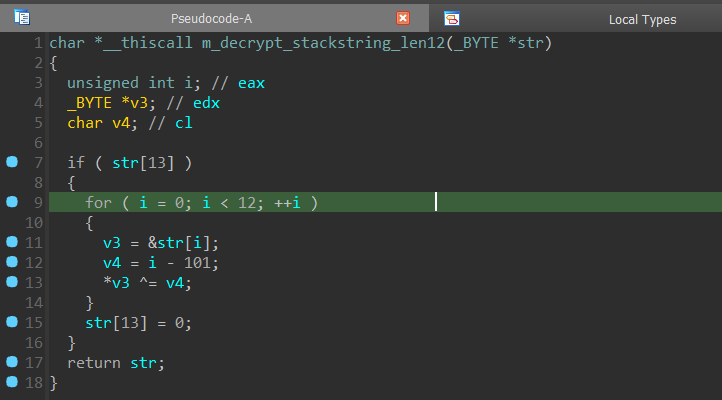

Trong phiên bản mới này, RisePro sử dụng chuỗi ngăn xếp được xáo trộn XOR. Báo cáo về phần mềm độc hại này của nhóm bảo mật OALabs cho biết rằng thư viện xorstr đã được sử dụng để làm xáo trộn chuỗi của RisePro, nhưng có vẻ như sơ đồ mã hóa đã được thay đổi trong thời gian đợi.

Thư viện xorstr sử dụng các lệnh vpxor/pxor để thực hiện các thao tác XOR. Tập luật yara trong báo cáo OALabs nói trên sẽ tìm kiếm các mẫu pxor trong tệp nhị phân. Các nhà phát triển RisePro có thể đã phản ứng với tập luật công khai đó.

Sơ đồ giải mã chuỗi ngăn xếp mới sử dụng một hàm giải mã được mã hóa cứng cho mỗi độ dài chuỗi mà phần mềm độc hại sử dụng. Tất cả các hàm này đều sử dụng cùng một thuật toán giải mã cơ bản nhưng độ dài được mã hóa cứng trong vòng giải mã.

Hình 2. Chức năng giải mã chuỗi của RisePro

Giao tiếp và cấu hình mạng

Quá trình giao tiếp với máy chủ điều khiển và ra lệnh (C2) hoạt động theo cách tương tự như những gì được nhóm Any.Run phát hiện vào tháng 11/2023 .

Các nhà nghiên cứu của G Data CyberDefense AG đã sử dụng tập lệnh Python do Any.Run phát triển để giải mã dữ liệu mạng. Các tin tặc không thay đổi cách tiếp cận và vẫn chủ yếu sử dụng cổng TCP 50500.

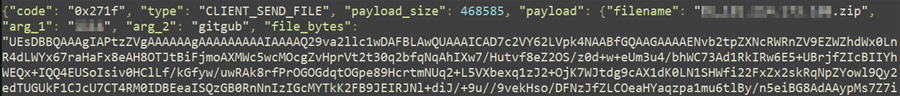

Cấu hình của gói (packet) đặc biệt thú vị vì nó chứa thông tin về các thành phần Grabber, mã thông báo API bot Telegram và mẫu tin nhắn Telegram.

.png)

Hình 3. Gói TCP có cấu hình được mã hóa JSON

Một gói khác chứa dữ liệu được mã hóa base64 mà sau khi giải mã thực tế lại là kho lưu trữ .zip chứa thông tin từ máy phân tích của G Data CyberDefense AG.

Hình 4. Gói TCP có dữ liệu bị đánh cắp

Dữ liệu được lọc sang hai kênh Telegram như Hình 5. Tại thời điểm này, cả hai kênh này chứa hơn 700 tin nhắn có kho lưu trữ zip chứa dữ liệu bị đánh cắp. Sự kết hợp giữa tên kênh Telegram và địa chỉ IP C2 cho thấy hoạt động có có nguồn gốc tới từ Nga.

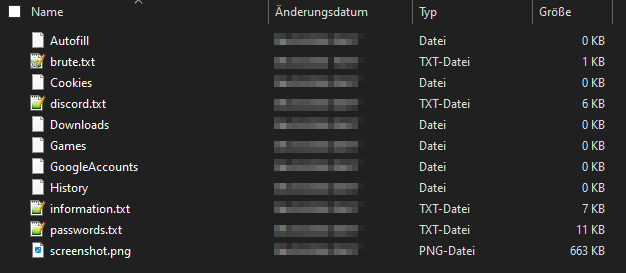

Hình 5. Dữ liệu đã thu thập từ một hệ thống bị lây nhiễm

Phần mềm độc hại thu thập nhiều thông tin có giá trị. Tất cả mật khẩu được lưu trữ trong một tệp có tên “brute[.]txt”. Trong tệp “password[.]txt”, các nhà nghiên cứu phát hiện ra một biểu ngữ RISEPRO lớn và liên kết đến kênh Telegram công khai.

Hình 6. Nội dung tệp password.txt có tiêu đề của RisePro

Diễn biến liên quan

Sự phát triển này diễn ra khi tập đoàn công nghệ Splunk trình bày chi tiết về các chiến thuật và kỹ thuật được Snake Keylogger áp dụng, mô tả nó như một phần mềm độc hại đánh cắp sử dụng cách tiếp cận nhiều mặt để lọc dữ liệu.

Splunk cho biết: “Việc sử dụng FTP tạo điều kiện thuận lợi cho việc truyền tệp an toàn, trong khi SMTP cho phép gửi email chứa thông tin nhạy cảm. Ngoài ra, việc tích hợp với Telegram còn cung cấp nền tảng liên lạc theo thời gian thực, cho phép truyền dữ liệu bị đánh cắp ngay lập tức”.

Phần mềm độc hại đánh cắp thông tin ngày càng trở nên phổ biến, thường trở thành vật trung gian chính cho mã độc tống tiền và các hành vi vi phạm dữ liệu có tác động lớn khác. Theo một báo cáo từ Nhà cung cấp giải pháp xác thực và quản lý mật khẩu Specops (Thụy Điển) mới đây, các phần mềm độc hại như RedLine, Vidar và Raccoon đã nổi lên như những trình đánh cắp thông tin được các tin tặc sử dụng rộng rãi nhất, trong đó chỉ riêng RedLine đã đánh cắp hơn 170,3 triệu mật khẩu trong vòng sáu tháng qua.

Vũ Trung (Tổng hợp)