Phân tích chiến dịch gián điệp mạng Sea Turtle của tin tặc Thổ Nhĩ Kỳ

TỔNG QUAN

Về hoạt động của nhóm tin tặc Sea Turtle

Hunt&Hackett cho biết Sea Turtle (hay còn gọi là Teal Kurma, Marbled Dust, SILICON và Cosmic Wolf) là nhóm tin tặc APT có trụ sở tại Thổ Nhĩ Kỳ, được thúc đẩy bởi hoạt động gián điệp bằng cách đánh cắp thông tin nhắm vào các thực thể công cộng và tư nhân. Từ năm 2017 đến 2019, nhóm này chủ yếu được biết đến với hành vi chiếm quyền điều khiển DNS để đạt được mục tiêu cuối cùng của chúng. Kể từ đó, Sea Turtle tiếp tục nhắm mục tiêu vào các lĩnh vực tương tự nhưng đã thay đổi khả năng của mình nhằm tránh bị phát hiện.

Vì lý do như vậy, thông tin công khai về tác nhân đe dọa này vẫn còn hạn chế. Vào tháng 10/2021, Microsoft tiết lộ rằng các mục tiêu của Sea Turtle nhằm thu thập thông tin tình báo phù hợp với lợi ích chiến lược của Thổ Nhĩ Kỳ. Các tổ chức khác như Trung tâm ứng cứu khẩn cấp máy tính Hy Lạp cũng đã quan sát nhóm tin tặc Sea Turtle và chia sẻ một số chỉ số thỏa hiệp (IOC) liên quan đến tác nhân đe dọa này và phương thức hoạt động của chúng vào năm 2022.

Các nhà nghiên cứu cho biết, động cơ của nhóm tin tặc Sea Turtle chủ yếu thu thập thông tin tình báo kinh tế và chính trị thông qua hoạt động gián điệp mạng và đánh cắp thông tin các tổ chức công, tư nhân tại châu Âu và Trung Đông. Trong đó tập trung vào các cơ quan chính phủ, các nhóm chính trị người Kurd như PKK, tổ chức phi chính phủ, tổ chức viễn thông, ISP, nhà cung cấp dịch vụ công nghệ thông tin và các tổ chức truyền thông, giải trí, với các kho lưu trữ thông tin dữ liệu nhạy cảm và có giá trị.

Phương thức hoạt động của Sea Turtle dựa trên việc chuyển hướng lưu lượng truy cập của người dùng, lấy chứng chỉ mã hóa hợp lệ, thực hiện các cuộc tấn công trung gian để thu thập thông tin xác thực và đạt được quyền truy cập ban đầu vào mạng của tổ chức mục tiêu.

Cách tiếp cận nhắm mục tiêu này hỗ trợ liên kết các hành động với tác nhân đe dọa và cung cấp thông tin chi tiết có giá trị cho các tổ chức hoạt động trong các khu vực tương tự. Nhóm Sea Turtle sử dụng cơ chế reverse shell trong các hoạt động hỗ trợ tác nhân đe dọa đạt được mục tiêu thu thập và lọc dữ liệu nhạy cảm.

Chiến dịch Sea Turtle nhắm vào Hà Lan

Trong năm qua, Hunt&Hackett đã phát hiện nhóm tin tặc Sea Turtle tiến hành nhiều chiến dịch tấn công mạng ở Hà Lan. Như đã đề cập, nhóm này tập trung vào việc thu thập thông tin tình báo kinh tế và chính trị thông qua hoạt động gián điệp nhằm mục đích thúc đẩy lợi ích của Thổ Nhĩ Kỳ. Những cuộc tấn công mạng của Sea Turtle thực hiện phù hợp với lợi ích của Thổ Nhĩ Kỳ, báo hiệu sự leo thang trong việc quốc gia này theo đuổi các mục tiêu ở Hà Lan.

Cơ sở hạ tầng của các mục tiêu dễ bị tấn công vào chuỗi cung ứng được nhóm tấn công sử dụng để thu thập thông tin có động cơ chính trị, ví dụ thông tin cá nhân về các nhóm thiểu số và những người bất đồng chính kiến tiềm ẩn. Thông tin bị đánh cắp có thể bị khai thác để giám sát hoặc thu thập thông tin tình báo về các nhóm và cá nhân cụ thể. Điều này có vẻ phù hợp với tuyên bố của các quan chức Mỹ vào năm 2020 về việc các nhóm tin tặc hành động vì lợi ích của Thổ Nhĩ Kỳ, tập trung vào danh tính và vị trí của các nạn nhân, trong đó bao gồm chính phủ của các quốc gia có ý nghĩa địa chính trị đối với Thổ Nhĩ Kỳ.

Hunt&Hackett cho biết nhóm Sea Turtle thực hiện các kỹ thuật lẩn tránh phòng thủ để che dấu việc bị phát hiện, đồng thời, các nhà nghiên cứu cũng quan sát thấy các tin tặc đang thu thập dữ liệu nhạy cảm như kho lưu trữ email. Phương thức hoạt động của Sea Turtle bao gồm chặn lưu lượng truy cập Internet đến các trang web nạn nhân và có khả năng cấp quyền truy cập trái phép vào mạng chính phủ cũng như các tổ chức khác.

PHÂN TÍCH CHÍNH

Kỹ thuật tấn công trong chiến dịch của Sea Turtle

Theo các nhà nghiên cứu, các chiến dịch gần đây nhất liên quan đến nhóm tin tặc Sea Turtle được thực hiện từ năm 2021 đến năm 2023, trong đó một chiến dịch gần đây nhất xảy ra vào năm 2023, với một reverse shell TCP có tên SnappyTCP dành cho Linux/Unix với các khả năng ra lệnh và kiểm soát cơ bản đã được sử dụng để thiết lập tính bền bỉ trên hệ thống.

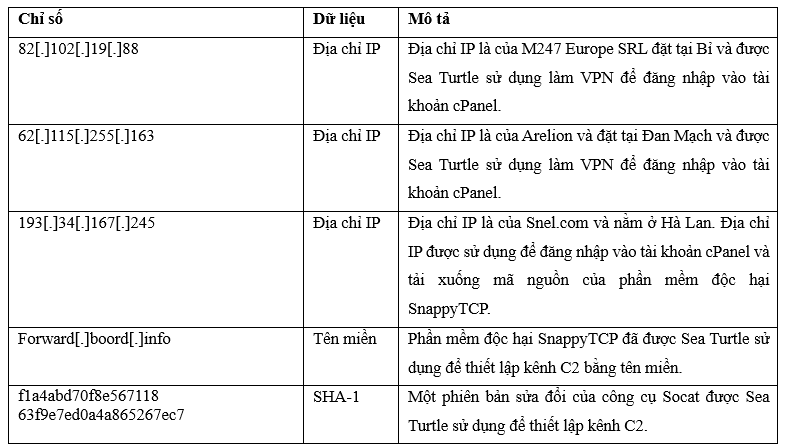

Trong chiến dịch tấn công này, kẻ tấn công đã đăng nhập vào cPanel, bảng điều khiển lưu trữ web được nhiều tổ chức trên toàn thế giới sử dụng, từ địa chỉ IP 62[.]115[.]255[.]163 thuộc phạm vi của nhà cung cấp VPN. Đây là tài khoản cPanel hợp pháp, đã bị kẻ tấn công xâm phạm. Tuy nhiên, không rõ bằng cách nào mà chúng lại có được quyền truy cập vào thông tin đăng nhập cPanel.

Một khoảng thời gian sau, phiên WebMail cPanel đã được tạo cho cùng một tài khoản cPanel đó, khi nó đăng nhập từ địa chỉ IP 193[.]34[.]167[.]245 thuộc phạm vi của nhà cung cấp dịch vụ lưu trữ. Ngoài ra, tài khoản đã được sử dụng để thực hiện đăng nhập SSH cũng cùng địa chỉ IP đó.

Sau những lần đăng nhập này, các tệp mã nguồn của reverse shell được viết bằng ngôn ngữ lập trình C đã được tải xuống từ địa chỉ IP 193[.]34[.]167[.]245. Các tệp mã nguồn này sau đó được biên dịch bằng GCC.

Phân tích các tệp mã nguồn cho thấy chúng chứa mã cụ thể tương tự với reverse shell được lưu trữ trong kho lưu trữ GitHub có thể truy cập công khai, được cho là do nhóm tấn công Sea Turtle sử dụng. Độc lập điều tra với Hunt&Hackett, công ty kiểm toán PwC gần đây đã quan sát thấy việc sử dụng reverse shell có tên là SnappyTCP và cũng cho rằng điều này là do Sea Turtle thực hiện.

Trước khi thực thi SnappyTCP bằng công cụ NoHup, tên miền Forward[.]boord[.]info và cổng 443 đã được ghi vào một tệp cấu hình, tệp này được kết nối qua TCP bằng giao thức HTTP để thiết lập kênh đến máy chủ chỉ huy và kiểm soát (C2). NoHup đảm bảo SnappyTCP vẫn chạy trên hệ thống ngay cả sau khi thoát khỏi shell hoặc terminal. Vào cuối phiên SSH, việc chống điều tra được thực hiện bằng cách bỏ đặt lịch sử lệnh Bash và tệp lịch sử MySQL, đồng thời ghi đè nhật ký hệ thống Linux.

Sau đó, tính năng cPanel Web Disk đã chấp nhận một kết nối khác. Đây là dấu hiệu cho thấy tin tặc vẫn đang sử dụng tính năng cPanel này. Dựa trên các hành động sau kết nối, kết hợp với nguồn là kết nối VPN không quen thuộc, hoạt động này được phân loại là độc hại.

Ngay sau đó, công cụ Adminer đã được cài đặt vào thư mục web công cộng của một trong những tài khoản cPanel bị xâm nhập. Adminer là một công cụ quản lý cơ sở dữ liệu có sẵn công khai, có thể được sử dụng để đăng nhập từ xa vào dịch vụ MySQL của hệ thống. Kho lưu trữ Github được xác định trước đó lưu trữ mã nguồn của SnappyTCP, cũng như công cụ Adminer chỉ ra rằng tác nhân đe dọa đang sử dụng phần mềm được lưu trữ trong kho lưu trữ GitHub đã đề cập trước đó.

Vài tuần sau khi kết nối cPanel Web Disk thứ hai, tin tặc đã đăng nhập vào cPanel từ nhà cung cấp VPN M247 (địa chỉ IP là 82[.]102[.]19[.]88), điều này có thể được hiểu là hành vi xâm phạm tài khoản cPanel thứ hai. Sau đó, đăng nhập được thực hiện trên cùng một tài khoản cPanel và phiên WebMail đã được tạo cho tài khoản cPanel đó.

Cuối cùng, bằng cách sử dụng SnappyTCP, kẻ tấn công đã gửi lệnh đến hệ thống để tạo bản sao của kho lưu trữ email được tạo bằng công cụ tar, trong thư mục web công cộng của trang web có thể truy cập được từ Internet. Rất có khả năng kẻ tấn công đã đánh cắp kho lưu trữ email bằng cách tải tệp xuống trực tiếp từ thư mục web.

Lệnh và kiểm soát

Các nhà nghiên cứu đã có thể tải xuống mã nguồn của SnappyTCP từ một trong các máy chủ được Sea Turtle sử dụng cùng với các tệp khác. Phần mềm độc hại SnappyTCP sẽ đọc tệp cấu hình chứa tên miền và số cổng.

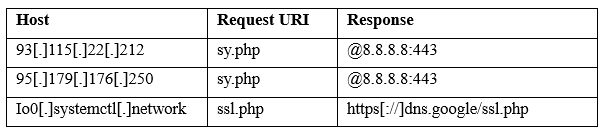

Tùy thuộc vào phiên bản của phần mềm độc hại và liệu kết nối có được mã hóa hay không, SnappyTCP sẽ thực hiện HTTP GET với URI request là “sy.php”. Nếu tiêu đề “X-Auth-43245-S-20” được máy chủ trả về, SnappyTCP sẽ kiểm tra xem đầu ra có đủ kích thước hay không và liệu ký tự đầu tiên có bắt đầu bằng “@” không. Trong trường hợp này, một reverse shell sẽ được tạo ra bằng cách sử dụng IP và cổng được máy chủ trả về. Nếu không, toàn bộ chuỗi sẽ khởi động lại sau một khoảng thời gian ngủ (sleep) ngắn.

Máy chủ C2 được thiết lập với Socat (một biến thể của công cụ mạng Netcat), được phát hiện bởi THOR APT Scanner trên Virustotal. Điều này cho thấy Socat có chung đặc điểm dòng lệnh và thực tế là Socat cũng được tìm thấy trên cùng một máy chủ (http[://]193[.]34[.]167[.]245/c00n/socat). Việc chạy công cụ Socat (hoặc phiên bản sửa đổi của nó) nhắm mục tiêu vào các máy chủ 2 đã biết của Sea Turtle phần lớn dẫn đến phản hồi HTTP “@ 8.8.8.8:443”.

Vì mã kiểm tra xem phần đầu của chuỗi có bắt đầu bằng “@” hay không, nên kết quả đầu ra này sẽ bị bỏ qua. Như được hiển thị trong Bảng 1, các máy chủ C2 của Sea Turtle đã trả về địa chỉ IP và tên miền liên quan đến dịch vụ DNS của Google.

Bảng 1. Phản hồi do máy chủ C2 được Sea Turtle sử dụng

CÁC CHỈ SỐ THỎA HIỆP

Bảng 2 cung cấp góc nhìn tổng quan về các dấu hiệu xâm phạm đã được các nhà nghiên cứu Hunt&Hackett quan sát khi theo dõi tác nhân đe dọa Sea Turtle, bên cạnh các dấu hiệu do công ty kiểm toán PwC và công ty an ninh mạng StrikeReady (Mỹ) đã công bố.

Bảng 2. Các chỉ số về sự xâm phạm của tác nhân đe dọa Sea Turtle

KẾT LUẬN VÀ KHUYẾN NGHỊ

Những phát hiện mới nhất từ Hunt&Hackett cho thấy Sea Turtle tiếp tục là một nhóm tập trung vào hoạt động gián điệp lén lút, thực hiện các kỹ thuật né tránh phòng thủ và thu thập các kho lưu trữ email.

Trong quá trình phân tích các chiến dịch của Sea Turtle, nhiều quan sát đã được thực hiện. Những điều này đều gây ra rủi ro an ninh mạng hoặc góp phần trực tiếp vào khả năng tiến hành các cuộc tấn công tương tự. Do đó, các nhà nghiên cứu khuyến nghị các tổ chức như nhà cung cấp dịch vụ viễn thông, ISP và công nghệ thông tin có thể thực hiện các biện pháp sau để giảm thiểu bề mặt tấn công cũng như khả năng trở thành nạn nhân của tác nhân đe dọa này.

- Triển khai hệ thống phát hiện và phản hồi các mối đe dọa điểm cuối (EDR) và giám sát các hệ thống đối với các quy trình đã thực hiện kết nối mạng, tạo/sửa đổi/xóa tệp và hoạt động tài khoản, đồng thời lưu trữ tệp nhật ký ở một vị trí trung tâm. Đảm bảo đủ dung lượng lưu trữ cho mục đích điều tra số.

- Tạo và thực thi chính sách mật khẩu với các yêu cầu phức tạp phù hợp cho các tài khoản cụ thể.

- Lưu trữ mật khẩu trong hệ thống quản lý bí mật, hệ thống này cũng có thể được sử dụng bởi môi trường phát triển.

- Hạn chế các nỗ lực đăng nhập vào tài khoản để giảm cơ hội tấn công Brute Force thành công.

- Kích hoạt tính năng xác thực hai yếu tố trên tất cả các tài khoản được hiển thị bên ngoài.

- Luôn cập nhật phần mềm và các ứng dụng mới nhất để hạn chế và vá các lỗ hổng trong các hệ thống.

- Giảm số lượng hệ thống có thể truy cập qua Internet bằng SSH. Trong trường hợp điều này vẫn cần thiết, nên triển khai giới hạn tốc độ đăng nhập SSH.

- Triển khai tính năng lọc mạng đầu ra để ngăn chặn các quá trình độc hại như reverse shell để gửi thành công lưu lượng mạng đến các địa chỉ IP không được phép.

|

TÀI LIỆU THAM KHẢO [1]. https://www.huntandhackett.com/blog/turkish-espionage-campaigns [2]. https://thehackernews.com/2024/01/sea-turtle-cyber-espionage-campaign.html |

Thuỳ Anh