Mỹ, EU hứng chịu đợt tấn công DDoS lớn chưa từng có

Dù phương pháp tấn công không hềmới, song giới bảo mật cảnh báo "sẽ còn thêm nhiều điều tệ hại nữa xuất hiện".

Thông tin về vụ tấn công lần này rất hiếm hoi, chỉ thông qua báo cáo mới được phát hành của hãng bảo mật CloudFlare. Tổng Giám đốc Matthew Prince của hãng này cho biết vụ tấn công đạt độ công phá tới 400 Gb/giây, (cao hơn 25% - tương đương 100 Gb/giây so với vụ "tàn sát" khét tiếng Spamhaus hồi tháng 3 năm ngoái). Với sức mạnh này, đợt tấn công mới dễ dàng soán ngôi "Vụ tấn công DDoS mạnh nhất lịch sử Internet" của chiến dịch Spamhaus.

Điều an ủi là, tuy ảnh hưởng đến mạng lưới toàn cầu nhưng chỉ có những khách hàng lớn tại châu Âu chịu tổn thất nặng mà thôi, các khu vực khác dường như không phải là mục tiêu chính của những kẻ tấn công, ông Prince nhấn mạnh trên TechWeekEurope.

Cùng ngày, hãng hosting OVH của Pháp cũng xác nhận đã phải hứng chịu một cuộc tấn công với sức mạnh hơn 350 Gb/giây, tuy nhiên không rõ đây với cuộc tấn công mà CloudFlare phản ánh có phải là một hay không.

Trong cả hai vụ, kẻ tấn công đều khai thác giao thức NTP được sử dung để đồng bộ hóa đồng hồ trên hệ thống máy tính. Một lỗ hổng bên trong giao thức này cho phép chúng gửi câu hỏi tới máy chủ NTP về các khách hàng cũng như thống kê lưu lượng truy cập của họ. Khi các câu hỏi được gửi đi với số lượng lớn, chúng sẽ tạo ra một lưu lượng khổng lồ, áp đảo năng lực đáp ứng của máy chủ, khiến máy chủ tê liệt. Đây chính là thủ đoạn quen thuộc của các vụ tấn công từ chối dịch vụ.

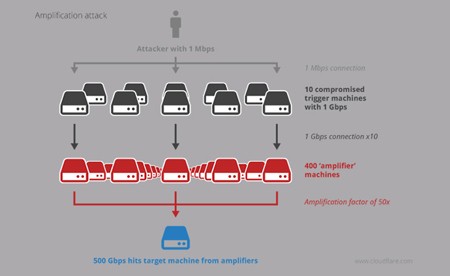

Tuy nhiên, yếu tố khiến cho những vụ tấn công gần đây tệ hại hơn chính là nạn "spoofing" địa chỉ IP của kẻ tấn công, khiến cho địa chỉ này trông giống như chính nạn nhân đã gửi đi câu hỏi rác. Số lượng yêu cầu rác cũng tăng chóng mặt do một lượng lớn câu trả lời được gửi trở lại mục tiêu tấn công từ những máy chủ đã bị đoạt quyền kiểm soát. Vì lý do này mà giới bảo mật còn gọi thủ thuật tấn công spoofing là "phản chiếu và phóng đại".

Ngay từ hồi tháng 1 vừa qua, lực lượng phản ứng máy tính khẩn cấp của Mỹ (US-CERT) đã phát đi cảnh báo về những vụ tấn công phóng đại NTP kiểu này, sau khi một loạt dịch vụ game ăn khách như Steam, League of Legends và Battle.net bị hạ gục hồi tháng 12/2013.