Mã độc xóa dữ liệu Wiper mới được sử dụng trong các cuộc tấn công vào Ukraine

Theo Bleepingcomputer, Wiper hay biến thể HermeticWiper là một kiểu mã độc phá hủy dữ liệu triệt để trên thiết bị, đồng thời khiến hệ điều hành không còn hoạt động chính xác. Đáng chú ý, mã độc này không đánh cắp thông tin như những mã độc thông thường khác, mà chỉ phá hủy dữ liệu trên hệ thống bị nhiễm.

Sáng ngày 23/2/2022, Ukraine ghi nhận một số cơ quan chính phủ của họ, bao gồm như Bộ Ngoại giao, Bộ Quốc Phòng, Bộ nội vụ, Cơ quan an ninh và Nội các cũng như hai ngân hàng quốc doanh lớn nhất của quốc gia này (PrivatBank và Oschadbank) bị tấn công DDoS, khiến các trang web không khả dụng hoặc hoạt động bị gián đoạn.

Ngay sau đó, hai công ty an ninh mạng tại Hoa Kỳ là Symantec và ESET đã tiết lộ rằng, họ đã phát hiện một biến thể của mã độc Wiper (HermeticWiper) cũng được sử dụng trong những cuộc tấn công mạng gần đây hướng mục tiêu vào các tổ chức của Ukraine.

Symantec đã chia sẻ hàm băm của HermeticWiper trên Twitter. Hiện VirusTotal chỉ có 16/70 công cụ, chương trình bảo mật phát hiện được mã độc này.

.png)

Symantec chia sẻ trên Twitter về Wiper

Vikram Thakur, Giám đốc kỹ thuật tại Symantec Threat Intelligence chia sẻ: “Theo báo cáo của Symantec Threat Hunter, họ đã phát hiện ra các cuộc tấn công Wiper mới ở Ukraine, Latvia và Lithuania. Các mục tiêu bao gồm các nhà thầu tài chính và tổ chức chính phủ”.

Bên cạnh đó, ESET cũng đã công bố chi tiết trên Twitter đề cập đến việc phân tích kỹ thuật về HermeticWiper và cách thức mà công ty an ninh mạng này đã phát hiện mã độc được triển khai như thế nào.

ESET chia sẻ trên Twitter chi tiết nghiên cứu về mã độc Wiper

Theo ESET, HermeticWiper (hay một tên gọi khác là “KillDisk.NCV”) là một phần mềm xóa dữ liệu, đã được triển khai trên hàng trăm thiết bị trên các hệ thống mạng của Ukraine tại thời điểm này.

ESET tiết lộ thêm, HermeticWiper được phân tích và có mã biên dịch từ ngày 28/12/2021, cho thấy rằng các cuộc tấn công có thể đã được lên kế hoạch rất kỹ và gần như được chuẩn bị trong vòng gần hai tháng qua.

Đáng chú ý, công ty an ninh mạng Symantec cũng đã tìm thấy bằng chứng về việc tin tặc đã giành được quyền truy cập vào hệ thống mạng của nạn nhân từ trước đó khá lâu, bằng cách khai thác các lỗ hổng Microsoft Exchange vào đầu tháng 11/2021 và cài đặt web shell trước khi triển khai mã độc.

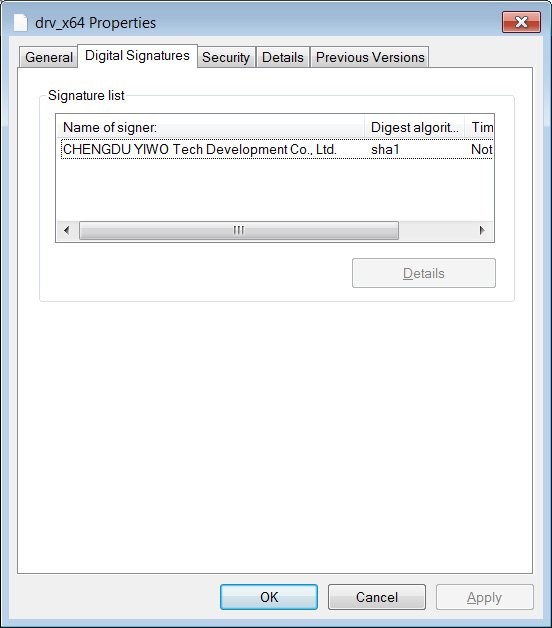

Theo phân tích của trang BleepingComputer, HermeticWiper chứa bốn trình điều khiển có tên là DRV_X64, DRV_X86, DRV_XP_X64 và DRV_XP_X86. Các trình điều khiển này được nén bằng lệnh “compress” của Windows. Tuy nhiên sau khi được mở rộng, chúng được ký số bởi “CHENGDU YIWO Tech Development Co., Ltd.”, chủ sở hữu của nhà phát triển phần mềm quản lý ổ đĩa và khôi phục dữ liệu EaseUS.

Chữ ký số của trình điều khiển nhúng

Khi mã độc được thực thi, nó sẽ cài đặt một trong những trình điều khiển này như một dịch vụ Windows mới.

.jpg)

Dịch vụ được tạo bởi mã độc

Các chuỗi bên trong trình điều khiển chỉ ra rằng chúng là thành phần của công cụ EaseUS Partition Master.

ESET khẳng định rằng các trình điều khiển EaseUS này đã được giả mạo để làm hỏng các tệp của thiết bị trước khi mã độc khởi động lại hệ thống.

Nhà nghiên cứu bảo mật Silas Cutler cũng đã xác nhận rằng, HermeticWiper cũng sẽ làm hư hại bản ghi Master Boot Record (MBR) của thiết bị, khiến tất cả thiết bị bị lây nhiễm không thể khởi động được.

Silas Cutler xác nhận về tính năng phá hoại MBR của HermeticWiper

Qua phân tích, ESET cảnh báo rằng ít nhất một trong những cuộc tấn công không nhằm vào các máy tính cá nhân, mà được triển khai trực tiếp từ Windows Domain Controller, như vậy có khả năng tin tặc đã chiếm quyền kiểm soát Active Directory trong một khoảng thời gian nhất định.

Wiper thứ hai được sử dụng trong các cuộc tấn công vào Ukraine

HermeticWiper đã xuất hiện lần thứ hai trong năm nay, một phần mềm phá hoại được triển khai trong các cuộc tấn công vào Ukraine.

Trước đó vào tháng 1/2022, Microsoft đã tiết lộ rằng một kiểu mã độc hại xóa dữ liệu được ngụy trang dưới dạng mã độc tống tiền, đã được sử dụng trong các cuộc tấn công hướng đến nhiều tổ chức và cơ quan chính phủ tại Ukraine. Mã độc này được đặt tên là WhisperGate, chúng đã nhắm mục tiêu vào phần mở rộng của các tệp cụ thể và đưa ra thông báo đòi tiền chuộc.

Tuy nhiên, mục tiêu của mã độc này là xóa dữ liệu và làm hỏng các tệp, đồng thời quét sạch bản ghi MBR của thiết bị (tương tự như HermeticWiper), khiến nó không thể khởi động vào hệ điều hành và truy cập các tệp được lưu trữ trên ổ cứng.

Mặc dù, các cuộc tấn công không phải do Nga tiến hành, nhưng các biến thể của Wiper đã từng là một phương thức được sử dụng bởi nhiều tin tặc đến đến từ Nga trước đây.

Trước đó vào năm 2017, một cuộc tấn công xóa dữ liệu Wiper cũng đã được tiến hành, khi các tin tặc tấn công vào hàng nghìn doanh nghiệp Ukraine bằng mã độc tống tiền NotPetya, ước tính đã gây ra thiệt hại khoảng 10 tỷ đô la và ảnh hưởng đến nhiều công ty, doanh nghiệp ở Ukraine.

Lê Thị Bích Hằng

Đinh Hồng Đạt