Xuất hiện từ năm 2010, với khả năng cho phép tin tặc tuỳ chỉnh phương thức tấn công theo từng vùng và các cấu hình máy tính khác nhau, Nuclear đã được dùng để tấn công hàng triệu người dùng trên toàn thế giới. Theo thống kê của Check Point, Nuclear là thủ phạm lây nhiễm Locky và các mã độc tống tiền bằng cách mã hoá dữ liệu khác tới hơn 140.000 máy tính ở hơn 200 quốc gia. Trong đó, chiến dịch lây nhiễm mã độc Locky dường như là đơn hàng lớn nhất của dịch vụ này.

Quá trình theo dõi của Talos cho biết một chuỗi khoảng 10-15 địa chỉ IP đã thực hiện hầu hết các chức năng của hạ tầng dịch vụ phá hoại. Các địa chỉ đó được cung cấp bởi một nhà cung cấp dịch vụ hosting trên đám mây duy nhất - DigitalOcean. Nhóm bảo mật của công ty này đã xác nhận phát hiện của Talos và chấm dứt hoạt động của các máy chủ chứa dịch vụ Nuclear, chia sẽ những thông tin chứa trên đó với các nhà nghiên cứu. Cùng thời gian đó, các nhà nghiên cứu của Check Point đã truy cập bảng điều khiển của dịch vụ cung cấp mã độc tống tiền này để kiểm tra, thu thập số liệu thống kê về hoạt động của nó.

Điều đáng nói là sau khi bị tắt máy chủ, những kẻ vận hành Nuclear đã nhanh chóng thiết lập các máy chủ mới ngay trên đám mây của DigitalOcean, bằng một tài khoản thư điện tử miễn phí khác. Trong khi những tin tặc khác thường sử dụng thẻ tín dụng bị đánh cắp để trả tiền, chủ nhân của Nuclear “trung thành” với dịch vụ đám mây của DigitalOcean chỉ vì dịch vụ này dùng mã coupon để tránh các phương thức thanh toán truyền thống.

Từ góc độ trải nghiệm người dùng – ở đây là những tên tội phạm muốn phát tán mã độc – giao diện web của Nuclear tương tự như bất kỳ giao diện hosting thương mại nào khác, với các thẻ khá thân thiện và khả năng hỗ trợ hai ngôn ngữ (tiếng Anh và tiếng Nga). “Khách hàng” chỉ việc lựa chọn các kiểu lọc và thêm mã độc ưa thích để phát tán. Các trang này sử dụng những cổng phi chuẩn (trừ một vài phần dùng những cổng liên quan đến lưu lượng web thông thường) để tránh bị các dịch vụ tìm kiếm phát hiện.

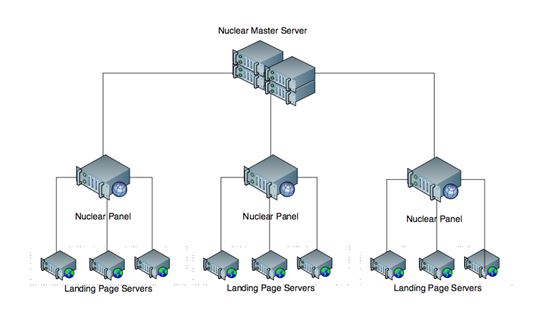

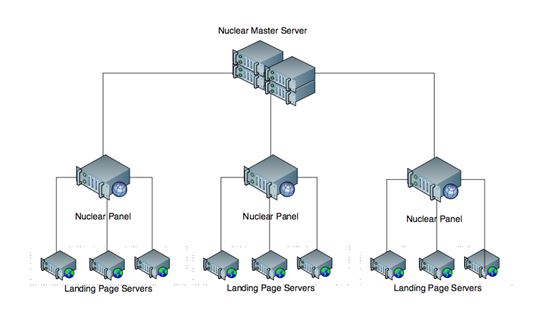

Nuclear có kiến trúc đa lớp khá tinh vi, với một master server duy nhất cung cấp dịch vụ cập nhật tự động cho các máy chủ "console" – những chiếc máy chịu trách nhiệm phục vụ “khách hàng” trong quá trình lựa chọn, tuỳ biến mã độc. Mỗi console server đó lại quản lý một số máy chủ cung cấp các liên kết độc hại.

Trong bản cập nhật gần nhất, Nuclear cung cấp một loạt các cách lợi dụng Flash mới, trong đó có cả cách vừa được phát hiện trong tháng 4/2016, cùng với cách lợi dụng JavaScript nhắm vào Internet Explorer 10/11 và một VBScript lợi dụng lỗ hổng Windows Object Linking and Embedding đã hai năm tuổi. Và điều không ngạc nhiên là một nửa trong số các hệ thống bị lợi dụng mà Check Point tìm ra sử dụng Internet Explorer 8. Lỗ hổng OLE có lẽ được gắn với những cuộc tấn công kiểu phishing.

Các kiểu tấn công được thiết lập để có thể áp dụng cho các loại nạn nhân khác nhau, dựa theo vị trí địa lý, kiểu trình duyệt, hệ điều hành và trang “giới thiệu”. Mỗi “luồng” có thể dùng một cách tấn công hay loại mã độc khác nhau, hay thậm chí là không làm gì (nếu máy đích không thuộc đối tượng của chiến dịch).

Nuclear cố gắng ngụy trang các trang chứa mã độc để tránh bị phát hiện, bằng cách thay đổi chữ ký của site, thay đổi cấu trúc URL. Có lúc chúng ngụy trang để giống các diễn đàn phpBB và vBulletin hoặc máy chủ quản lý nội dung Joomla. Đến nay, chúng lại thực hiện một chuỗi các bước biến đổi phức tạp để sinh các URL ngẫu nhiên. Tuy vậy, đối với người dùng thông thường các URL đó sẽ rất giống các địa chỉ fishing.

Các trang web chứa mã độc của Nuclear cũng phân loại trình duyệt dựa vào trường "user agent" trong HTML request để tránh bị lộ hay gửi các kiểu lợi dụng “vô hiệu” tới những hệ thống miễn nhiễm. Chúng phân biệt các yêu cầu tới từ máy chơi game (Xbox, Playstation, Nintendo), trình duyệt web phi chuẩn hay các máy tìm kiếm (SeaMonkey, LSSRocketCrawler, CPython, Crawler, MRSPUTNIK crawler), hay dịch vụ an ninh (masscan, fMcAfee, …).

Việc chấm dứt hoạt động hạ tầng trên DigitalOcean không làm thay đổi cách thức tấn công và các hoạt động của Nuclear. Cisco đã thêm các quy tắc phát hiện Snort để bắt giữ những tấn công của Nuclear và Check Point cũng bổ sung cách phát hiện các trang chứa mã độc và cách lợi dụng từ dịch vụ phát tán mã độc tống tiền này.