Chiến dịch gián điệp mạng Jacana nhắm mục tiêu vào Chính phủ Guyana

Quy trình xâm nhập của chiến dịch Jacana

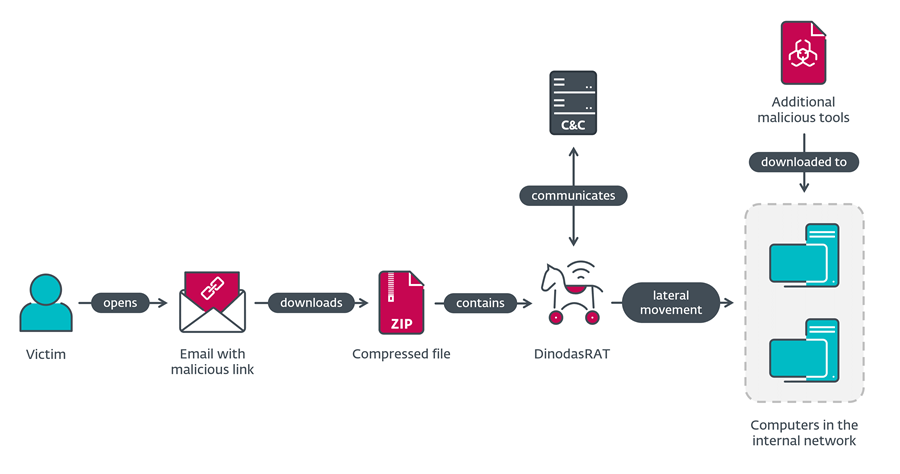

Theo các nhà nghiên cứu, chiến dịch Jacana bắt đầu bằng một chiến dịch lừa đảo trực tuyến nhắm vào cơ quan chính phủ Guyana. Những kẻ tấn công đã gửi những email được soạn thảo chi tiết với dòng chủ đề liên quan đến các vấn đề công cộng của Guyana, điều này cho thấy rằng chúng đang theo dõi chặt chẽ tình hình chính trị ở quốc gia này.

Các email lừa đảo có chứa một liên kết mà khi nạn nhân nhấp vào sẽ tự động tải xuống tệp ZIP từ “https://fta.moit.gov[.]vn/file/people.zip”. Vì tên miền kết thúc bằng gov.vn biểu thị một trang web của Chính phủ Việt Nam nên các nhà nghiên cứu tin rằng những kẻ tấn công có thể xâm nhập vào một thực thể chính phủ khác và sử dụng nó để lưu trữ các mẫu phần mềm độc hại của chúng. Sau khi nạn nhân giải nén tệp ZIP (không có mật khẩu) và khởi chạy tệp thực thi có trong đó, phần mềm độc hại DinodasRAT sẽ hoạt động và bắt đầu tiến hành xâm nhập.

Các nhà nghiên cứu của ESET xác định rằng công cụ cốt lõi được những kẻ đe dọa sử dụng trong chiến dịch Jacana là một cửa hậu được viết bằng C++ không có giấy tờ trước đây và phần mềm độc hại được sử dụng có tên là DinodasRAT. Trojan truy cập từ xa này có nhiều khả năng bao gồm: lọc tệp, thao tác đăng ký Windows, thực thi lệnh CMD,... DinodasRAT sử dụng Thuật toán mã hóa nhỏ (TEA) để mã hóa thông tin trước khi nó gửi đến máy chủ C&C. Mã hóa này bổ sung thêm một lớp che giấu cho các hoạt động độc hại, khiến việc phát hiện và phân tích trở nên khó khăn hơn.

Sau khi có được quyền truy cập ban đầu thông qua việc lừa nạn nhân nhấp vào liên kết có trong email lừa đảo, những kẻ tấn công tiếp tục di chuyển ngang trong mạng nội bộ của nạn nhân. Họ đã sử dụng các công cụ như Impacket, một công cụ di chuyển ngang dựa trên WMI, để thực thi các lệnh khác nhau trên mạng.

Để giao tiếp với máy chủ C&C, DinodasRAT sử dụng thư viện Winsock để tạo một socket, chủ yếu sử dụng giao thức TCP nhưng cũng có khả năng chuyển sang UDP. Phần mềm độc hại tạo ra nhiều luồng cho các tác vụ khác nhau, đảm bảo liên lạc được đồng bộ hóa với máy chủ C&C. DinodasRAT được trang bị một loạt lệnh để thực thi các hành động trên máy của nạn nhân hoặc trên chính phần mềm độc hại. Các lệnh này bao gồm liệt kê nội dung thư mục, xóa tệp, sửa đổi thuộc tính tệp, gửi tệp đến máy chủ C&C,... Cửa hậu cho phép kẻ tấn công thực hiện nhiều hành động khác nhau, cung cấp cho chúng quyền kiểm soát rộng rãi đối với hệ thống bị xâm nhập.

Các nhà nghiên cứu từ công ty an ninh mạng Slovakia đưa ra một giả thuyết rằng cuộc tấn công này có mối liên hệ với tin tặc Trung Quốc. Những kẻ tấn công triển khai cửa hậu DinodasRAT, cùng với các công cụ tấn công độc hại trong số đó có một biến thể của Korplug (còn gọi là PlugX), đây một loại trojan phổ biến đối với các nhóm hacker Trung Quốc. Tuy giả thuyết chỉ được đưa ra với độ tin cậy ở mức trung bình, nhưng những diễn biến căng thẳng gần đây trong quan hệ ngoại giao giữa Guyana và Trung Quốc càng củng cố thêm niềm tin vào giả thuyết này.

Đình Đại

(Theo welivesecurity.com)